Questões de Concurso Público UFSM 2017 para Técnico de Tecnologia da Informação

Foram encontradas 50 questões

Considere as seguintes afirmações.

I → VLAN (Virtual LAN) é um método para a criação de redes lógicas diferentes e independentes em uma mesma rede física.

II → O broadcast originado em uma VLAN não é recebido pelos computadores em outra VLAN.

III → VLANs são subredes distintas; a VLAN_A e a VLAN_B são consideradas subredes completamente distintas, mesmo que estejam configuradas no mesmo switch.

Está(ão) correta(s)

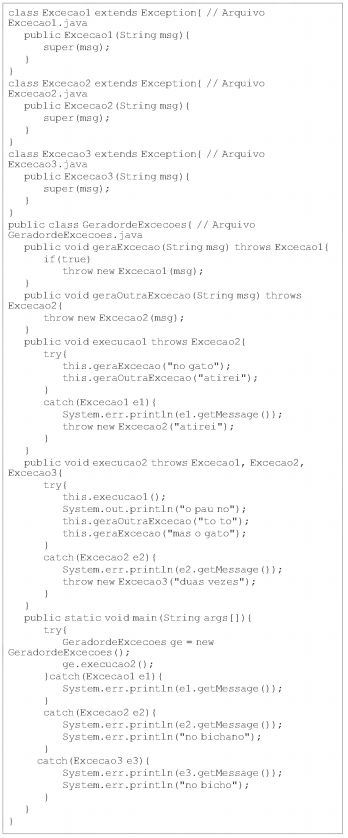

Observe o código em Java descrito a seguir.

Assinale a alternativa que representa a ordem de

execução desse trecho de código no prompt de

comando do sistema operacional, caso o código possa ser executado. O símbolo / representa a quebra de

linha.

Para garantir a integridade dos dados em um sistema de banco de dados, todas as transações têm de garantir a verificação de quatro propriedades. Relacione as propriedades na primeira coluna às respectivas descrições na segunda coluna.

(1) Atomicidade

(2) Consistência

(3) Isolamento

(4) Durabilidade

( ) A execução de uma transação isolada preserva a consistência do banco de dados.

( ) Depois que uma transação for completada com sucesso, as mudanças que ela fez no banco de dados persistem, mesmo que existam falhas no sistema.

( ) Todas as operações da transação são refletidas corretamente no banco de dados, ou nenhuma delas.

( ) Embora várias transações possam ser executadas de forma simultânea, o sistema garante que cada transação não está ciente das outras transações que estão sendo executadas simultaneamente.

A sequência correta é

De acordo com o ciclo de vida de um Servlet, considere as afirmações a seguir.

I → O servlet é inicializado chamando o método init.

II → O método doGET é o principal método de serviço de um servlet.

III → O método doPOST é executado a partir de um pedido normal para uma URL ou a partir de um formulário HTML que não tem nenhum método especificado.

Está(ão) correta(s)

Suponha que o seguinte trecho de código em Python 3 seja executado com sucesso:

import urllib.request

site=urllib.request.urlopen("http://site.ufsm.br")

Considere as afirmações a seguir.

I → Os atributos site.code e o método site.getcode( ) apresentam o mesmo valor.

II → É possível visualizar o código-fonte ao executar str(site).

III → O método site.info( ) armazena metainformações da página acessada, como os cabeçalhos HTTP.

IV → Ao acessar o conteúdo armazenado em site.info( )['Date'] é possível identificar a data em que a requisição HTTP foi realizada pelo cliente.

Estão corretas

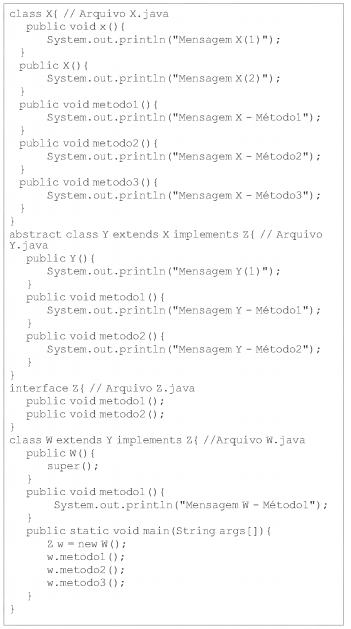

Considere o código em Java descrito a seguir.

Assinale a alternativa que representa a ordem de

execução desse trecho de código no prompt de comando

do sistema operacional, caso o código possa

ser executado.

Com relação ao endereçamento de redes de computadores, considere as afirmações a seguir.

I → O endereçamento de IPv6 é de 128 bits.

II → A fragmentação no IPv6 deixa de ser realizada pelos routers e passa a ser processada pelo hosts emissores.

III → O IPv6 utiliza broadcast para o envio de tráfego para todos os hosts da rede.

Está(ão) correta(s)

Com relação ao modelo ISO de gerência de redes de computadores, considere as afirmações a seguir.

I → O gerenciamento de falhas do framework FCAPS tem como objetivo reconhecer, isolar, corrigir e registrar falhas que ocorrem em uma rede.

II → O gerenciamento de segurança do framework FCAPS é responsável por definir a política de segurança da informação.

III → O gerenciamento de desempenho (Performance) do framework FCAPS é responsável somente pela medição e disponibilização das informações sobre os aspectos de desempenho dos serviços de rede.

Está(ão) correta(s)

Associe as funções lógicas do processador na coluna à esquerda aos seus componentes internos na coluna à direita:

(1) Função de controle

(2 ) Função de processamento

( ) Relógio

( ) Unidade de Controle

( ) Acumulador

( ) Registrador de Instrução

( ) UnidadeLógico-Aritmética

A sequência correta é

O conjunto de fios que conduzem sinais elétricos e que interligam diversos componentes do computador é conhecido como barramento do sistema, tipicamente dividido em barramento de dados, barramento de ______________e barramento de _____________.

Os registradores chamados de registrador de ______________ e registrador de __________ possuem ligação direta com este barramento.

Assinale a alternativa que completa corretamente as lacunas.

Numa rede de comutação de pacotes, cada pacote é gerado em um sistema final e precisa passar por uma série de comutadores e enlaces até alcançar o seu destino. Ao longo desse caminho, o pacote sofre uma série de atrasos que possuem diferentes naturezas e impactam diretamente a comunicação entre sistemas finais.

Com relação à transmissão dos pacotes, considere as afirmativas a seguir.

I → O atraso de transmissão depende da tecnologia empregada no enlace e tipicamente varia bastante com a carga da rede.

II → As filas, dentro de um roteador, podem existir tanto para enlaces de entrada quanto para enlaces de saída.

III → O atraso de propagação é menor para enlaces sem fio, como é o caso das comunicações via satélite.

IV → O atraso de processamento varia de acordo com a capacidade computacional dos hospedeiros.

Está(ão) correta(s)

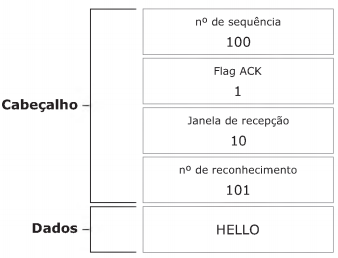

Suponha que o hospedeiro A destina ao hospedeiro B um segmento TCP, através de um meio não confiável, contendo as seguintes informações:

Com base nessas informações, assinale V (verdadeiro)

ou F (falso) em cada afirmativa.

( ) O próximo segmento enviado de B para A conterá 105 no campo "n° de reconhecimento".

( ) O próximo segmento que A enviar para B (desconsiderando retransmissões) terá 105 para o campo "n° de sequência".

( ) B, ao receber o segmento de A, poderá responder com até 10 bytes de dados.