Questões de Concurso Público UFU-MG 2024 para Médico - Medicina do Trabalho

Foram encontradas 5 questões

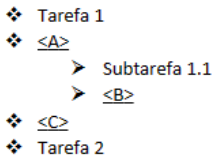

I. A linha da figura que contêm a referência <A> pode ser obtida apertando a tecla “Enter” ao final da linha com o texto “Tarefa 1”, sem necessitar de ajuste no nível do marcador.

II. A linha da figura que contém a referência <B> pode ser obtida apertando a tecla “Enter” ao final da linha com o texto “Subtarefa 1.1” e, na sequência, clicando-se no botão “Aumentar Recuo” do Microsoft Word.

III. A linha da figura que contém a referência <C> pode ser obtida apertando a tecla “Enter” imediatamente antes da letra “T” no texto “Tarefa 2”, sem necessitar de ajuste no nível do marcador.

IV. A linha da figura que contém a referência <C> pode ser obtida apertando a tecla “Enter” ao final da linha com o texto “<B>”, sem necessitar de ajuste no nível do marcador.

Assinale a alternativa que apresenta apenas asserções corretas.

I. Um dos objetos disponíveis para inserção é denominado “Formas” e possui diferentes formatos, incluindo, por exemplo, linhas, retângulos, setas largas, fluxograma, balões e formas de equação.

II. Um dos objetos disponíveis para inserção é denominado “SmartArt” e apresenta fotos profissionais e obras de arte. Essas imagens são acessadas através da Internet e são disponibilizadas pela Microsoft.

III. Um dos objetos disponíveis para inserção é denominado “Cameo” e permite a inserção de imagens da câmera diretamente no conteúdo do slide.

IV. Um dos objetos disponíveis para inserção é denominado “Enquete” e permite que usuários assistindo à apresentação de slides votem ao vivo, permitindo ainda, que os votos sejam apurados e o resultado apresentado publicamente.

Assinale a alternativa que apresenta apenas asserções corretas.

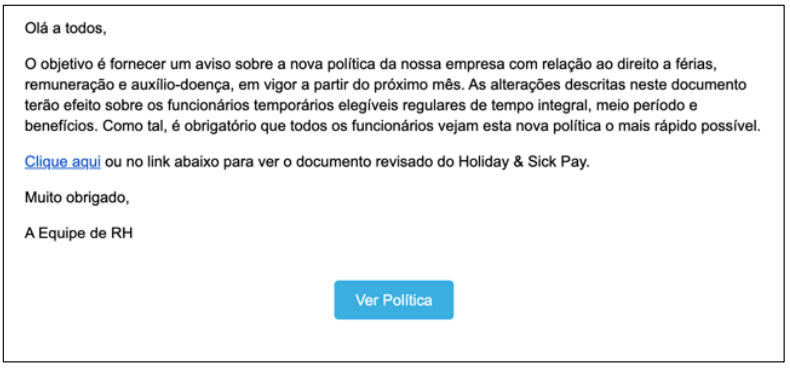

Considere as asserções a seguir sobre os conceitos associados ao ataque representado na figura acima.

I. Um dos objetivos do ataque representado na figura é induzir o usuário a executar um software malicioso, por exemplo, um vírus, um cavalo de Tróia ou um spyware, contaminando o computador da vítima.

II. Um dos pilares para que um número maior de usuários seja afetado pelo ataque representado na figura é denominado “Engenharia Social”, técnica que visa manipulação e explora erros humanos.

III. Duas ferramentas para proteção ao ataque representado na figura são os softwares antivírus e os softwares anti-malware. Os softwares antivírus apresentam abordagem mais holística, abrangendo uma ampla gama de ameaças.

IV. E-mails de remetentes de sua empresa são seguros e podem ser abertos, pois estão na mesma rede social.

Assinale a alternativa que apresenta apenas asserções corretas.