Questões de Concurso

Para defensoria pública

Foram encontradas 18.689 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A gestão de continuidade de negócios visa planejar tarefas que impeçam a interrupção das atividades do negócio e protejam os processos críticos contra efeitos de falhas ou desastres significativos, assegurando a recuperação das atividades de acordo com o tempo aceitável definido no plano de continuidade de negócios (PCN).

De acordo com a norma ABNT NBR ISO/IEC 17799:2005, no contexto de gestão de continuidade de negócios, é correto afirmar que os procedimentos:

A Política de Segurança da Informação é o documento de alto nível que divulga as diretrizes de segurança da informação, as quais devem alinhar-se com os objetivos da organização, devendo ser conhecida por todos os funcionários.

De acordo com a norma ABNT NBR ISO/IEC 17799:2005, a política de segurança deve conter:

O Governo Federal, por meio do Banco Central, está desenvolvendo um sistema que possibilitará a todos os Bancos do país o acesso a algumas de suas informações. Um requisito fundamental desse sistema é que a taxa de juros utilizada em todas as transações de todos os Bancos seja a mesma e haja um único acesso a essa informação. Além disso, esse sistema deve poder ser executado em diferentes plataformas, como computadores e diversos dispositivos móveis. Para garantir que a taxa de juros seja única e para evitar a necessidade de criar diferentes soluções para cada plataforma, a empresa desenvolvedora decidiu adotar padrões de projeto. O primeiro padrão deverá garantir uma única instanciação para a classe “Taxa de juros”; e o segundo padrão deverá definir uma família de componentes para cada plataforma e uma implementação que os instancie de acordo com a plataforma na qual a aplicação estará sendo executada.

Os padrões de projeto a serem adotados nessa implementação são, respectivamente:

Para que um sistema seja testado adequadamente, é preciso realizar uma quantidade mínima de testes. Para apoiar essa definição, foi criada a Complexidade Ciclomática de McCabe, com fundamentação na teoria dos grafos. Essa técnica define uma métrica de software que fornece uma medida quantitativa da complexidade lógica de um programa, apresentando um limite superior para a quantidade de casos de testes de software que devem ser conduzidos.

A Complexidade Ciclomática pode ser calculada tanto pelo número de regiões quanto pelo número de arestas e nós.

A empresa “Armazéns do João”, com o propósito de adquirir um software de Controle de Estoque, solicitou a um analista de sua equipe de informática que verificasse a qualidade do software. A avaliação constatou que o software não possuía documentação técnica, não havia comentários no código, e suas classes e métodos possuíam nomes pouco significativos. Além disso, o software não garantia o acesso restrito a informações confidenciais de forma consistente.

Com base nessas informações, o software não foi considerado de qualidade, pois NÃO atendia as características desejáveis para:

O sistema “Soproblema” vem sendo desenvolvido com a utilização de prototipagem. O sistema tem prazo previsto de um ano para a entrega do produto final ao cliente. Porém, após analisar o protótipo, durante o primeiro mês de desenvolvimento, ainda no levantamento de requisitos, o cliente concluiu que esse prazo era muito extenso, visto que, em sua opinião, o desenvolvimento estava muito adiantado.

É uma desvantagem do modelo de prototipagem relacionado ao fato relatado acima:

O software de controle de catracas “Sisentrada” foi desenvolvido e entregue a seus diversos clientes. Um deles relatou um problema. O software foi consertado e enviado novamente ao cliente, que percebeu que alguns erros já sanados em versões anteriores voltaram a ocorrer.

No contexto da engenharia de software, a disciplina que é aplicada ao longo de todo o ciclo de vida, na qual houve falha, é:

Num ambiente Linux, onde pgm representa um programa qualquer, considere o comando a seguir.

pgm >> arq

O efeito da submissão desse comando é:

Considere os seguintes métodos de busca/indexação:

I. Busca binária

II. Tabelas hash

III. Índices B-trees

Considere ainda um universo de busca com aproximadamente um milhão de chaves, para o qual cada método tenha sido implementado adequadamente.

Num benchmark extensivo, cada método apresentou um número médio de acessos até que cada chave fosse localizada.

Esses tempos médios, em ordem crescente, correspondem aos métodos:

Sobre a função alert do JavaScript, analise as afirmativas a seguir.

I. Requer apenas um parâmetro.

II. Oferece apenas o botão OK para o usuário.

III. Retém a execução do código até que o usuário responda.

Está correto o que se afirma em:

No SQL Server, considere uma tabela T que contém uma coluna numérica B, que permite valores nulos, e uma coluna A, definida como primary key. Outras colunas podem existir ou não.

Nesse contexto, considere os cinco comandos SQL a seguir.

1. select * from T where A is not null

order by A

2. select * from T where not B is null

order by A

3. select * from T where where B > ø

order by A

4. select * from T where where not B <= ø

order by A

5. select * from T

order by A

Sobre a execução de cada um desses comandos, é correto afirmar

que, para qualquer que seja a instância de T, os únicos comandos

que sempre produzem resultados idênticos entre si são:

Observe o comando MySQL a seguir.

create table X

(

A int auto_increment unique,

B float not null

)

type = myisam

select C, D, A as A2

from Y

where B is null

A execução desse comando:

Considere uma tabela num banco de dados Oracle que armazena um número muito grande de registros, cuja implementação será feita por meio do tipo partitioned.

Esse particionamento deve ser feito por grupos dos estados, de modo a reunir o conjunto de estados de cada região geográfica do Brasil numa partição distinta.

Como essa tabela não possui um grupo que identifique a região de cada estado, a alternativa mais natural para a cláusula partition by seria:

A respeito de tabelas Oracle criadas com a opção global temporary table, analise as afirmativas a seguir.

I. São acessíveis apenas à sessão na qual foram criadas. Cada outra sessão deve executar um novo comando create table.

II. A tabela possui diferentes instâncias para diferentes sessões. Cada sessão acessa uma instância exclusiva das demais.

III. Após um comando commit, a instância da tabela sempre é automaticamente deletada. Os dados são mantidos apenas para as transações incompletas.

Está correto o que se afirma em:

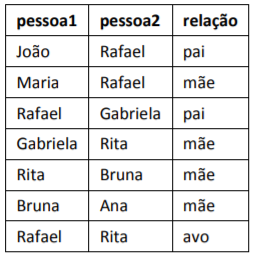

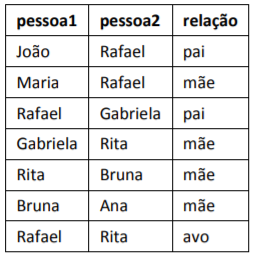

Na questão, considere a tabela relacional FAMILIA, descrita a seguir juntamente com sua instância.

FAMILIA

Em cada registro, a relação entre a primeira e a segunda pessoa

é descrita. Por exemplo, João é pai de Rafael, Gabriela é mãe de

Rita, e Rafael, por sua vez, é avô/avó de Rita. Nem todas as

relações de avô/avó estão registradas na tabela.

Considere a tabela FAMILIA descrita anteriormente e o comando SQL a seguir.

select relação, sum(1)

from familia

group by relação

having count(*) > 1

order by 2 desc, 1

Os valores exibidos pela execução desse comando, na ordem,

são:

Na questão, considere a tabela relacional FAMILIA, descrita a seguir juntamente com sua instância.

FAMILIA

Em cada registro, a relação entre a primeira e a segunda pessoa

é descrita. Por exemplo, João é pai de Rafael, Gabriela é mãe de

Rita, e Rafael, por sua vez, é avô/avó de Rita. Nem todas as

relações de avô/avó estão registradas na tabela.

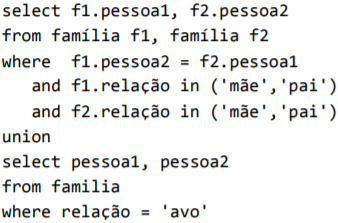

Considere a tabela FAMILIA descrita anteriormente e o comando SQL a seguir.

Além dos títulos, o número de linhas exibidas na execução

desse comando é:

Considere um banco relacional construído sobre os atributos A, B, C e D, para o qual as seguintes dependências funcionais são verdadeiras:

A → B

A → C

A → D

B → A

O comando de criação desse banco que garante a decomposição sem perda, preserva as dependências e mantém a normalização do esquema relacional é:

Considere um diagrama IDEF1X contendo um relacionamento identificador, 1:N, onde do lado 1 está a entidade Empresa e, do lado N, a entidade Filial.

Num banco de dados que implemente esse relacionamento, a restrição de integridade referencial entre as tabelas Empresa e Filial, que correspondem respectivamente às entidades citadas, NÃO é possível que a chave estrangeira na tabela Filial: