Questões de Concurso

Foram encontradas 8.571 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Um Especialista em Tecnologia da Informação deseja criar um layout com duas colunas utilizando Bootstrap, para dispositivos pequenos, com largura de tela de 768 pixels por 991 pixels. A coluna da esquerda deve ocupar aproximadamente 33,3% e a da direita 66,6% da tela. O Analista utilizará em uma página HTML as instruções abaixo.

<div class= "..I.." > .... </div>

<div class="..II.." > .... </div>Para obter o layout desejado, as lacunas I e II devem conter, respectivamente, os valores

Considere que um usuário A calculou o hash de uma mensagem e enviou, separadamente, a mensagem e o hash, para um usuário B. O usuário B calculou o hash da mensagem recebida e o comparou com o enviado pelo usuário A. Ao verificar que os hashes eram iguais, concluiu que a mensagem não foi alterada na transferência. Se o algoritmo SHA-1 foi utilizado pelo usuário A, o hash gerado por ele foi de

Após analisar e concluir que realmente se tratava de um ataque DDoS, um Especialista em Tecnologia da Informação, conhecendo o objetivo deste tipo de ataque, recomendou algumas ações e técnicas para auxiliar a reduzir os danos causados, conforme listados abaixo.

I. Tentar reduzir o volume de tráfego por meio do uso de rate-limiting e ACLs em equipamentos de rede.

II. Usar recursos para distribuir o tráfego do ataque entre diferentes servidores por meio de técnicas como GSLB e Anycast.

III. Ativar serviços de Sink Hole (null-routing) para descartar o tráfego destinado ao alvo do ataque e serviços Black Hole (clean-pipe ou traffic-scrubbing) para tentar filtrar o tráfego malicioso.

IV. Criptografar todo o conteúdo armazenado e em trânsito na rede interna da organização para evitar que seja lido se interceptado.

São ações e técnicas corretas para mitigar os danos causados por ataques DDoS o que consta APENAS em

TLS é um protocolo de segurança desenvolvido para oferecer suporte ao transporte confiável de pacotes através, por exemplo, do TCP. Vale-se de dois protocolos, descritos abaixo.

I. Responsável por estabelecer a conexão e negociar os parâmetros da comunicação segura que serão usados como: métodos de compressão, tamanho do hash, algoritmos de criptografia (DES, RC4 etc.) e de integridade (MD5, SHA etc.).

II. Responsável pela aplicação dos parâmetros de segurança negociados. Faz a fragmentação, compactação, criptografia e aplica função de integridade antes do envio das mensagens vindas das camadas superiores.

Os protocolos I e II são, respectivamente,

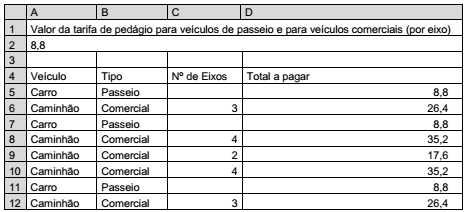

Considere a planilha hipotética abaixo, criada no Microsoft Excel 2016, em português, que mostra o controle de valores pagos em uma praça de pedágio por onde circulam veículos de passeio e veículos comerciais com 2, 3 ou 4 eixos. A célula A2 contém o valor 8,8, que se refere ao valor da tarifa de pedágio para veículos de passeio e para veículos comerciais, por eixo.

Na célula D5 foi digitada uma fórmula que resultou no valor 8,8. Essa fórmula foi copiada arrastando-se a alça de preenchimento

da célula D5 para baixo, até na célula D12, resultando nos valores mostrados no intervalo. A fórmula digitada foi

Escritora nigeriana elenca sugestões feministas para educar crianças

A escritora nigeriana Chimamanda Adichie tornou-se uma das difusoras do movimento feminista desde seu discurso "Sejamos Todos Feministas", em 2015. Naquela época, Adichie já havia lançado quatro romances que a consagraram como expoente da literatura africana. Agora ela acaba de publicar o livro "Para Educar Crianças Feministas − Um Manifesto", em que propõe a ruptura do preconceito e da misoginia por meio da educação de novas gerações. No livro, ela acredita ter finalmente reunido o sumo de sua visão sobre a "doutrina".

Apesar do título, o livro não se dirige apenas a pais e mães, mas a "todos os que pensam no feminismo como uma palavra negativa e que associam o movimento a posições extremistas", explica a autora. "É minha maneira de dizer 'olhe por esse lado'. A questão da injustiça de gênero é que as coisas são feitas assim há tanto tempo que elas são vistas como normais."

Se o tema consolida parte do público que se vê representada por suas reflexões, implica também uma perda. Ela recorda que, em um evento na Nigéria, um homem lhe disse que deixara de gostar de sua obra quando ela começou a falar de feminismo. "Há muita hostilidade à ideia de feminismo. O mundo é sexista e a misoginia é praticada tanto por homens quanto por mulheres", diz.

(Adaptado de: NOGUEIRA, Amanda. Folha de S. Paulo, 03/03/2017)

Se as teses feministas estão em debate, muitos veem as teses feministas como extravagantes, não reconhecendo nas teses feministas o sentido amplamente democrático que os ativistas emprestam às teses feministas.

Evitam-se as viciosas repetições da frase acima substituindo-se os elementos sublinhados, na ordem dada, por: