Questões de Concurso

Comentadas para esaf

Foram encontradas 4.346 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A figura de underwriting, ou seja, na subscrição dos riscos temos os seguintes itens de análise: risco técnico; risco financeiro; risco moral; e risco jurídico. Com base nessa fi gura, é correto:

I. o risco financeiro (ou de crédito) consiste na avaliação do f uxo de caixa da seguradora e do seu capital de garantia - margem de solvência.

II. o risco moral consiste na avaliação da boa-fé dos segurados e seu comportamento frente à contratação do seguro.

III. o risco técnico (ou subscrição) consiste na avaliação do perfil do segurado e do bem a ser garantido, frente às coberturas e garantias contratadas.

A partir de uma amostra aleatória (X 1, Y1), (X2, Y2),...,(X20 ,Y20) foram obtidas as estatísticas: médias X = 12,5 e Y = 19, variâncias amostrais s 2x = 30 e s2y = 54 e covariância S xy = 36.

Com os dados acima, determine o valor da estatística F para testar a hipótese nula de que o coeficiente angular da reta do modelo de regressão linear simples de Y em X é igual a zero.

I. Os arquivos com extensões criadas para tipos específicos são, em geral, denominado "tipo de arquivo registrado". Estes tipos de arquivos não são rastreados pelo registro do sistema operacional.

II. Recursos compartilhados podem ser definidos como os recursos da rede disponíveis para os usuários, tais como pastas, arquivos ou impressoras. Um recurso compartilhado também pode se referir a um recurso em um servidor, disponível para usuários da rede.

III. Quanto maior o tamanho de cluster utilizado, também chamado de tamanho da unidade de alocação, mais eficiente será o armazenamento de informações no disco.

IV. Uma unidade de alocação é a menor quantidade de espaço em disco que pode ser alocada para manter um arquivo.

Indique a opção que contenha todas as afirmações verdadeiras.

I. O mais importante pacote de software de um computador é o conjunto de drives nele instalados, utilizados para controle de todos os periféricos.

II. O sistema operacional é um sistema integrado de programas que gerencia as operações da CPU, controla os recursos e atividades de entrada/ saída e de armazenamento e fornece vários serviços de apoio à medida em que o computador executa os programas aplicativos dos usuários.

III. O sistema operacional executa atividades que minimizam a necessidade de intervenções dos usuários, como, por exemplo, acesso à rede e gravação e recuperação de arquivos.

IV. Para obter o rendimento máximo de um computador utilizado como servidor, o sistema operacional deverá ser acionado após a inicialização de todos os aplicativos de gerenciamento de rede.

Indique a opção que contenha todas as afirmações verdadeiras.

I. O barramento USB é um barramento externo que dá suporte à instalação plug and play.

II. Uma porta infravermelha é uma porta óptica utilizada em um computador para se comunicar com outros computadores ou dispositivos usando luz infravermelha e um cabo de fibras ópticas.

III. O uso do barramento USB permite a conexão e a desconexão de dispositivos de um computador sem desligar ou reiniciar o mesmo, sendo possível o uso de uma única porta USB para se conectar mais de 16 dispositivos periféricos.

IV. Um pool de impressão deve ser formado por duas ou mais impressoras diferentes conectadas a um servidor de impressão que agirá como uma única impressora. Nesse caso, quando se deseja imprimir um documento, o trabalho de impressão é enviado à impressora denominada Padrão, que se encarrega de distribuir os trabalhos para as impressoras disponíveis no pool.

Indique a opção que contenha todas as afirmações verdadeiras.

I. O SSL é um protocolo para comunicações seguras em redes que usam uma combinação de tecnologia de chave secreta e pública.

II. Uma CA (Autoridade de Certificação) é uma entidade responsável pelo estabelecimento e a garantia da autenticidade de chaves públicas pertencentes a usuários ou a outras autoridades de certificação.

III. Uma VPN é a extensão da Internet que engloba vínculos autenticados, criptografados e encapsulados. Geralmente utilizadas por entidades financeiras para conexão com seus clientes domésticos, as conexões do tipo VPN podem fornecer acesso remoto e conexões seguras à Internet.

IV. Um sistema tolerante a falhas está relacionado à habilidade de um computador ou sistema operacional em assegurar a integridade dos dados quando falhas de hardware ocorrem. No gerenciamento de disco, apenas volumes espelhados são tolerantes a falhas.

Indique a opção que contenha todas as afirmações verdadeiras.

I. O MPEG foi criado para comprimir imagens retiradas do mundo real. Funciona bem com fotos e desenhos naturalísticos, mas não é tão eficiente com desenhos de letras, linhas e cartoons.

II. A Internet2 é uma rede paralela à Internet formada por universidades para desenvolver aplicações avançadas para a área acadêmica e de pesquisa.

III. Host é um computador ligado permanentemente à rede que mantém um repositório de serviços para outros computadores na Internet.

IV. A definição formal de HTML une os conceitos de hipertexto e multimídia. Ou seja, um documento HTML contém imagens, sons, textos e vídeos, como qualquer título multimídia.

Indique a opção que contenha todas as afirmações verdadeiras.

I. Intranet é uma rede privada que se baseia na mesma tecnologia da Internet, mas que é utilizada para agilizar e incrementar a comunicação e a produtividade dentro de uma empresa.

II. Duas Intranets podem ser interligadas por meio de uma VPN.

III. O comércio eletrônico é normalmente definido como a arte ou técnica de vender produtos elétricos ou eletrônicos por meio de redes interconectadas que utilizam tecnologias baseadas em rede.

IV. No comércio eletrônico seguro, os parceiros comerciais devem utilizar apenas suas Intranets para trocarem informações e realizarem transações seguras.

Indique a opção que contenha todas as afirmações verdadeiras.

I. Na Internet, a escolha do caminho por onde uma mensagem deve transitar é chamado de roteamento.

II. Um endereço eletrônico de e-mail consiste de uma seqüência de nomes separados por ponto, por exemplo, www.meunome.com.br, podendo ser entendido como a versão legível do endereço IP.

III. Quando copia um arquivo da rede para o seu computador, o usuário está fazendo um download. A expressão pode ser aplicada para cópia de arquivos de servidores FTP, imagens transferidas diretamente da tela do navegador ou quando as mensagens de correio eletrônico são trazidas para o computador do usuário.

IV. A linguagem padrão, de âmbito internacional, para a programação de sites na Web que possibilita que todas as ferramentas de navegação exibam o conteúdo do site é conhecida como WWW.

Indique a opção que contenha todas as afirmações verdadeiras.

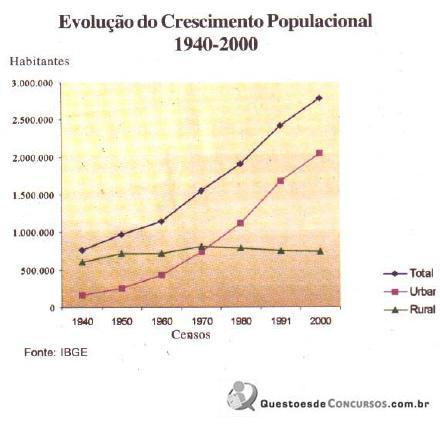

Considerando o que retrata o texto e os dados contidos no gráfico, essa mudança aconteceu em virtude do (da)

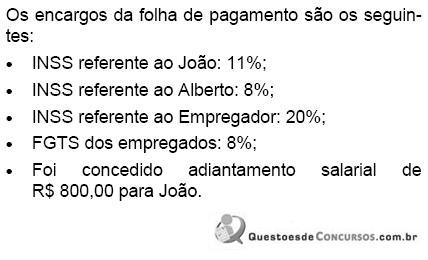

Ao elaborar a folha de pagamento do mês, a empresa vai contabilizar despesas no valor total de

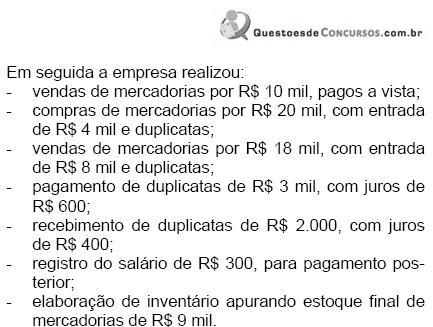

Ao contabilizar as operações realizadas e elaborar as demonstrações contábeis cabíveis, a empresa vai demonstrar os seguintes valores: