Questões de Concurso

Para gestão concurso

Foram encontradas 1.207 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

As funções de Mestre de Operações em uma floresta do Active Directory (FSMO - Flexible Single Master Operator) podem ser hospedadas apenas por controladores de domínio, sendo divididas em dois grupos (Floresta e Domínio). As FSMO existentes em um ambiente de Active Directory são:

I. Domain Naming Master (Mestre de Nomeação de Domínio); II. Infrastructure Master (Mestre de Infraestrutura); III. PDC Emulator (Mestre de Emulador de Controlador de Domínio Primário); IV. RID Master (Mestre de Identificador Relativo); V. Schema Master (Mestre de Esquema).

Quais FSMO devem ser exclusivas (possuir apenas um) em toda a floresta?

Baseado na norma ISO 27002, assinale a alternativa CORRETA:

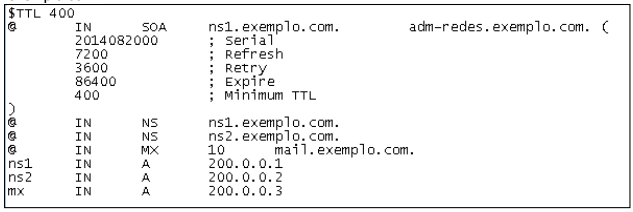

Após realizar as configurações, o servidor de e-mail não está recebendo nenhuma conexão SMTP (Simple Mail Transfer Protocol) e, consequentemente, os usuários não recebem e-mails. Qual o problema de configuração que está inviabilizando o recebimento de e-mails?

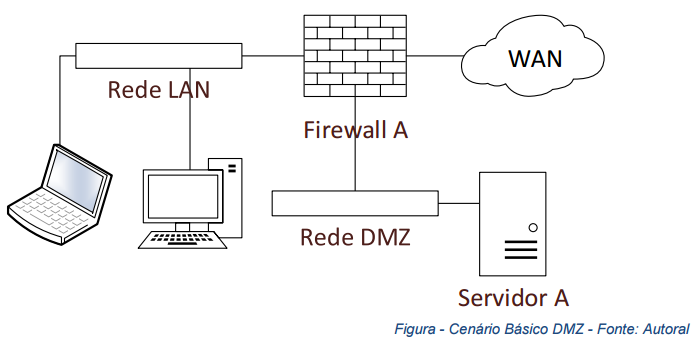

A figura ilustra um cenário tradicional para arranjo logico de um perímetro com DMZ (Zona Desmilitarizada).

Baseando-se no conceito de perímetro de segurança logico, DMZ e das funcionalidades dos mecanismos de segurança

exigidos e disponíveis, assinale a assertiva verdadeira:

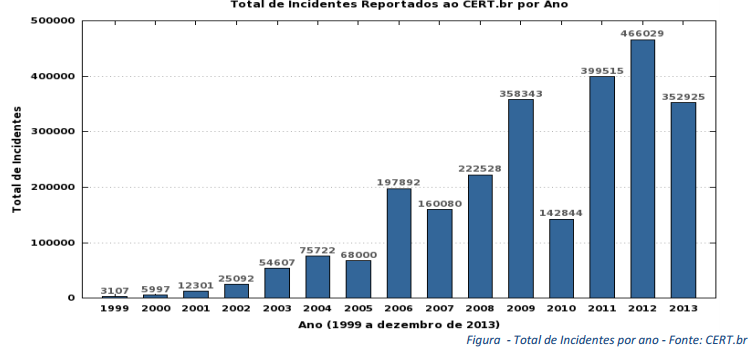

O gráfico estatístico da CERT.br (Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil) aponta uma queda no número de incidentes reportado em 2013 se comparado a 2012, mesmo com o crescimento de usuários e acesso a sites e serviços. Grande parte dessa queda atribui-se à qualidade do serviço, que estão apresentando menor número de vulnerabilidade e ao crescente treinamento dos usuários de internet. Entretanto, a segurança de perímetro ainda continua a ser um dos itens mais delicados na análise de um ambiente computacional corporativo. Baseando-se no conceito de perímetro de segurança lógico e das funcionalidades dos mecanismos de segurança exigidos e disponíveis, assinale a alternativa CORRETA:

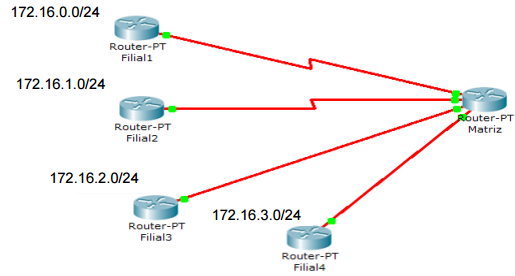

Uma multinacional possui quatro unidades interligadas com sua matriz central. As rotas são recebidas de forma nãosumarizada pelos protocolos de roteamento. Entretanto, foi pedido a você que utilizasse também uma rota sumarizada de super-rede para representar as quatro-subredes na tabela de roteamento utilizando uma única entrada estática. Com base no cenário, marque a alternativa que mostra CORRETAMENTE o endereço de rede e a máscara de subrede para a rota sumarizada que se deseja.

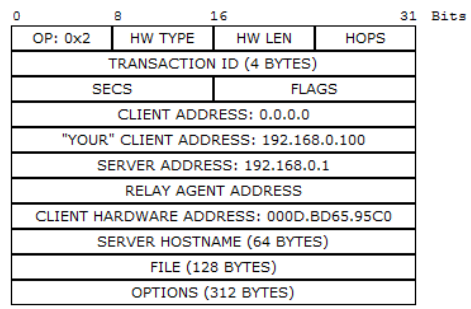

De acordo com os campos informados acima, marque a opção CORRETA sobre a operação do DHCP:

Utilizando o recurso VLSM com o objetivo de otimizar a distribuição de endereços IP, um administrador definiu 4 possibilidades para atender a quantidade de 60 hosts da rede local do Roteador "BH". Qual das alternativas de endereçamento a seguir atende a necessidade da respectiva localidade, com o menor desperdício de endereços possível?

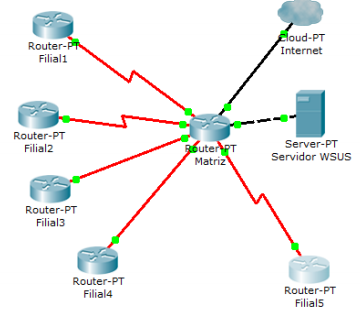

Uma empresa possui uma sede e cinco filiais, conforme figura, que se interligam com a matriz através de um link dedicado WAN. Está sendo implantada uma estratégia de gerenciamento de atualizações usando o serviço WSUS do Windows Server. Foi requisitado que todas as filiais recebessem corretamente os patchs de atualização, entretanto, com o mínimo possível de uso do link de Internet.Este link de acesso à Internet está apenas na matriz, e é usado por todas as filiais para acesso à WEB. Já existe atualmente um servidor WSUS, mas apenas matriz. Dadas as necessidades da empresa, qual é a melhor solução para cumprir os requisitos necessários?

|

1. Acesso à Rede |

( ) Camada física. |

|

2. Rede. |

( ) Camada de transporte. |

|

3. Transporte. |

( ) Camada de apresentação. |

|

4. Aplicação. |

( ) Camada de enlace de dados. |

|

|

( ) Camada de sessão. |

|

|

( ) Camada de rede. |

|

|

( ) Camada de aplicação. |