Questões de Concurso

Comentadas para polícia federal

Foram encontradas 4.597 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

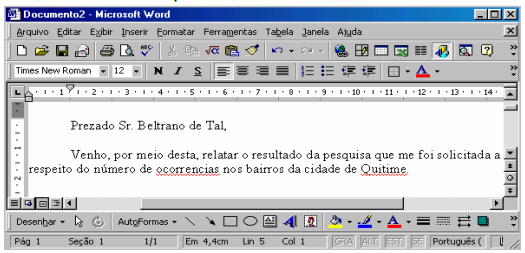

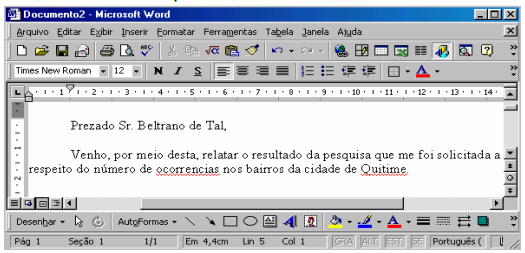

A figura abaixo, que ilustra uma tela de trabalho do Word 97, mostra um trecho de um documento, ainda incompleto, no qual um agente de polícia relata ao seu chefe imediato os resultados que obteve após realizar um levantamento de ocorrências, em determinado período, em três bairros de uma cidade.

O sublinhado ondulado observado na palavra “ocorrências” indica um possível erro gráfico nessa palavra. É possível ocultar esse sublinhado utilizando-se o ícone

, na barra de status, localizada na parte inferior da tela de trabalho. Caso esse procedimento não seja adotado antes de se imprimir o texto, o sublinhado ondulado aparecerá na impressão.

, na barra de status, localizada na parte inferior da tela de trabalho. Caso esse procedimento não seja adotado antes de se imprimir o texto, o sublinhado ondulado aparecerá na impressão.

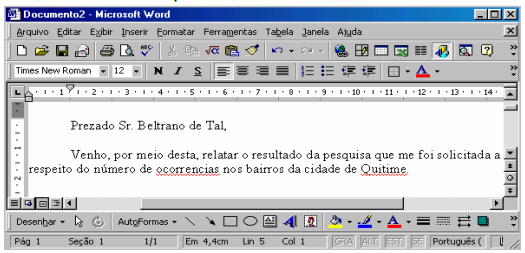

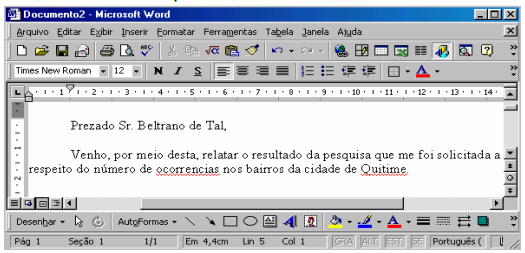

A figura abaixo, que ilustra uma tela de trabalho do Word 97, mostra um trecho de um documento, ainda incompleto, no qual um agente de polícia relata ao seu chefe imediato os resultados que obteve após realizar um levantamento de ocorrências, em determinado período, em três bairros de uma cidade.

O ato de selecionar a palavra “pesquisa” e clicar em

fará que seja aplicada a formatação negrito a essa palavra, e o ato subseqüente de clicar em

fará que seja aplicada a formatação negrito a essa palavra, e o ato subseqüente de clicar em  fará que a palavra seja formatada em itálico, removendo a formatação negrito.

fará que a palavra seja formatada em itálico, removendo a formatação negrito.

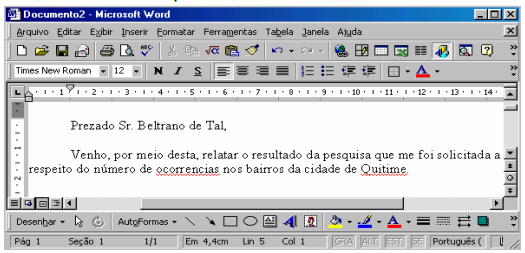

A figura abaixo, que ilustra uma tela de trabalho do Word 97, mostra um trecho de um documento, ainda incompleto, no qual um agente de polícia relata ao seu chefe imediato os resultados que obteve após realizar um levantamento de ocorrências, em determinado período, em três bairros de uma cidade.

Para copiar um gráfico de barras criado no Excel 97 para algum ponto do documento mostrado na figuras, é correto executar o seguinte procedimento: no Excel, clicar sobre o gráfico desejado; pressionar a tecla

e, mantendo-a pressionada, acionar a tecla

e, mantendo-a pressionada, acionar a tecla  ; na barra de tarefas do Windows 95, clicar no botão correspondente ao Word 97; em seguida, no Word, clicar no ponto onde se deseja que o gráfico seja inserido; clicar no menu editar e, finalmente, clicar em copiar.

; na barra de tarefas do Windows 95, clicar no botão correspondente ao Word 97; em seguida, no Word, clicar no ponto onde se deseja que o gráfico seja inserido; clicar no menu editar e, finalmente, clicar em copiar.

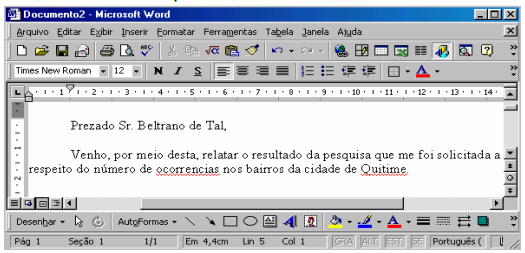

A figura abaixo, que ilustra uma tela de trabalho do Word 97, mostra um trecho de um documento, ainda incompleto, no qual um agente de polícia relata ao seu chefe imediato os resultados que obteve após realizar um levantamento de ocorrências, em determinado período, em três bairros de uma cidade.

O ato de clicar entre as letras “i” e “o” da palavra “meio” e teclar

fará que o ponto de inserção seja posicionado no fim do arquivo.

fará que o ponto de inserção seja posicionado no fim do arquivo.

A figura abaixo, que ilustra uma tela de trabalho do Word 97, mostra um trecho de um documento, ainda incompleto, no qual um agente de polícia relata ao seu chefe imediato os resultados que obteve após realizar um levantamento de ocorrências, em determinado período, em três bairros de uma cidade.

O parágrafo em que se encontra a palavra “resultado” estará alinhado à esquerda ao final da seguinte seqüência de ações: selecionar a palavra. “resultado”; clicar, sucessivamente, nos botões

e de novo, em

e de novo, em  .

.

A figura abaixo, que ilustra uma tela de trabalho do Word 97, mostra um trecho de um documento, ainda incompleto, no qual um agente de polícia relata ao seu chefe imediato os resultados que obteve após realizar um levantamento de ocorrências, em determinado período, em três bairros de uma cidade.

O ato de clicar na posição imediatamente à direita da palavra “pesquisa” e, em seguida, pressionar a tecla

, mantendo-a pressionada por alguns segundos, fará que apenas a letra “a”, no final dessa palavra, seja apagada. Essa característica do Word evita que o usuário apague acidentalmente todo o trabalho digitado.

, mantendo-a pressionada por alguns segundos, fará que apenas a letra “a”, no final dessa palavra, seja apagada. Essa característica do Word evita que o usuário apague acidentalmente todo o trabalho digitado.

Com base na SLTI MP IN n.º 4/2010, em uma contratação de solução de TI, a fase de planejamento da contratação prescinde a fase de seleção do fornecedor.

O COBIT abrange controles acerca de gerência de central de serviços especificamente no domínio Entregar e Suportar. No ITIL v3, a central de serviços é tipificada como uma função do estágio Operação de Serviços.

A arquitetura do iOS possui quatro camadas (layers) que funcionam como interface entre a aplicação e o hardware. Essas camadas, listadas da mais baixa para a mais alta, são: Core OS, Core Services, Media e CoCoa Touch

No Linux, os usuários são cadastrados no sistema no arquivo /home, que guarda uma entrada para cada usuário, incluindo-se o diretório e o shell.

O escalonador de tarefas do Linux presente na versão 2.6 fornece afinidade de processador, balanceamento de carga e suporte para multiprocessamento simétrico por meio de algoritmo preemptivo embasado em prioridades. Dessa forma, quanto maior for a prioridade, maior será a quota de tempo fornecida.

Squid é uma aplicação nativa do Linux que provê serviços de correio eletrônico compatíveis com o SMTP (Simple Mail Transfer Protocol), IMAP (Internet Message Access Protocol) e POP3 (Post Office Protocol)

Registro do Windows é um banco de dados que contém informações sobre os programas instalados, configurações, perfis das contas de usuários e sobre o hardware do sistema.

AppLocker é um recurso do Windows 7 que permite especificar quais aplicativos podem ser executados em um desktop ou notebook, ajudando, assim, a diminuir a probabilidade de execução de malwares nessas máquinas

Administradores de redes com Windows 7, em comparação a administradores de rede com Windows Vista, precisam conceder maior número de privilégios a recursos de rede que exigem acesso de super usuário. Isso se deve, entre outros fatores, ao maior número de aplicativos do Windows 7 que exigem acesso com privilégios administrativos.

O SHA-1, comumente usado em protocolos de segurança, como TLS, SSH e IPSec, também é utilizado por alguns sistemas de controle de versão como Git e Mercurial para garantir a integridade das revisões

SHA-1 e MD-5 são exemplos de hashes criptográficos largamente utilizados na Internet. O MD-5 tem sido substituído pelo SHA-1 pelo fato de este gerar um hash maior e ser o único à prova de colisões.

Embora o algoritmo RSA satisfaça aos requisitos necessários para prover assinatura digital, ele é utilizado, por questões de desempenho, em conjunto com funções de hashes criptográficos, como SHA-1.

Ao acessar um sítio seguro na Internet e receber o certificado digital do servidor, o navegador do cliente faz uma consulta à autoridade certificadora que assinou aquele certificado para verificar, por exemplo, se o certificado é válido ou não está revogado. Essa verificação é feita com o uso do protocolo OCSP (Online Certificate Status Protocol).

A confidencialidade e a integridade de uma comunicação são garantidas com o uso de criptografia tanto simétrica quanto assimétrica. No entanto, para garantir autenticidade e irretratabilidade, é necessário o uso combinado desses dois tipos de criptografia.