Questões de Concurso

Comentadas para analista de tecnologia da informação - redes

Foram encontradas 759 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Com base na organização e arquitetura de computadores, analise as afirmativas abaixo e assinale a alternativa CORRETA.

I. O conceito de pipeline consiste em dividir a execução da instrução em várias partes, sendo cada uma delas manipulada por unidades dedicadas do hardware que trabalham em paralelo.

II. Os compiladores são programas que recebem como entrada arquivos-texto contendo módulos escritos em linguagem de alto nível e geram como saída arquivos-objeto correspondentes a cada módulo.

III. O clock é um circuito oscilador que tem a função de sincronizar e determinar a medida de velocidade de transferência de dados no computador.

History and Debate of Internet Censorship

Censorship refers to any action taken by a society to control access to ideas and information. Throughout history, many different types of societies, including democracies, have used censorship in various ways. The issue is increasingly important due to the rapid development of new communication technology. As innovators continue to create new ways for people to share information, many people are now arguing over the issue of censorship.

Pros and Cons of the Internet Censorship Debate

For the proponents of censorship, restricting the access of information is something that can provide benefits to society. By censoring pornography on the internet, children are less likely to encounter it. By censoring certain types of images and videos, society can prevent offensive or vulgar material from offending those that it targets. For example, some would argue that society should censor material that is insulting to a particular religion in order to maintain societal harmony. In this way, censorship is viewed as a way to protect society as a whole or certain segments of society from material that is seen as offensive or damaging.

Some argue that censorship is necessary to preserve national security. Without using any kind of censorship, they argue that it is impossible to maintain the secrecy of information necessary for protecting the nation. For this purpose, censorship protects a state's military or security secrets from its enemies who can use that information against the state.

Those who are against censorship argue that the practice limits the freedoms of speech, the press and expression and that these limitations are ultimately a detriment to society. By preventing free access to information, it is argued that society is fostering ignorance in its citizens. Through this ignorance, citizens are more easily controlled by special interest groups, and groups that are able to take power are able to use censorship to maintain themselves. Additionally, they argue that censorship limits a society's ability to advance in its understanding of the world.

Another main issue for those who are against censorship is a history of censorship abuse. Those who argue against censorship can point to a number of examples of dictators who used censorship to create flattering yet untrue images of themselves for the purpose of maintaining control over a society. They argue that people should control the government instead of the government controlling its people.

(SOURCE: http://www.debate.org/internet-censorship/ accessed

on 19/02/16 at 3:10 pm).

History and Debate of Internet Censorship

Censorship refers to any action taken by a society to control access to ideas and information. Throughout history, many different types of societies, including democracies, have used censorship in various ways. The issue is increasingly important due to the rapid development of new communication technology. As innovators continue to create new ways for people to share information, many people are now arguing over the issue of censorship.

Pros and Cons of the Internet Censorship Debate

For the proponents of censorship, restricting the access of information is something that can provide benefits to society. By censoring pornography on the internet, children are less likely to encounter it. By censoring certain types of images and videos, society can prevent offensive or vulgar material from offending those that it targets. For example, some would argue that society should censor material that is insulting to a particular religion in order to maintain societal harmony. In this way, censorship is viewed as a way to protect society as a whole or certain segments of society from material that is seen as offensive or damaging.

Some argue that censorship is necessary to preserve national security. Without using any kind of censorship, they argue that it is impossible to maintain the secrecy of information necessary for protecting the nation. For this purpose, censorship protects a state's military or security secrets from its enemies who can use that information against the state.

Those who are against censorship argue that the practice limits the freedoms of speech, the press and expression and that these limitations are ultimately a detriment to society. By preventing free access to information, it is argued that society is fostering ignorance in its citizens. Through this ignorance, citizens are more easily controlled by special interest groups, and groups that are able to take power are able to use censorship to maintain themselves. Additionally, they argue that censorship limits a society's ability to advance in its understanding of the world.

Another main issue for those who are against censorship is a history of censorship abuse. Those who argue against censorship can point to a number of examples of dictators who used censorship to create flattering yet untrue images of themselves for the purpose of maintaining control over a society. They argue that people should control the government instead of the government controlling its people.

(SOURCE: http://www.debate.org/internet-censorship/ accessed

on 19/02/16 at 3:10 pm).

History and Debate of Internet Censorship

Censorship refers to any action taken by a society to control access to ideas and information. Throughout history, many different types of societies, including democracies, have used censorship in various ways. The issue is increasingly important due to the rapid development of new communication technology. As innovators continue to create new ways for people to share information, many people are now arguing over the issue of censorship.

Pros and Cons of the Internet Censorship Debate

For the proponents of censorship, restricting the access of information is something that can provide benefits to society. By censoring pornography on the internet, children are less likely to encounter it. By censoring certain types of images and videos, society can prevent offensive or vulgar material from offending those that it targets. For example, some would argue that society should censor material that is insulting to a particular religion in order to maintain societal harmony. In this way, censorship is viewed as a way to protect society as a whole or certain segments of society from material that is seen as offensive or damaging.

Some argue that censorship is necessary to preserve national security. Without using any kind of censorship, they argue that it is impossible to maintain the secrecy of information necessary for protecting the nation. For this purpose, censorship protects a state's military or security secrets from its enemies who can use that information against the state.

Those who are against censorship argue that the practice limits the freedoms of speech, the press and expression and that these limitations are ultimately a detriment to society. By preventing free access to information, it is argued that society is fostering ignorance in its citizens. Through this ignorance, citizens are more easily controlled by special interest groups, and groups that are able to take power are able to use censorship to maintain themselves. Additionally, they argue that censorship limits a society's ability to advance in its understanding of the world.

Another main issue for those who are against censorship is a history of censorship abuse. Those who argue against censorship can point to a number of examples of dictators who used censorship to create flattering yet untrue images of themselves for the purpose of maintaining control over a society. They argue that people should control the government instead of the government controlling its people.

(SOURCE: http://www.debate.org/internet-censorship/ accessed

on 19/02/16 at 3:10 pm).

I - Analisar o tráfego de rede.

II - Configurar o roteador da rede.

III - Operar como browser na rede.

IV - Avaliar o desempenho da rede.

V - Monitorar a largura de banda da rede.

VI - Funcionar em ambientes Windows mas não Linux.

No que diz respeito ao par trançado como meio de transmissão utilizado em LANs, uma categoria apresenta as características listadas a seguir.

♦ também conhecida como SSTP – ShieldedScreen Twisted Pair.

♦Cada par é envolto individualmente por uma folha metálica helicoidal e depois por uma blindagem de folha metálica, além de cobertura externa.A blindagem diminui o efeito de linha cruzada e aumenta a taxa de dados.

♦Projetada para emprego em links cabeados com taxas de transmissão de até 600 Mbps.

As características listadas indicam que o cabo é de categoria:

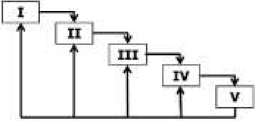

Sendo I – Definição de requisitos, os demais estágios (II / III / IV / V) são, respectivamente, denominados:

Sendo I – Definição de requisitos, os demais estágios (II / III / IV / V) são, respectivamente, denominados: