Questões de Concurso

Foram encontradas 144.399 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

• Adicionar um documento ao final da fila.

• Remover o primeiro documento da fila (o próximo a ser impresso).

• Remover todos os documentos após um certo documento, cancelando suas impressões subsequentes.

Sabendo que uma lista em Python tem complexidade O(n) para algumas operações, qual das seguintes operações consome menos tempo de processamento?

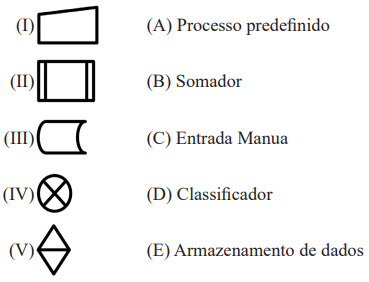

Dados os símbolos a seguir, relacione-os às suas definições e escolha a alternativa que representa o relacionamento correto:

Assinale a alternativa correta para o serviço apresentado acima:

Uma das formas de mitigar, ou de eliminar essa interceptação de dados, é utilizar o protocolo de redes do modelo TCP/IP, chamado HTTPS (Hypertext Transfer Protocol Secure), que assegura que todo o tráfego de informações entre um cliente e um servidor sejam criptografado.

Sobre o protocolo HTTPS, assinale a alternativa correta sobre qual o número da porta padrão deste protocolo no modelo TCP/IP.

Sobre o modelo OSI, existe uma camada que tem por objetivo determinar a maneira como os pacotes são roteados da origem até o destino, podendo utilizar rotas estáticas ou dinâmicas para o devido encaminhamento destes pacotes.

Assinale a alternativa correta para o nome da camada que representa o objetivo apresentado acima

Sobre o padrão IEEE 802, assinale a alternativa correta para o nome do padrão destinado às redes locais LANs sem fio - WiFi

Com a integração do OneDrive diretamente no Windows, os usuários podem salvar seus arquivos automaticamente na nuvem, acessá-los de qualquer dispositivo e compartilhar links diretamente do explorador de arquivos. O Google Drive e o Dropbox também oferecem aplicativos de desktop para Windows, permitindo sincronização contínua de arquivos e acesso offline.

O uso de antivírus é usual para proteger um sistema contra todas as formas de vírus e virtualmente virtuais. Uma vez que o software antivírus esteja instalado e atualizado, ele detectará e removerá todas as ameaças possíveis, garantindo a integridade dos dados. Portanto, realizar backups diários ou manter cópia dos dados em diferentes locais é desnecessário e apenas causa redundância. Confiar na proteção e na segurança do sistema operacional é uma estratégia eficaz para prevenir perda de dados.