Questões de Concurso

Para prefeitura de rio branco - ac

Foram encontradas 3.856 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

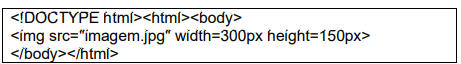

Considere o trecho de código fonte HTML5/CSS3 a seguir.

Elaborado pelo(a) autor(a).

Para produzir exatamente as mesmas configurações de

largura e altura da imagem, o trecho

do código pode ser substituído

por:

do código pode ser substituído

por:

Unshielded Twisted Pair - UTP ou Par Trançado sem Blindagem: é o mais usado atualmente, tanto em redes domésticas quanto em grandes redes industriais, devido ao fácil manuseio e instalação, permitindo taxas de transmissão de até 100 Mbps com a utilização do cabo CAT 5e; é o mais barato para distâncias de até 100 metros. Para distâncias maiores, empregam-se cabos de fibra óptica. Sua estrutura é de quatro pares de fios entrelaçados e revestidos por uma capa de PVC. Pela falta de blindagem, não é recomendado ser instalado esse tipo de cabo próximo a equipamentos que possam gerar campos magnéticos (fios de rede elétrica, motores, inversores de frequência) e também não podem ficar em ambientes com umidade. Shielded Twisted Pair - STP ou Par Trançado Blindado (cabo com blindagem): é semelhante ao UTP. A diferença é que possui uma blindagem feita com a malha metálica em cada par. É recomendado para ambientes com interferência eletromagnética acentuada. Por causa de sua blindagem especial em cada par, acaba possuindo um custo mais elevado. Caso o ambiente possua umidade, grande interferência eletromagnética, distâncias acima de 100 metros ou exposição direta ao sol, ainda é aconselhável o uso de cabos de fibra óptica. Screened Twisted Pair – ScTP, também referenciado como FTP (Foil Twisted Pair): os cabos são cobertos pelo mesmo composto do UTP categoria 5 Plenum. Para esse tipo de cabo, no entanto, uma película de metal é enrolada sobre o conjunto de pares trançados, melhorando a resposta ao EMI, embora exija maiores cuidados quanto ao aterramento para garantir eficácia frente às interferências.

Disponível em: < https://pt.wikipedia.org/wiki/Cabo_de_par_tran%C3%A7ado>. Acesso em: mar. 2024. [Adaptado].

Com base na referência o cabo UTP deve ser terminado em que tipo de conector?

Os maiores problemas dessa topologia são relativos à sua pouca tolerância a falhas. Qualquer que seja o controle de acesso empregado, ele pode ser perdido por problemas de falha e pode ser difícil determinar com certeza se esse controle foi perdido ou decidir qual nó deve recriá-lo. Erros de transmissão e processamento podem fazer com que uma mensagem continue eternamente a circular. A utilização de uma estação monitora contorna esses problemas. Outras funções dessa estação seriam: iniciar, enviar pacotes de teste e diagnóstico e outras tarefas de manutenção. A estação monitora pode ser dedicada ou uma máquina qualquer que assuma em determinado tempo essas funções. Elaborado pelo(a) autor(a).

O trecho de texto acima se refere a qual topologia?