Questões de Concurso

Para técnico de tecnologia da informação

Foram encontradas 8.889 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Comparando-se os métodos ágeis com os tradicionais, considere:

I. Os ágeis priorizam mais a implementação e os tradicionais geralmente preocupam-se mais com a documentação.

II. As metodologias ágeis são mais preditivas e os tradicionais mais adaptativas, ou seja, buscam se adaptar às mudanças ao invés de realizar longas análises sobre o futuro.

III. Os ágeis podem ser indicados quando o cliente não sabe muito bem o que deseja. Realizam entregas constantes, que nem sempre acontece com os tradicionais, e os testes podem melhorar a qualidade do produto.

IV. Os ágeis não rejeitam processos e ferramentas dos tradicionais, mas as colocam em posição secundária, privilegiando os indivíduos e a comunicação entre eles.

Está correto o que se afirma APENAS em

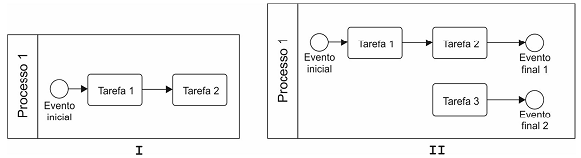

Considere os diagramas BPMN abaixo.

Ao observar os diagramas BPMN I e II, um Agente de Fiscalização à Regulação de Transporte afirma corretamente que

Suponha que em uma organização existe um conjunto de cargos e para cada cargo existem regras de cálculo da taxa de produtividade, cujo valor é determinado por uma porcentagem do salário base do funcionário. Este valor é acrescido ao salário do funcionário como um bônus. Um desenvolvedor deve criar uma solução que utilize um design pattern (padrão de projeto) cuja intenção é: “definir uma família de algoritmos, encapsular cada uma delas e torná-las intercambiáveis. O padrão de projeto permite que o algoritmo varie independentemente dos clientes que o utilizam”. Ou seja, o padrão sugere que algoritmos parecidos (métodos de cálculo da taxa de produtividade) sejam separados de quem os utiliza (funcionário). O padrão, além de encapsular os algoritmos da mesma família, também permite a reutilização do código. Nesta situação, caso a regra para cálculo da taxa de produtividade de dois tipos de funcionários, como Desenvolvedor e DBA, seja a mesma, não é necessário escrever código extra. Caso seja necessário incluir um novo cargo, basta implementar sua estratégia de cálculo da taxa ou reutilizar outra similar. Nenhuma outra parte do código precisa ser alterada.

O design pattern mencionado na situação apresentada é

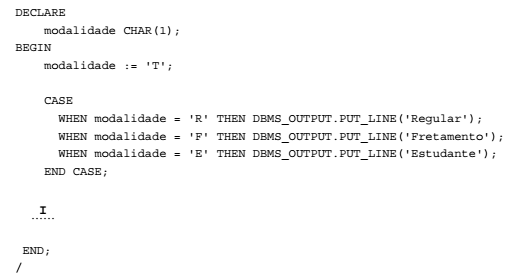

Considere o trecho de código PL/SQL abaixo.

No trecho de código foi atribuída a modalidade de transporte coletivo T à variável modalidade. Como esta modalidade não está

dentre as tratadas no CASE, a lacuna I deve ser preenchida com

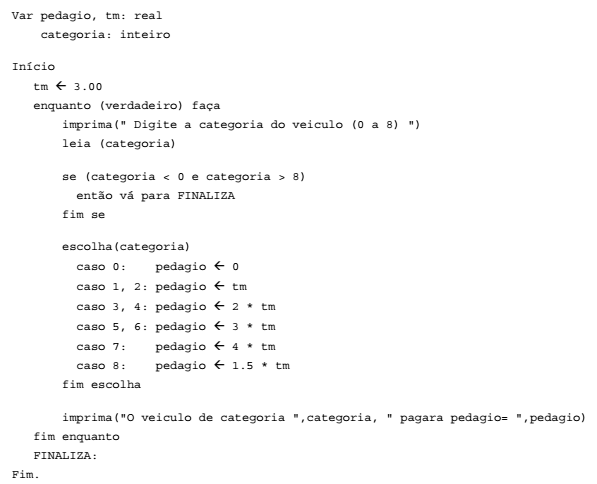

Considere o algoritmo em pseudocódigo abaixo.

Este algoritmo

Considere, por hipótese, que no banco de dados da ARTESP exista uma tabela denominada TabPSAD com os campos IdRodovia, Posto_Servico, Area_Descanso, Vagas_Estacionamento. Um Agente de Fiscalização à Regulação de Transporte utilizou os comandos SQL para fazer consultas aos dados desta tabela:

I. SELECT IdRodovia FROM TabPSAD WHERE Vagas_Estacionamento > 300;

II. SELECT COUNT (DISTINCT IdRodovia) FROM TabPSAD;

III. SELECT IdRodovia, ADD (Vagas_Estacionamento) FROM TabPSAD GROUP BY Area_Descanso;

Está correto o que consta em

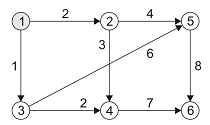

Considere a estrutura abaixo que representa um problema de rotas em pequena escala.

Considere, por hipótese, que solicitou-se a um Agente de Fiscalização à Regulação de Transporte da ARTESP utilizar alguma

estratégia lógica para, partindo do ponto 1, chegar ao ponto 6 usando a menor rota. De um mesmo ponto pode haver mais de

uma rota, com distâncias diferentes. A lógica correta utilizada pelo Agente, em função dos pontos a serem percorridos, foi

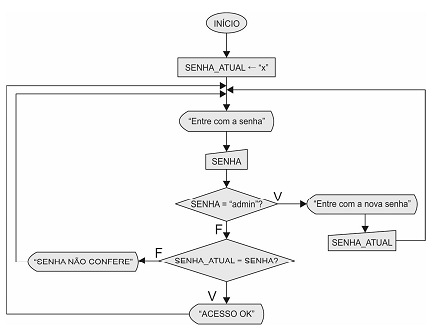

Considere o fluxograma abaixo.

De acordo com a lógica expressa pelo fluxograma, conclui-se que

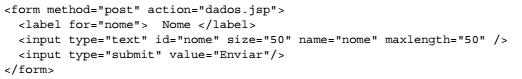

Uma aplicação web criada com Java EE possui uma página chamada index.html contendo o formulário abaixo:

No corpo da página dados.jsp, foram usadas instruções para receber e exibir o nome digitado no formulário:

I. <%= request.getAttribute("nome")%>

II. <%= request.getParameter("nome")%>

III. <% out.print(request.getParameter("nome")); %>

IV. ${param.nome}

As instruções que recebem e exibem corretamente o nome digitado no formulário são as que constam APENAS em

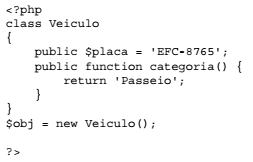

Considere a classe PHP versão 7, abaixo:

Após a instância do objeto $obj ser criada, para exibir na tela a placa do veículo EFC-8765 e a categoria Passeio, utiliza-se a

instrução

Logs são muito importantes para a administração segura de um sistema, pois registram informações sobre o seu funcionamento e sobre eventos detectados. Devem ser transferidos periodicamente do disco para dispositivos de armazenamento off-line, tais como fita, CD-R ou DVD-R. É recomendável que seja gerado um checksum criptográfico dos logs que são armazenados off-line e que esse checksum seja mantido deles separado, para que se possa verificar a integridade dos logs caso necessário. O checksum criptográfico pode ser realizado, por exemplo, por meio dos algoritmos

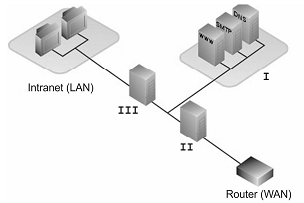

A imagem abaixo mostra a utilização de uma arquitetura com mecanismos apropriados para proteger a rede interna de uma organização.

Na arquitetura mostrada na figura, I é