Questões de Concurso

Para analista de sistemas

Foram encontradas 15.643 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

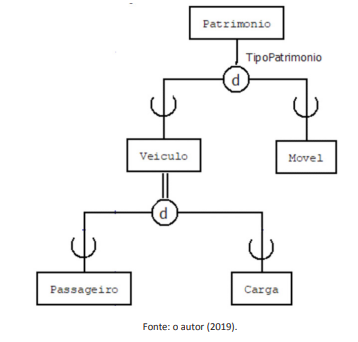

Ao analisar a quantidade de linhas (tuplas) que podem ser armazenadas nas entidade apresentadas, é correto afirmar que o total de linhas em

MARCAÇÃO 1. DOCTYPE 2. UL 3. META 4. INPUT TYPE 5. LABEL 6. TITLE 7. OL A

SIGNIFICADO ( ) Indica uma lista não numerada. ( ) Auxiliam os mecanismos de busca a encontrarem o site na web. ( ) Aparece na aba do navegador. ( ) Rótulo para campos de formulário. ( ) Indica para o navegador a versão de HTML usada na página. ( ) Campo de formulário.

A sequência correta é

Analise as afi rmati vas abaixo e marque(V) para verdadeiro ou (F) para falso.

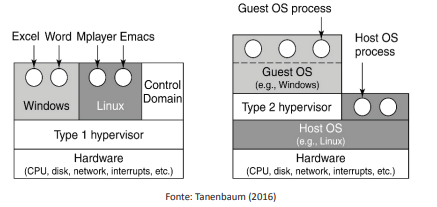

( ) Os soft wares de virtualização VMWare e Oracle VM VirtualBox são exemplos do tipo 2 de hipervisores, tendo em vista que são instalados sobre um sistema operacional hospedeiro, como Windows ou Linux.

( ) O uso de virtualização é comum em empresas que oferecem serviços na nuvem, pois estes provedores podem comparti lhar a mesma máquina fí sica entre diferentes clientes, sem que as aplicações de um cliente afetem as de outro cliente.

( ) A virtualização não garante que um sistema operacional virtualizado funcione exatamente da mesma forma que o mesmo sistema operacional diretamente instalado no hardware.

A sequência correta é

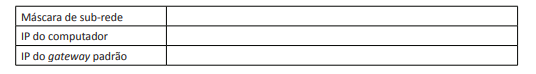

1. O endereço de máscara desta sub-rede. 2. O últi mo endereço IP de host para ser atribuído a esta interface. 3. O primeiro endereço IP de host para ser atribuído ao gateway padrão.

Os comandos LINUX para confi gurar a interface de rede eth0 com as confi gurações calculadas acima são:

Conceitos 1. Processo 2. Thread 3. Espaço de endereçamento 4. Sistema de Arquivo 5. Entrada/ Saída 6. Interpretador de comandos (shell) 7. M e m ó r i a virtual

Características Principais ( ) Fornece o conceito de diretório como um modo de agrupar arquivos. ( ) Em muitos computadores são de 32 ou 64 bits e indicam posições da memória principal. ( ) Lê os comandos de um terminal e é uma interface entre o usuário e o sistema operacional. ( ) Confere a capacidade de executar programas maiores do que a memória física da máquina. ( ) Fornece a capacidade de entidades paralelas compartilharem de um espaço de endereçamento. ( ) Um programa em execução com os valores do contador de programa, dos registradores e das variáveis. ( ) Capacidade de gerenciar dispositivos como teclados, monitores e impressoras.

A sequência correta é

Analise as afirmativas a seguir.

I. Um dos componentes do SSL é o protocolo de especificação de cifra para especificar o algoritmo de encriptação de dados e o algoritmo de hash. II. O uso do SSL oferece confidencialidade dos dados trafegados e integridade da mensagem por meio de algoritmos definidos pelos pares comunicantes, com isso, o SSL não fica restrito a certos algoritmos e novos algoritmos de encriptação e/ ou de hash podem ser incorporados à solução de segurança.

Sobre as afirmativas, é correto afirmar que

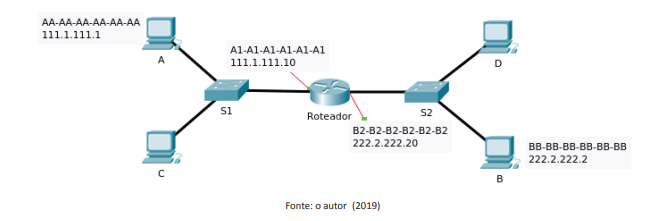

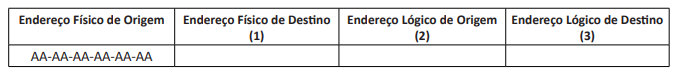

Considerando que o computador A, cujo IP é 111.1.111.1, envia um pacote para o computador B, cujo IP é 222.2.222.2, e que este pacote acabou de ser recebido pelo roteador, complete o quadro a seguir, indicando quais seriam os endereços, tanto físicos quanto lógicos, de origem e de destino, contidos neste pacote, antes de o roteador processá-lo.

( ) A camada física é responsável pela transmissão dos bits e questões como sinais para representar os bits, intervalo de sinalização de cada bit, modo de transmissão (nos dois senti dos ou não), tipo do conector do cabo de rede são definidas nesta camada. ( ) A camada de enlace de dados possui uma subcamada para realizar o controle de acesso ao meio, que gerencia a transmissão em um canal compartilhado. ( ) Para encaminhar pacotes de uma rede para outra, a camada de rede uti liza os endereços físicos das interfaces de rede da origem e do destino. ( ) A camada de transporte é uma camada ponto a ponto, na qual os protocolos são trocados entre cada uma das máquinas e vizinhos imediatos, não entre as máquinas de origem e de destino. ( ) A camada de apresentação torna possível a comunicação entre computadores com diferente representações.

A sequência correta é

A esse respeito, leia os textos seguintes.

Texto 1 Leitor proficiente é aquele que não só decodifica as palavras que compõem o texto escrito, mas também constrói sentidos de acordo com as condições de funcionamento do gênero em foco, mobilizando, para isso, um conjunto de saberes (sobre a língua, outros textos, o gênero textual, o assunto focalizado, o autor do texto, o suporte, os modos de leitura). No processamento do texto, portanto, são articulados os elementos linguísticos que compõem a materialidade desse texto e o contexto de produção e de leitura. (Disponível em: . Acesso em: 04 jan. 2019. Adaptado.)

Texto 2

Considerando a variedade de tipos e de gêneros textuais que circulam no dia a dia, o conceito de leitor mencionado no Texto 1 e a produção de sentidos que dele será exigida em relação ao Texto 2, é correto afirmar que o segundo texto, fundamentalmente,

I. Spoofing é uma ameaça em que o atacante se passa por uma pessoa, empresa, serviço ou site, afirmando que a fonte de informação é legítima e confiável, mas não é. II. Um ataque de DDoS tem como objetivo tornar os recursos de um sistema indisponíveis para os seus utilizadores, fazendo com que o limite de requisições simultâneas a esses recursos seja atingido. III. Cavalo de Troia é um malware autônomo, que não precisa de hospedeiro e cuja função principal é se replicar e propagar para outros computadores, explorando partes do sistema operacional não visíveis para os usuários.

Estão CORRETAS as afirmativas:

I. Hashing é uma metodologia de criptografia que embaralha dados para torná-los irreconhecíveis e não foi projetada para ser reversível. II. O Criptografia Simétrica utiliza uma chave pública para criptografar uma mensagem e uma chave privada para descriptografá-la. III. A Criptografia Assimétrica utiliza uma única chave para criptografar e também para descriptografar uma mensagem.

Está CORRETO o que se afirma em:

I. No Backup Espelhado, quando um arquivo é apagado na origem da cópia, ele também será excluído no backup. II. O Backup Incremental é uma cópia dos dados criados e modificados desde a última execução de um Backup Incremental ou de um Backup Completo, ocupando menos espaço que o Backup Diferencial. III. O Backup Diferencial é uma cópia dos dados criados e modificados desde o último Backup Completo, ocupando mais espaço que o Backup Incremental.

Estão CORRETAS as afirmativas:

Protocolo I. TCP

II. UDP

Característica ( ) É confiável e orientado à conexão. ( ) Restringe a velocidade do transmissor caso o receptor não tenha capacidade suficiente para receber mais dados. ( ) Não trata a duplicidade e a ordenação das mensagens. ( ) Não faz retransmissão das mensagens não confirmadas pelo receptor. ( ) Seu fluxo pode ser enviado a vários destinos (multidifusão).

Está CORRETA a seguinte sequência de respostas:

Analise as seguintes afirmativas em relação aos comandos RTSP do reprodutor para o servidor:

I. O comando SETUP estabelece um canal lógico entre o reprodutor e o servidor. II. No comando PLAY, o servidor começa a aceitar dados do cliente. III. No comando RECORD, o servidor começa a enviar dados para o cliente.

Está CORRETO o que se afirma em:

Tipo de Mensagem I. Hello II. Link state update III. Link state ack IV. Link state request

V. Database description

Descrição ( ) Anuncia quais são as atualizações do transmissor. ( ) Fornece os custos do transmissor a seus vizinhos. ( ) Usada para descobrir quem são os vizinhos. ( ) Solicita informações do parceiro. ( ) Confirma a atualização do estado do enlace.

Está CORRETA a seguinte sequência de respostas:

Analise as seguintes afirmativas referentes a esse endereçamento.

I. A instituição possui 4.096 endereços. II. O intervalo de endereços pode ser escrito como 194.24.16.0/20 III. Trata-se de um conjunto de endereços IP Classe B.

Estão CORRETAS as afirmativas:

public class Exemplo { int a = 2; static int b = 4; public static void main(String[] args) { int a = 3; Exemplo e = new Exemplo(); System.out.print("a=" + a + "; "); System.out.print("b=" + b + "; "); e.alteraValores(a); System.out.print("a=" + e.a + "; "); System.out.print("b=" + b + "; "); } public void alteraValores(int a) { a++; b++; } }

Assinale a saída CORRETA após a execução do código: