Questões de Concurso

Para analista de sistemas

Foram encontradas 15.643 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

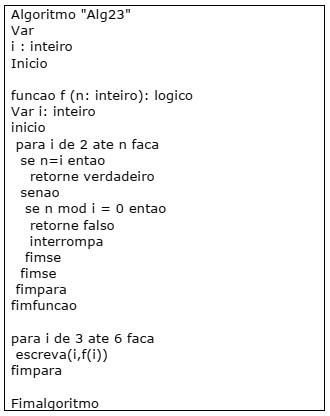

Analise o programa abaixo, escrito em VisuAlg 3.0:

Caso ele seja executado, qual será a sua saída?

I. É uma situação esperada e que não representa um problema porque os algoritmos de assinatura digital tratam essas questões. II. O algoritmo de hash utilizado possui uma baixa resistência à colisão. III. A função de hash em questão gera saídas com tamanhos variáveis.

Quais estão corretas?

No contexto das assinaturas digitais ICP-Brasil, analise os itens abaixo:

I. Identificador da política de assinatura.

II. Dados da assinatura.

III. Listas de certificados revogados (lcr).

Quais compõem uma assinatura digital ICP-Brasil no formato Referência Básica (AD-RB)?

I. Gestão de processos de Tecnologia da Informação, incluindo gestão de segurança da informação. II. Mais de uma Solução de Tecnologia da Informação em um único contrato. III. Apoio técnico aos processos de planejamento e avaliação da qualidade das Soluções de Tecnologia da Informação.

Segundo a Instrução Normativa MPOG nº 04/2010, poderá ser objeto de contratação o que consta em quais itens?

Assinale a alternativa que preenche, correta e respectivamente, as lacunas do trecho acima.

( )Uma forma de implementar um programa de Governança de TI é utilizando o COBIT como referência. ( )Pode-se buscar em outros modelos de melhores práticas mais específicos os processos e práticas que atendam os processos COBIT que se deseja implementar. ( )Os processos COBIT sozinhos podem ser utilizados para projetar e elaborar seus fluxos e execuções. ( )Uma ferramenta de BPM pode ser muito útil para documentar os processos implementados.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

Coluna 1

1. Monitoramento e Avaliação. 2. Entrega e Suporte. 3. Planejamento e Organização. 4. Aquisição e Implementação.

Coluna 2

( )Os custos de TI estão otimizados? ( )As mudanças são conduzidas com baixo impacto nas operações de negócio correntes

( )Todos na organização compreendem as metas de TI?

( )Há garantias de que os controles internos sejam eficientes e eficazes?

( )Os novos projetos conseguem ser entregues dentro do prazo e do orçamento planejados?

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

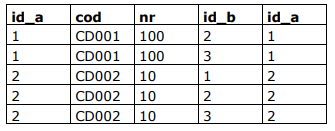

Observe os comandos SQL abaixo:

I. select * from tb_a join tb_b on (tb_a.id_a=tb_b.id_a)

II. select * from tb_a join tb_b on (tb_a.id_a=tb_b.id_b)

III. select * from tb_a, tb_b where tb_a.id_a=tb_b.id_b

IV. select * from tb_a, tb_b where tb_a.id_a=tb_b.id_a

Observe a tabela abaixo:

Quais comandos apresentados anteriormente retornam o resultado da tabela acima?