Questões de Concurso

Para analista judiciário - análise de sistemas

Foram encontradas 3.370 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere que um Sistema de Detecção de Intrusão (Intrusion Detection System − IDS) de um Tribunal foi configurado para realizar certo tipo de detecção. Um usuário, que sempre realiza o acesso à Internet no horário comercial, está sendo monitorado pelo IDS. Este IDS passou uma semana criando o perfil deste usuário e, a partir do último dia daquela semana, começou a empregar em seu perfil o horário comercial como o permitido para a utilização da Internet. Certo dia, após a detecção estar ativa, o usuário quis acessar a Internet durante a madrugada para entregar um relatório importante. Como este comportamento não estava de acordo com o perfil criado, a resposta a esta detecção realizada pelo IDS foi o bloqueio do acesso à Internet para aquele usuário. Neste caso, o IDS detectou um falso positivo. Embora isso possa ocorrer, pois o comportamento de usuários e sistemas pode variar amplamente, este tipo de detecção pode identificar novas formas de ataques.

O tipo relatado é denominado Detecção

“O ransomware WannaCry recebido e analisado pelo US-CERT é um carregador que contém uma DLL criptografada pelo algoritmo ..I.. . Durante o tempo de execução, o carregador grava um arquivo no disco chamado ‘t.wry’. O malware, em seguida, usa uma chave incorporada de ..II.... bits para descriptografar esse arquivo. Esta DLL, que é então carregada no processo pai, é o real WannaCry Ransomware responsável por criptografar os arquivos do usuário. Usando este método de carregamento criptográfico, o WannaCry DLL nunca é diretamente exposto no disco e portanto não fica vulnerável a varreduras de software antivírus. A DLL recém-carregada imediatamente começa a criptografar arquivos no sistema da vítima usando o mesmo algoritmo e o mesmo tamanho de chave. Uma chave aleatória é gerada para a criptografia de cada arquivo e esta mesma chave deve ser usada para descriptografar o arquivo, mas o hacker cobra um resgate em bitcoins da vítima para fornecer as chaves.”

(Adaptado de: https://www.multirede.com.br/2017/05/15/ataque-cibernetico-proteja-seus-dados-wannacry-ransomware/. Acessado em: 01/07/2017)

As lacunas I e II e a técnica de criptografia são, correta e respectivamente,

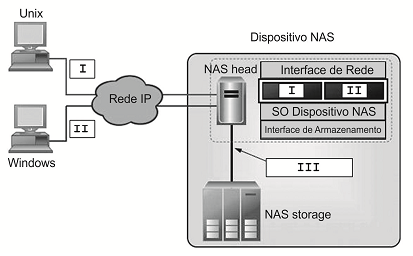

Considere a imagem abaixo de uma solução de armazenamento, que contém o diagrama com componentes de um dispositivo NAS. Observe que as caixas numeradas I e II estão repetidas, pois se referem aos mesmos elementos respectivos.

As caixas I, II e III se referem, correta e respectivamente, a

Considere, por hipótese, que um Tribunal Regional Eleitoral utiliza uma solução RAID que não oferece proteção contra falhas, já que no arranjo não existe redundância. Isso significa que uma falha em qualquer um dos discos pode ocasionar perda de informações para o sistema todo, especialmente porque fragmentos do mesmo arquivo podem ficar armazenados em discos diferentes. Um Analista Judiciário propôs que fosse implementado outro arranjo RAID que oferece redundância através de um esquema que utiliza um bit de paridade. Neste novo arranjo as informações de paridade, assim como os próprios dados, são distribuídos entre todos os discos do sistema. Normalmente, o espaço destinado à paridade é equivalente ao tamanho de um dos discos, assim, um arranjo formado por três HDs de 500 GB terá 1 TB para armazenamento e 500 GB para paridade. Caso um disco falhe, o esquema de paridade permite recuperar os dados a partir das informações existentes nas demais unidades.

A solução de armazenamento de dados atualmente existente no Tribunal e a nova solução proposta pelo Analista são, correta e respectivamente,

Considere a descrição de recursos usados para sinalização e controle da comunicação entre terminais que suportam aplicações de áudio, vídeo ou comunicação de dados multimídia.

I. Define um número de características para gerenciar falhas de entidades intermediárias da rede. Por exemplo, se um gatekeeper falha, o protocolo está preparado para utilizar um gatekeeper alternativo. Os endpoints podem se registrar a outro gatekeeper.

II. Não dispõe de procedimentos para gerenciamento de falhas nos dispositivos. Se um agente falha, não existem meios para que o Proxy venha detectar a falha, exceto se o Proxy enviar mensagens Invite para o dispositivo e aguardar o retorno dentro de um time-out determinado. Além disso, caso o Proxy falhe, o agente não possui mecanismos para detectar a falha.

As descrições I e II abordam a confiabilidade, respectivamente, dos protocolos

Considere o texto abaixo.

Apesar de todas as padronizações propostas e homologadas, os padrões 802.1p e 802.1Q não poderiam ser efetivados na prática se não fosse feita uma proposta de modificação para a solução da falta de um campo no quadro Ethernet. Este campo é responsável pela identificação do quadro para uma determinada VLAN e pela identificação de qual prioridade este quadro teria diante de outros na fila de encaminhamento.

(Adaptado de: https://www.gta.ufrj.br)

O campo ao qual o texto se refere é o

Considere a existência de um procedure escrito em PL/SQL denominado verifica_votacao, que aceita dois parâmetros: um para a string do ID do candidato e outro para o número de votos obtidos em uma eleição.

CREATE OR REPLACE PROCEDURE verifica_votacao(id_do_cand NUMBER, num_vot_cand NUMBER) IS /* implementação do restante do procedure */

Um DBA Oracle criou um trigger verifica_votacao_trg na tabela candidatos que é acionado antes de uma operação INSERT ou UPDATE. Em cada linha o trigger deve chamar o procedure verifica_votacao para executar a lógica de negócios e deve especificar o novo ID de candidato e o novo número de votos para os parâmetros do procedure.

CREATE OR REPLACE TRIGGER verifica_votacao_trg

...I ... INSERT OR UPDATE OF id_cand, num_vot

ON candidatos

FOR EACH ROW

BEGIN

verifica_votacao(..II ..);

END;

/

SHOW ERRORS

As lacunas I e II devem ser preenchidas, correta e respectivamente, por

O gerenciamento de transações em um banco de dados deve considerar um conjunto de propriedades conhecidas pela sigla ACID.

I. Uma transação interrompida ao meio pode deixar o banco de dados em um estado inconsistente. O banco de dados deve prover recursos para remoção dos efeitos de transações incompletas, garantindo assim a autenticidade.

II. A consistência tem por objetivo garantir que o banco de dados antes da transação esteja consistente e que após a transação permaneça consistente. Todas as regras devem ser aplicadas às modificações da transação para manter toda a integridade dos dados.

III. Modificações feitas por transações simultâneas devem ser isoladas das modificações feitas por qualquer outra transação simultânea. O isolamento deve garantir que duas transações, executadas de forma concorrente, devem ter o mesmo resultado que teria se fossem executadas em ordem serial.

IV. O SGBD mantém um registro (log) das ações executadas pelo usuário para que, se ocorrer queda do sistema antes que todas as mudanças tenham sido feitas em disco, este log seja usado para restaurar o estado do banco de dados quando o sistema for reiniciado, garantindo assim a disponibilidade.

As propriedades ACID sublinhadas que estão corretamente definidas são as que constam APENAS em

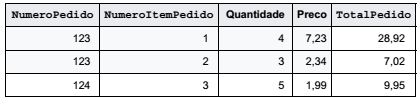

Considere a tabela ItemPedido abaixo, onde a chave primária é composta pelos campos NumeroPedido e NumeroItemPedido.

É correto afirmar que

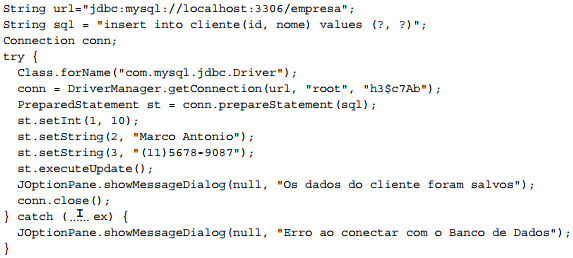

Considere o fragmento de código abaixo, retirado de uma classe de acesso a dados em uma aplicação que utiliza Java Database Connectivity − JDBC e Java 8.

Para tratar corretamente as exceções que podem ser lançadas no bloco try{ }, a lacuna I deve ser preenchida com

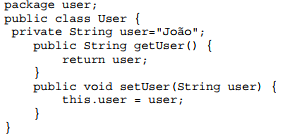

Em uma aplicação web que utiliza JavaBeans há a seguinte classe:

Ao executar a aplicação, comandos da página index.jsp exibiram no navegador o conteúdo abaixo.

Usuário: João

Os comandos que estão no corpo da página index.jsp são: