Questões de Concurso

Para analista judiciário - análise de sistemas

Foram encontradas 3.370 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Forensic computer analysts investigate crimes against computers, such as hacking, as well as crimes involving computers. They might search a suspect’s computer hard drive for incriminating files, pictures or other documents. They might also track the Internet activity of a suspect or victim to determine what sites he visited and whom he communicated with. In addition, they can often reveal information that suspects have attempted to hide, such as determining where an email or other electronic communication originated from even if the sender concealed his computer’s IP address to mask his location.

Internet:< http://oureverydaylife.com> (adapted).

According to the text, forensic computer analysts

There are specific types of systems analysts, such as systems architects or systems designers, but a systems analyst generally works in the computer department of a company providing the research and information necessary to maintain an up-to-date computer system. The main responsibility of a systems analyst is to make certain the computer system of his or her employer is functioning efficiently. To do this, a systems analyst may examine both the hardware and software currently being used and suggest or even design new programs to better meet the organization’s needs. In most cases, the systems analyst would also provide a cost-benefits analysis to make certain any proposed changes were fiscally responsible.

Internet: <http://study.com> (adapted).

It can be concluded from the text that systems analysts

De acordo com a NBR ISO/IEC 27001, julgue os itens a seguir, relativos à gestão dos ativos de uma organização.

I A gestão dos ativos mantidos no inventário deve ser realizada por ente terceirizado.

II Ativos associados a informação, recursos e processamento da informação devem ser geridos por gestor com mais tempo de organização e mantidos fisicamente separados dos demais.

III Recursos de processamento da informação devem ser identificados, documentados e implementados, assim como as regras para o uso aceitável das informações e dos ativos associados à informação.

IV Os funcionários e partes externas devem devolver todos os ativos da organização que estejam em sua posse após o encerramento de suas atividades, de contrato ou acordo.

Assinale a opção correta.

No que se refere ao uso e ao funcionamento de programas antivírus, julgue os itens a seguir.

I Programas que detectam vírus com base em assinaturas interrompem a proteção em tempo real, de modo que a detecção de rootkits passa a ser realizada por outros sistemas, como o firewall.

II A criação de programas antivírus foi essencial para a cibersegurança, já que automatizou o processo de remoção de malwares sem a necessidade de formatar e reinstalar sistemas.

III Os antivírus verificam grupos de arquivos separados por extensão e os comparam com vírus, worms e outros tipos de malwares.

IV A grande quantidade de códigos maliciosos e a velocidade de sua criação tornam o método de assinaturas ineficaz contra ameaças avançadas e ataques de zero-day.

Estão certos apenas os itens

O administrador de uma rede com IP igual a 192.168.15.0/24 acrescentou um bite na máscara de sub-rede padrão, tornando-a igual a 255.255.255.128.

Nesse caso, o acréscimo desse bite

Com relação ao conjunto redundante de discos independentes RAID (redundant array of independent disks), julgue os itens a seguir.

I No RAID 0, todos os dados de um array podem ser perdidos se uma unidade falhar.

II No RAID 1, a redundância é obtida por meio de cálculo de paridade.

III Em caso de falha de disco, é mais difícil reconstruir o RAID 5 que o RAID 1.

IV Além de possuir baixo custo de implantação, o RAID 10 possui as vantagens do RAID 1 e do RAID 0.

V O RAID 50 utiliza técnicas de paridade em conjunto com a segmentação de dados.

Estão certos apenas os itens

A computação em nuvem (cloud computing)

I é considerada uma commodity.

II independe do vendedor.

III possibilita a computação ubíqua.

IV é geralmente implementada como uma aplicação distribuída ou paralela.

V é controlada pelos usuários no que se refere à execução de software e hardware.

Estão certos apenas os itens

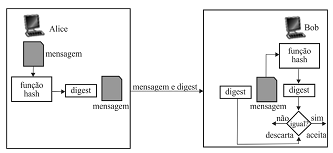

A figura precedente ilustra o esquema do serviço de segurança de

redes denominado

Em uma rede com o Windows Server 2012, há um procedimento que faz cópia de arquivos por motivo de segurança. Nesse caso, finalizada a cópia, os atributos de arquivamento dos arquivos copiados podem ou não ser desmarcados. Tal procedimento é denominado becape.

Sabendo que, em uma rede com o Windows Server 2012, é possível efetuar diversos tipos de becapes, assinale a opção que descreve o procedimento denominado becape diferencial.

Com relação ao gerenciamento da segurança de redes de computadores, julgue os itens a seguir.

I Uma das formas de pôr fim aos riscos de invasão de intrusos por programas sniffers (farejadores) em uma rede wi-fi é reduzir a emissão dos identificadores de conjunto de serviços SSID (Service Set Identifiers), que identificam os pontos de acesso de uma rede sem fio.

II A técnica War Driving pode ser descrita da seguinte forma: o interessado posiciona seu carro em um local próximo a uma rede wi-fi e tenta interceptar seu tráfego.

III Os ataques por SQL injection são ameaças do tipo malware que utilizam a engenharia social como método de ataque.

IV Em um ataque distribuído de recusa de serviço (DDoS – Distributed Denial-of-Service), usam-se diversos computadores, em locais diferentes, para efetuar falsas requisições de serviço a servidores web ou de rede com o objetivo de sobrecarregá-los e inutilizar a rede.

Estão certos apenas os itens