Questões de Concurso

Para tecnologia da informação

Foram encontradas 162.391 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

1) Os comandos CREATE e ALTER são típicos da Linguagem de Manipulação de Dados de um SGBD.

2) O comando UPDATE é uma forma de o usuário mudar um ou mais registros de uma tabela sem precisar ter privilégios de manipulação de dados.

3) Numa chave primária composta, os valores em cada campo podem se repetir em vários registros, mas a combinação de valores de diferentes campos numa mesma chave tem que ser única.

4) Quando uma chave estrangeira é criada numa tabela, os campos aos quais ela referencia na outra tabela têm que formar conjuntamente uma chave-primária.

Estão corretas, apenas,

1) O algoritmo RSA se baseia no uso de dois grandes números primos; um deles será a chave pública, e o outro será a chave privada.

2) A função totiente de Euler indica, para um dado x, o número de inteiros primos com x que são menores de x. Essa função é base para se definir a chave pública e a privada, no caso do algoritmo RSA.

3) Mensagens encriptadas pelo RSA podem ser postadas em canais inseguros, assim como ocorre com a chave encriptadora.

4) Não existe uma relação matemática entre a chave pública e a chave privada no caso do algoritmo RSA, do contrário a encriptação não seria segura.

Estão corretas, apenas,

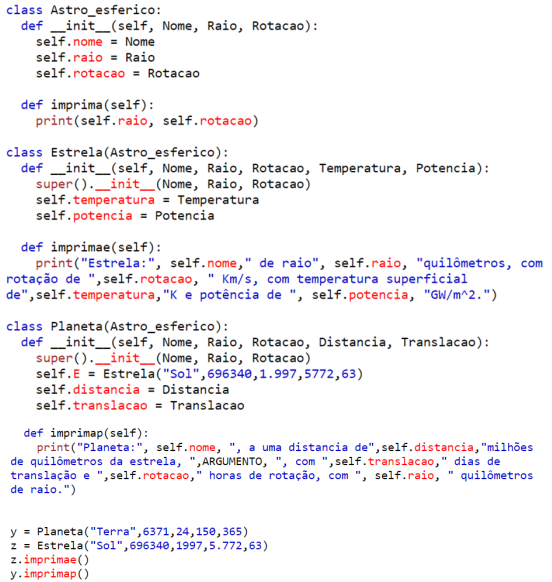

Para o código ser executado adequadamente, em coerência com o que se quer imprimir, assinale a alternativa que apresenta o que pode ser usado no lugar de “ARGUMENTO”.

1) Hyperscale data centers: o termo hyperscale se refere a uma arquitetura de computação resiliente e robusta, que tem a capacidade de aumentar a capacidade de computação em memória, recursos de rede e armazenamento. Esse tipo de datacenter ocupa uma área física grande e é capaz de hospedar milhares de servidores.

2) Colocation data center: são gerenciados por uma empresa, que constrói sua infraestrutura na área da própria empresa ou adquire um terreno para montá-lo. A infraestrutura física é externa à empresa cliente, mas colocalizada fisicamente.

3) Edge data centers: são implantados o mais próximo possível da borda da rede (i.e., próximo dos clientes) para fornecer baixa latência. Embora esses tipos de datacenter desempenhem as mesmas funções que um datacenter centralizado, eles são menores em tamanho.

Está(ão) correta(s), apenas,