Questões Militares

Foram encontradas 4.945 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Com relação ao diagrama acima, assinale a opção correta.

I - Os códigos-fonte dos softwares desenvolvidos são restritos e seu acesso deve ser controlado. II - É livre o uso de programas utilitários baixados da Internet. III - São necessários sistemas de gerenciamento de senhas, que devem ser interativos e assegurar a qualidade das senhas. IV - O acesso a sistemas e aplicações deve ser controlado por um procedimento seguro de log.

Assinale a opção correta.

Um usuário do navegador Google Chrome deseja imprimir a página acessada através de teclas de atalho.

As teclas de atalho a serem utilizadas, nesse caso, são CTRL+

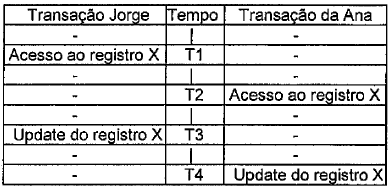

Analise a tabela a seguir.

TRANSAÇÃO

O termo concorrência se refere ao fato de que os

Sistemas de Gerenciamento de Banco de Dados (SGBD),

em geral, permitem que muitas transações tenham acesso

ao mesmo banco de dados, simultaneamente. Em um

sistema desse tipo, é necessário um mecanismo de

controle para assegurar que transações concorrentes não

interfiram umas nas outras. Tendo por base a tabela

Transação apresentada acima, pode-se observar que

Jorge acessa o registro X em T1; Ana acessa esse mesmo

registro em T2; Jorge atualiza o registro X em T3; e Ana

atualiza o mesmo registro em T4. Sendo assim, é correto

afirmar que