Questões Militares

Foram encontradas 4.945 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Em relação ao comportamento de redes de computadores, analise as proposições abaixo e, em seguida, assinale a alternativa que apresenta a resposta correta.

I. Avaliar a eficácia de um esquema de alocação de recursos numa rede depende do atraso dos pacotes, independentemente da vazão.

II. Uma rede é estável quando os pacotes continuam a passar mesmo quando ela está operando sob carga intensa.

III. Um colapso por congestionamento poderá ocorrer em uma rede não estável.

IV. A utilização eficaz dos recursos da rede é o único critério válido para julgar um esquema de alocação de recursos.

Em relação às diretrizes da Norma Brasileira de Segurança da Informação para classificação, rotulação e tratamento da informação, associe a segunda coluna de acordo com a primeira e, a seguir, assinale a alternativa com a sequência correta:

Nível de classificação

1. Nível 1

2. Nível 2

3. Nível 3

4. Nível 4

Características básicas

( ) Informações internas que podem ser divulgadas a todos os colaboradores e prestadores de serviço.

( ) Informações que podem ser divulgadas publicamente.

( ) Informações restritas que podem ser divulgadas a determinados grupos.

( ) Informações que requerem tratamento especial.

Analise as afirmativas sobre o modelo de medição da eficácia de um Sistema de Gestão da Segurança da Informação (SGSI), colocando entre parênteses a letra “V’', quando se tratar de afirmativa verdadeira, e a letra “F” quando se tratar de afirmativa falsa. A seguir, assinale a alternativa que apresenta a sequência correta.

( ) O Cliente da medição é quem exige informação sobre a eficácia de um SGSI e seus controles.

( ) O Coletor da informação é quem detém a informação sobre um objeto de medição e atributos e é o responsável pela medição.

( ) O Comunicador de informação é quem analisa e comunica os resultados da medição.

Em relação à forma de classificação dos métodos de ocultação típicos usados por vírus de computador, analise as proposições abaixo e, em seguida, assinale a alternativa que apresenta a resposta correta.

I. Um vírus cifrado usa uma chave aleatória para criptografar/decriptografar parte de seu código.

II. Um vírus polimórfico reescreve a si mesmo completamente a cada infecção.

III. Um vírus metamórfico muda a chave de encriptação/decriptação a cada infecção.

Em relação às Ameaças Persistentes Avançadas (do inglês APT - Advanced Persistent Threat) associe a segunda coluna de acordo com a primeira e, a seguir, assinale a alternativa com a sequência correta.

Fase

1. Reconhecimento

2. Direcionamento

3. Comprometimento

4. Administração

5. Movimento lateral

Característica

( ) Busca de outros hosts vulneráveis na rede.

( ) Os invasores enumeram compartilhamentos de rede.

( ) Identificação de dados do host atacado.

Ordene os termos conforme a sequência em que os passos são tomados durante tentativas de invasão a sistemas computacionais e, em seguida, assinale a alternativa que apresenta a sequência correta.

( ) Varredura

( ) Enumeração

( ) Obtenção de acesso

( ) Elevação de privilégio

( ) Limpeza de rastros

Assinale a alternativa que completa corretamente as lacunas abaixo.

“Num circuito ___________ as saídas dependem exclusivamente das entradas_________. Num circuito__________ as saídas dependem de um ou mais estados anteriores do sistema.”

Analise as afirmativas relativas à precedência de metacaracteres em expressões regulares, colocando entre parênteses a letra “V”, quando se tratar de afirmativa verdadeira, e a letra “F” quando se tratar de afirmativa falsa. A seguir, assinale a alternativa que apresenta a sequência correta.

( ) A expressão ab* significa {a} seguido de {b em qualquer quantidade}.

( ) A expressão ab|c significa {ab} ou {c}.

( ) A expressão ab|cd* significa {ab} ou {{c} seguido de {d em qualquer

quantidade}.

Sobre as chaves nos comandos do shell do Linux, analise as proposições abaixo e, em seguida, assinale a alternativa que apresenta a resposta correta.

I. Chaves são opções que podem ser adicionadas aos comandos.

II. A implementação de chaves é feita com o caractere '-'

III. O Linux não aceita a fusão de chaves.

IV. A ordem das chaves altera o resultado do comando.

Analise as afirmativas sobre redirecionamento no sistema operacional Linux, colocando entre parênteses a letra “V”, quando se tratar de afirmativa verdadeira, e a letra “F” quando se tratar de afirmativa falsa. A seguir, assinale a alternativa que apresenta a sequência correta.

( ) O ‘>’ redireciona o resultado de algum comando para um arquivo, manipulando tanto mensagens de operações bem sucedidas quanto mensagens de erro.

( ) O ‘ 1 >> ’ redireciona o resultado de algum comando para o final de um arquivo, sem apagar o conteúdo anterior, manipulando tanto mensagens de operações bem sucedidas quanto mensagens de erro.

( ) O ‘2>> ’ redireciona o resultado apenas das mensagens de erro de algum comando para o final de um arquivo, sem apagar o conteúdo anterior.

Em relação à forma como o comando “fgrep” do sistema operacional Linux interpreta os caracteres, associe a segunda coluna de acordo com a primeira e, a seguir, assinale a alternativa com a sequência correta.

( ) O '$ ' é interpretado como o caractere “cifrão”.

( ) O '. ' é interpretado como o “curinga de caractere”.

( ) O ‘^’ é interpretado como caractere “acento circunflexo”.

( ) O ‘*' é interpretado como caractere “asterisco”.

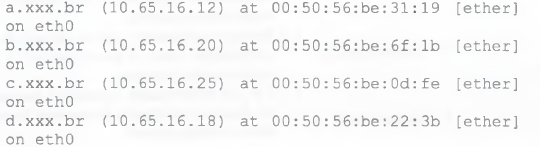

Assinale a alternativa que indica corretamente o comando no sistema operacional Linux que imprimiría as linhas abaixo, considerando que o computador em que o comando foi executado está na rede 10.65.16.0:

Julgue o próximo item, relativos à versão mais atual do navegador Mozilla Firefox, à organização e ao gerenciamento de arquivos e programas, e a vírus, worms e pragas virtuais.

Spywares são programas instalados em computadores

pessoais, capazes de identificar e remover determinados

vírus, como, por exemplo, Hoax e Trojan

Julgue o próximo item, relativos à versão mais atual do navegador Mozilla Firefox, à organização e ao gerenciamento de arquivos e programas, e a vírus, worms e pragas virtuais.

Cavalo de Troia é exemplo de vírus que age especificamente

em ambiente Windows, não havendo registros de ataques

em outros sistemas operacionais.