Questões Militares

Foram encontradas 4.945 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Para abrir uma nova página de internet basta usar o atalho “Ctrl + N" e para fechar a janela ativa, o atalho é "Ctrl + W”.

II. O atalho “Alt + F4” serve para fechar o item ativo ou sair do aplicativo ativo e atalho "Alt + Barra de Espaço” serve para abrir o menu de atalho da janela ativa.

III. Os atalhos utilizados para mover uma tela para cima e para mover uma tela para baixo são, respectivamente, “Alt + Page Down” e “Alt + Page Up”.

Está correto o que se afirma em :

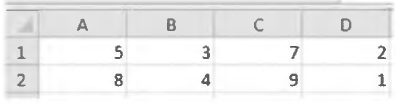

O resultado da fórmula de soma =SOMA(A1:D2) será:

Com relação a gerenciamento de arquivos, pastas e programas, analise as afirmações abaixo:

I. O formato escolhido para gravar uma imagem não afeta diretamente o tamanho do arquivo, mesmo quando os elementos da imagem são iguais ou semelhantes.

II. O termo PDF/X foi criado para definir uma série de instruções que orientam a construção e o manuseio de arquivos em PDF específicos para uso de áudio.

III. O formato JPEG permite comprimir um arquivo e obter como resultado final uma imagem com qualidade razoável e pequena em tamanho.

Está(ão) CORRETA(S) apenas

Com relação à segurança das informações, analise as afirmações abaixo:

I. A periodicidade da realização de um backup deve ser definida por meio de uma política de segurança da informação, devendo-se observar as normas de classificação da informação, o gerenciamento de mídias removíveis e de tabelas de temporalidade.

II. Três gerações, ou ciclos, de cópias de segurança das aplicações críticas é a quantidade mínima recomendada, que deve ser mantida em ambiente de backup com os mesmos controles adotados para as mídias no ambiente principal.

III. Em um ambiente computacional, a perda de informações por estragos causados por vírus, invasões indevidas ou intempéries podem ser amenizadas por meio da realização de backups periódicos das informações, as quais podem ser feitas da máquina do usuário, de servidores e de todos os demais dispositivos de armazenamento, local ou remoto, de dados.

Está(ão) CORRETA(S)

Com relação aos recursos de rede local do MS Windows, analise as afirmações abaixo:

I. É possível acessar arquivos e impressoras presentes em outros computadores da mesma rede, desde que seus donos ativem o compartilhamento.

II. É possível acessar todos os arquivos presentes em outros computadores da mesma rede, mesmo que seus donos não ativem o compartilhamento e as impressoras que foram compartilhadas.

III. Não é possível acessar arquivos ou impressoras presentes em outros computadores da mesma rede. Esses recursos são disponibilizados, apenas, pelos servidores centrais de rede.

Está(ão) CORRETA(S) apenas

Analise as afirmações com relação a instalações físicas de redes de computadores, utilizando a tecnologia Ethernet com cabos de pares trançados.

I. O conector utilizado nas terminações dos cabos é denominado de UTP.

II. A topologia de rede mais comumente implementada é do tipo Estrela/HUB.

III. Na topologia Estrela, um defeito em um dos computadores conectados não afeta o funcionamento da rede.

Está(ão) CORRETA(S) apenas

I. de que os usuários autorizados obtenham acesso à informação e aos ativos correspondentes, sempre que necessário. II. da exatidão e completeza da informação e dos métodos de processamento; permitir que a informação não seja modificada, alterada ou destruída sem autorização e que ela seja legítima e permaneça consistente. III. de que a informação seja acessível apenas por pessoas autorizadas. A informação não deve ser acessada por pessoa não autorizada, intencionalmente ou não.

Os princípios definidos em I, II e III visam assegurar

As lacunas I e II são, CORRETA e respectivamente, preenchidas pelos termos indicados na alternativa