Questões Militares

Foram encontradas 4.945 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

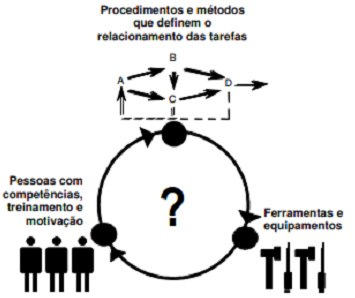

Observe que a figura abaixo ilustra três dimensões críticas nas quais as organizações geralmente concentram-se:

1. Pessoas.

2. Procedimentos e métodos.

3. Ferramentas e equipamentos.

ASSOCIAÇÃO BRASILEIRA DE NORMAS TÉCNICAS. NBR 5419: Proteção contra descargas atmosféricas – Parte 3: Danos físicos à estrutura e perigos à vida. Rio de Janeiro, 2015, 61p.

Baseado na leitura da figura pode-se afirmar que o que mantém a coesão dessas três dimensões está representado pelo ponto de interrogação no centro da figura.

Assim sendo, o que seria essa representação?

Uma empresa de software idealiza e desenvolve um software para atender ao setor de faturamento dos seus clientes.

Este software deverá ter no mínimo qual ciclo de vida a seguir?

Considere uma tabela de PRODUTOS no banco de dados com os campos CODIGO, NOME, DATACOMPRA, VALORPAGO e LOCAL.

O comando na linguagem de consulta estruturada SQL que mostra o nome e data da compra dos produtos classificados por data da compra em ordem decrescente é

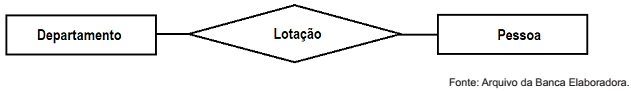

A figura abaixo é uma representação gráfica de um relacionamento entre entidades.

A representação gráfica expressa que o banco de dados mantém informações sobre um conjunto de

Portanto, qual é a regra para que um sistema de manipulação de dados seja um SGBD?

Spam é a versão eletrônica do lixo. O termo refere-se a e-mails não solicitados e muitas vezes indesejados. Algumas das primeiras ferramentas desenvolvidas para eliminar spam foram baseadas no Teorema de Bayes, tal como os filtros de spam de Bayes.

Dessa maneira, qual alternativa corresponde a uma característica dos filtros de spam de Bayes?

As criptografias simétricas e assimétricas podem funcionar combinadas. Avalie as afirmações sobre o funcionamento dessas criptografias.

I. O cliente faz uma solicitação ao servidor para um recurso que precisa ser mantido seguro.

II. O cliente envia ao servidor a sua chave pública. O servidor gera então uma chave assimétrica e descriptografada utilizando a chave pública do cliente. Essa chave assimétrica descriptografada é enviada de volta ao cliente.

III. O servidor decripta a chave simétrica com sua própria chave privada.

IV. Tanto o cliente como o servidor agora tem uma chave simétrica, que pode ser utilizada para criptografar os dados enviados de um lado a outro.

Está correto apenas o que se afirma em

Em termos de tecnologia e, dependendo do tipo de rede onde é usado, é importante diferenciar o equipamento.

Qual é a grande diferença entre o hub e o switch?

Cada computador com endereço IP suporta milhares de portas para permitir múltiplas conversações ao mesmo tempo.

Assim sendo, quais são as portas controladas e divulgadas para objetivos mais específicos com frequente uso para um aplicativo ou companhia?

O modelo Open Systems Interconection (OSI) não é um protocolo; é um modelo para compreender e projetar uma arquitetura de rede que seja flexível, robusta e interoperável e foi criado com o objetivo de se tornar a base para criação de protocolos de pilha OSI.

Avalie as afirmações sobre as camadas do modelo OSI.

I. As camadas podem ser consideradas como pertencentes a três subgrupos.

II. As camadas física, transporte e rede são as de suporte a rede.

III. As camadas sessão, apresentação e aplicativo podem ser consideradas como de suporte ao usuário.

IV. A camada de enlace de dados une dois subgrupos garantindo que o conteúdo enviado possa ser usado.

Está correto apenas o que se afirma em

A solução computacional que combina vários discos rígidos para formar uma única unidade lógica de armazenamento de dados é o Redundant Array of Independent Disks (RAID).

Quais são os níveis do RAID que não possuem proteção contra falhas e foca no desempenho e precisam ter pelo menos quatro unidades de armazenamento, respectivamente: