Questões Militares

Foram encontradas 4.738 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Math.max (x, Math.min (y, Math.max (ceil(z), floor(w))));

Sendo: x = 5, y = 8, z = 9.2, w = 9.2, o resultado será:

I. floor(x) arredonda x para o menor inteiro não menor que x.

II. ceil(x) arredonda x para o maior inteiro não maior que x.

III. pow(x,y) x elevado à potência de y.

IV. sqrt(x) raiz quadrada de x.

V. exp(x) método exponencial de x.

Sobre as assertivas acima, é correto afirmar que

Sobre as variáveis globais, informe verdadeiro (V) ou falso (F) para as assertivas abaixo e, em seguida, marque a opção que apresenta a sequência correta.

( ) Devem ser utilizadas o mínimo possível.

( ) Violam o encapsulamento da função.

( ) Facilitam a leitura do código.

( ) Podem ser alteradas por qualquer função.

Uma solução para o problema da seção crítica deve satisfazer os três requisitos. Marque a opção que não apresenta um dos requisitos.

( ) O processo do navegador e do servidor acessam o TCP por meio de interface de socket.

( ) O servidor HTTP recebe mensagem de requisição da interface socket.

( ) O cliente HTTP estabelece uma conexão TCP com o servidor.

( ) O cliente envia mensagens de requisição HTTP para sua interface socket.

A sequência correta em que ocorre o processo é:

A Garantia da Qualidade de Software (SQA) abrange as seguintes áreas, exceto:

I. No teste de integração descendente, os módulos são integrados por meio da hierarquia de controle, começando com o módulo de controle principal em direção aos módulos subordinados.

II. No teste de regressão é realizada a reexecução do mesmo subconjunto de testes que já foram executados, para assegurar que as alterações não tenham propagado efeitos colaterais indesejados.

III. No teste de integração ascendente inicia-se os testes com os módulos atômicos, sendo que a funcionalidade proporcionada por componentes subordinados a determinado nível estará sempre disponível.

IV. No teste fumaça é projetado um mecanismo de projetos com prazo pouco crítico, para que a equipe de software avalie o projeto em prazos mais prolongados.

Estão corretas apenas as afirmativas

( ) O nome da classe sempre começa com letra maiúscula e as palavras seguintes com letra minúscula.

( ) Um arquivo “.java” possui a definição de uma classe.

( ) A linguagem Java é uma linguagem case sensitive.

( ) É uma prática recomendada, nomear a classe e o arquivo da mesma forma.

I - Os roteadores têm várias interfaces e, portanto, vários endereços IP.

II - Cada host e roteador na Internet tem um endereço IP que pode ser usado nos campos “identificação” e “endereço de destino” dos pacotes IP.

III - Um recurso que define o IPv4 são seus endereços de 32 bits. IV - Os endereços IPv6 são escritos em notação decimal com ponto.

Estão CORRETAS as assertivas:

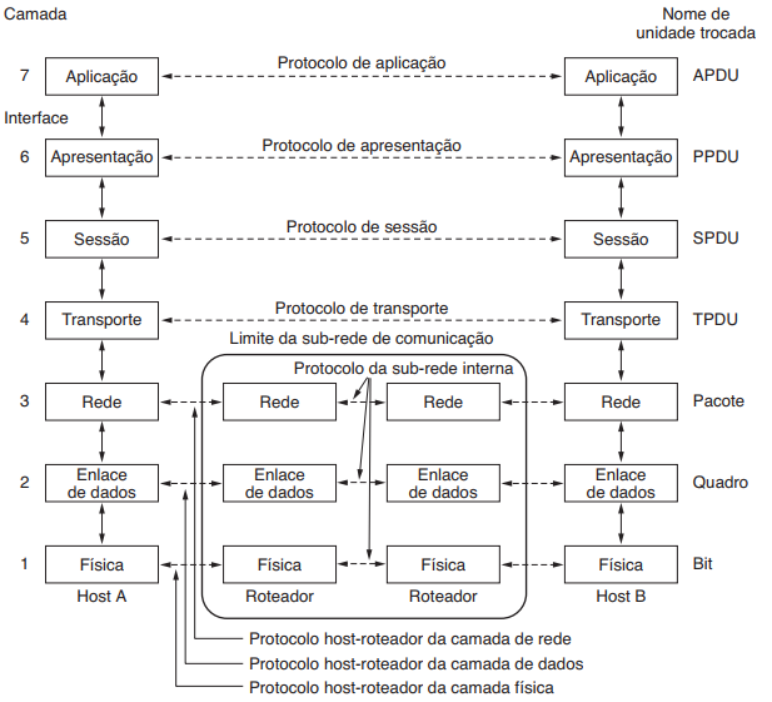

Fonte: TANENBAUM, ANDREW S.; WETHERALL, DAVID J. Redes de Computadores. 5ª ed. Pearson, 2011, p.26, Figura 1.17

I - __________ é uma forma de fraude na Internet. Tipicamente, a vítima recebe um e-mail pedindo para ele ou ela verificar ou confirmar uma conta junto a um banco ou provedor de serviços.

II - Um __________ é um programa que, além da função que aparenta desempenhar, conduz propositalmente atividades secundárias, imperceptíveis pelo usuário do computador, o que pode prejudicar a integridade do sistema infectado.

III - __________ é um programa que coleta informações no computador do usuário e as envia para outra parte. O propósito disso é fazer dinheiro. Não tenta propositalmente danificar o PC e/ou software nele instalado, mas, sim, violar a privacidade.

IV - Um __________ é uma coleção de programas conectados a outros programas similares, via Internet, a fim de realizar tarefas no computador de alguma pessoa. Esses programas podem se comunicar por meio de vários canais para realizar diferentes tarefas, tais como, enviar e-mails de spam ou participar de um ataque distribuído de negação de serviço.

As palavras que completam, CORRETAMENTE, essas lacunas na ordem de cima para baixo são:

I - Incluem programas de computador, tais como programas do sistema, programas do usuário e programas de desenvolvimento.

II - Incluem pessoas e seus conhecimentos.

III - Incluem equipamentos como servidores, PCs, componentes de redes e cabos.

IV - Incluem ativos não tangíveis, tais como a imagem e reputação da organização.

Após análise das assertivas, podemos AFIRMAR que:

I - Ataques de negação de serviço ou Denial-of-Service (DoS), são métodos populares que hackers usam para interromper a disponibilidade e a utilização do sistema de uma empresa. Esses ataques são montados para impedir os usuários de acessar recursos e informações do sistema.

II - Análise qualitativa do risco – tem como objetivo calcular, com base no impacto do risco, o nível do prejuízo financeiro e a probabilidade de uma ameaça se tornar um incidente.

III - Controles de segurança são salvaguardas ou contramedidas técnicas ou administrativas que evitam, neutralizam ou minimizam perdas ou indisponibilidades devido a ameaças agindo sobre a sua correspondente vulnerabilidade.

Está(ão) CORRETA(S) a(s) assertiva(s):

a) confidencialidade

b) integridade

c) risco

d) ameaça

e) vulnerabilidade

( ) se refere a ser correto e consistente com o estado ou a informação pretendida.

( ) potencial causa de um incidente não desejado, o que pode resultar em prejuízo ao sistema ou à organização.

( ) fraqueza de um ativo ou grupo de ativos que pode ser explorada por uma ou mais ameaças.

( ) se refere aos limites em termos de quem pode obter que tipo de informação.

( ) probabilidade de um agente ameaçador tirar vantagem de uma vulnerabilidade e o correspondente impacto nos negócios.

Marque a alternativa que contém a sequência CORRETA de respostas, na ordem de cima para baixo: