Questões Militares

Para tecnologia da informação

Foram encontradas 5.329 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

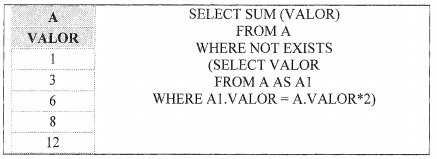

Considerando a tabela A e a consulta SQL abaixo, assinale a alternativa correta com o número que representa o retorno da consulta SQL:

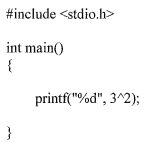

Considere o programa escrito em linguagem C:

Assinale a alternativa correta que representa o resultado impresso.

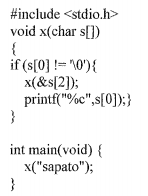

Considere o programa escrito em linguagem C:

Assinale a alternativa correta que representa o resultado impresso.

Considerando a Instrução Normativa 4/2014 do MPOG/SLTI (alterada pela instrução 02, de 12 de janeiro de 2015) que dispõe sobre o processo de contratação de Soluções de Tecnologia da Informação pelos órgãos integrantes do Sistema de Administração dos Recursos de Tecnologia da Informação (SISP) do Poder Executivo Federal, a Equipe de Planejamento da Contratação, equipe responsável pelo planejamento da contratação, é formada pelos seguintes integrantes:

I. Integrante Administrativo.

II. Integrante Fiscal.

III. Integrante Técnico.

IV. Integrante Gestor.

V. Integrante Requisitante.

Após a analise das afirmativas acima, assinale a alternativa correta:

Em relação à teoria de Engenharia de Software, no contexto de projeto no nível de componente para sistemas orientados a objeto, coesão implica que um componente ou classe encapsule somente os atributos e operações muito relacionados entre si e com a classe ou componente propriamente dito. Neste contexto, quanto aos diferentes tipos de coesão, associe a segunda coluna de acordo com a primeira e, a seguir, assinale a alternativa com a sequência correta.

TIPO DE COESÃO

1. Funcional

2. Regimental

3. De Comunicação

4. Paralelo

5. De Camadas

DESCRIÇÃO

( ) Apresentado basicamente por operações, este nível de coesão ocorre quando um módulo efetua um e apenas um cálculo e então retorna um resultado.

( ) Todas as operações que acessam os mesmos dados são definidas em uma classe. Em geral, tais classes se concentram exclusivamente nos dados em questão, acessando-os e armazenando-os.

( ) Exibido por pacotes, componentes e classes, esse

tipo de coesão ocorre quando uma camada de mais

alto nível tem acesso a serviços de camadas mais

baixas, mas camadas mais baixas não têm acesso a

camadas mais altas.

Considerando os seguintes operadores de um banco de dados relacional em um comando SELECT:

I. FROM

II WHERE

III. ORDER BY

IV. GROUP BY

V. HAVING

Assinale a alternativa correta que representam os operadores utilizados para filtrar ou restringir linhas no resultado de uma consulta.

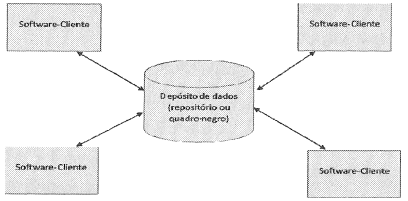

Com relação à teoria de Engenharia de Software, a figura abaixo ilustra um estilo arquitetural na construção de um software para sistemas baseados em computador.

Assinale a alternativa que apresenta o estilo arquitetural proposto pela figura.