Questões de Concurso

Sobre hashing em algoritmos e estrutura de dados

Foram encontradas 96 questões

"Existem diversas Estruturas de Dados utilizadas na programação, quatro exemplos principais são: ______"

Assinale a alternativa que preencha corretamente a lacuna.

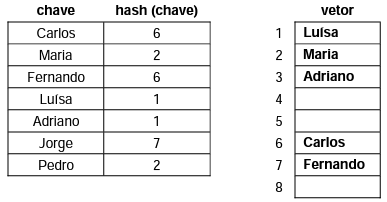

Considere os dados abaixo relativos a um método hashing.

Com base no método apresentado acima e na sua continuação, é correto afirmar que

Em relação a classificação da informação, hash e controle de acesso, julgue o item a seguir.

Considere-se que a versão inicial de um documento digital

que tramitava numa organização tenha como hash MD5

calculado o valor 3466cf1f875183edb9dba67893f74667.

Considere-se, ainda, que o documento tenha sido revisado

por outros dois funcionários e tenha tido seu conteúdo

modificado somente em aspectos sutis de pontuação e

que, ao fim dessas revisões, o hash MD5 tenha sido

novamente calculado. Nesse caso, o valor final

do hash MD5 obtido terá sido o mesmo, ou seja,

3466cf1f875183edb9dba67893f74667.

Quanto às suas propriedades básicas, para que o algoritmo de hash seja considerado forte, é correto afirmar que:

A respeito de algoritmos de hash, julgue o item que se segue.

O uso de hashes na geração de assinaturas digitais garante a

autenticidade, a confidencialidade e a integridade de uma

informação.

A respeito de algoritmos de hash, julgue o item que se segue.

A ferramenta mais utilizada para reduzir a probabilidade de

acontecerem colisões em uma função de resumo (hash) é o

ajuste de distribuição, de maneira que, quanto mais

heterogênea e dispersa for a função resumo, menor será a sua

probabilidade de colisão.

A respeito de algoritmos de hash, julgue o item que se segue.

Hash é o resultado único e de tamanho fixo de um método

criptográfico aplicado sobre uma informação, conhecido

como função de resumo.

A respeito de algoritmos de hash, julgue o item que se segue.

Os algoritmos de hash MD5 e SHA-1 apresentam,

respectivamente, mensagem de resumo de 160 bits e de 128

bits.

A respeito de algoritmos de hash, julgue o item que se segue.

É possível utilizar uma função de resumo para verificar a

integridade de um arquivo ou mesmo para gerar assinaturas

digitais.

Considere o esquema com a distribuição das chaves (k) numéricas de uma tabela Hash a seguir.

Acerca do esquema, avalie se as afirmativas a seguir são falsas (F) ou verdadeiras (V).

I. A função Hash utilizada é h(k) = k mod 7.

II. Há colisão em duas das chaves.

III. A complexidade do algoritmo de busca é O(log n).

As afirmativas são, respectivamente,

Considere que em uma tabela de dispersão (ou tabela hash) de módulo 9, inicialmente vazia, que usa endereçamento aberto, técnica de tentativa linear para resolver colisões e função de dispersão h(k) = k mod m, onde k é a chave a ser inserida, foram inseridas as seguintes chaves: 3, 14, 15, 81, 65, 19, 35, 40 e 50 (nesta ordem). O número de colisões para a inserção desses dados é:

Uma certa tabela de dispersão (hash) em um programa de computador utiliza a função de espalhamento h(k) = k mod m, em que k é a chave e m é o tamanho de um vetor de listas ligadas indexado por h(k).

Para m = 5013, o índice obtido para k = 10034 é

Sobre as características de índices estruturados na forma de Btrees e Hash tables, analise as afirmativas a seguir.

I. Hash tables aplicam-se somente em buscas que referenciam a chave por inteiro (operador =).

II. B-trees favorecem consultas que buscam chaves num determinado intervalo (operadores >= e <=).

III. B-trees são usualmente mais lentas para buscas pela chave (operador =).

IV. Hash tables favorecem buscas, com o operador ‘LIKE’ do SQL, que não contenham caracteres curingas na primeira posição.

V. B-trees não se aplicam em buscas que se referem a uma substring à esquerda da chave.

Está correto o que se afirma em: