Questões de Concurso Sobre arquitetura de software

Foram encontradas 7.541 questões

Diversas tecnologias têm sido criadas para propiciar independência e qualidade de vida a pessoas com deficiência. Existe um conjunto de artefatos disponibilizados às pessoas com deficiência, que contribui para prover-lhes uma vida mais independente, com mais qualidade e possibilidades de inclusão social e que tem como propósito ampliar a comunicação, a mobilidade, o controle do ambiente, as possibilidades de aprendizado, trabalho e integração na vida familiar, com os amigos e na sociedade em geral. Esse conjunto de artefatos é denominado:

O Modelo de Acessibilidade em Governo Eletrônico do Brasil apresenta várias recomendações de acessibilidade digital que devem ser seguidas por web designers. Nesse contexto, considere as recomendações apresentados abaixo.

I Fornecer âncoras para ir direto a um bloco de conteúdo.

II Não utilizar tabelas para diagramação.

III Não criar páginas com atualização automática periódica.

IV Permitir o redimensionamento sem perda de funcionalidade.

V Incluir situações com intermitência de tela.

As recomendações corretas e previstas no Modelo de Acessibilidade em Governo Eletrônico são:

O processo de desenvolvimento de um website acessível não envolve apenas a tarefa de programação por meio de uma linguagem computacional. Exige que o web designer adote uma metodologia de projeto com o intuito de propiciar o acesso e uso por todas as pessoas. O processo para desenvolvimento de um website acessível envolve três passos principais. São eles:

Considere a seguinte recomendação: os web designers devem se esforçar para eliminar quaisquer barreiras na web, possibilitando que todas as pessoas possam perceber, entender, navegar e interagir de maneira efetiva nas páginas. Essa recomendação se refere ao conceito denominado

Ao projetar telas para interfaces gráficas, os web designers utilizam vários recursos para representar graficamente – no papel ou no computador – os elementos visuais, seus posicionamentos, dimensões ou proporções. O nome do recurso que web designers utilizam para criar esboços de telas, com informações sobre posicionamento de menus, áreas de texto, imagens, banners, botões e demais elementos de interação e que os auxiliam na elaboração da arquitetura da informação é

Durante o projeto de interfaces, web designers consideram as leis da Gestalt e relações psicofisiológicas para a composição de telas e de elementos gráficos, dinâmicos e interativos. São leis da Gestalt:

Ao apresentar textos em um site, o web designer precisa fazer opções tais como: decidir a fonte a ser utilizada, corpo, cor, peso, alinhamento e espaçamento entre palavras. O termo técnico utilizado para denominar o ajuste do espaçamento horizontal entre p alavras dentro de um bloco de texto é

A função de ‘busca’ em um site permite que usuários realizem consultas específicas, geralmente, por meio da indicação de palavras-chave. Já a ‘navegação’ permite que os usuários percorram páginas e áreas de um site em busca de determinados conteúdos ou de forma exploratória, sem que tenham em mente um propósito definido. Entretanto, existem casos em que os usuários podem empregar ambas estratégias: busca e navegação. O recurso de interface gráfica pelo qual o usuário, ao digitar um determinado caractere em um campo de formulário, visualiza uma lista com todas as opções de conteúdos relacionados presentes no site é denominado

No âmbito da tipografia e do design, serifas são traços ou prolongamentos apresentados a partir das hastes de caracteres. A classificação entre fontes não-serifadas e serifadas é considerada o principal sistema de diferenciação entre fontes. São fontes serifadas:

O nome do documento utilizado na fase de projeto que demonstra a relação entre conteúdos e funcionalidades de um website é

A avaliação de interfaces é uma das etapas que contribuem para a proposição de websites centrados no usuário. Entre as técnicas ou instrumentos de avaliação de interfaces que permitem aos web designers compreenderem aspectos da navegação realizada por usuários em websites, estão

O desenvolvimento de interfaces web centradas no usuário envolve enfoque na usabilidade, utilidade, acessibilidade, dentre outros. O conceito de utilidade no âmbito do webdesign representa

Normalmente, um servidor de aplicação é feito para uma linguagem específica, como Java.

Se um desenvolvedor tiver que escolher um servidor de aplicação para um programa que será feito na linguagem de programação Python, que servidor deverá escolher?

I. cada parte do processo de workflow possa ser executada no local mais apropriado, usando os recursos disponíveis desse local;

II. cada componente ou fragmento do processo remoto seja o mais acoplado e dependente possível dos outros processos com os quais é coordenado; e

III. os dados locais, o estado de execução, as ferramentas e as demais partes do processo de workflow possam ser manuseados remotamente, de acordo com esquemas de segurança de acesso pré-definidos.

De acordo com as melhores práticas de workflow, está correto o que se afirma APENAS em

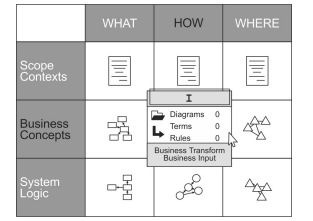

Considere que um Analista de Sistemas da Câmara Legislativa do Distrito Federal está iniciando a criação de um diagrama com base no Zachman Framework for Enterprise Architecture, buscando estruturar a arquitetura corporativa da Câmara. A figura abaixo mostra o diagrama parcial criado.

Na figura,