Questões de Concurso Sobre arquitetura de software

Foram encontradas 7.541 questões

A respeito de alguns leitores de tela, julgue o próximo item.

Entre os softwares leitores de tela Jaws, Virtual Vision, Orca

e NVDA, apenas o Orca pode ser executado no sistema

operacional Linux.

A respeito de alguns leitores de tela, julgue o próximo item.

Os leitores de tela Virtual Vision, Jaws, Orca e NVDA são

softwares livres e de código aberto disponíveis para download

gratuito na Internet.

A respeito de alguns leitores de tela, julgue o próximo item.

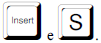

Os comandos do Virtual Vision são constituídos por uma tecla

de função e uma tecla do teclado numérico. Nesse software,

ao se executar o comando constituído pela tecla  e

pela tecla correspondente ao algarismo zero (0), o programa

repete o último texto falado, soletrando cada caractere desse

texto.

e

pela tecla correspondente ao algarismo zero (0), o programa

repete o último texto falado, soletrando cada caractere desse

texto.

A respeito de alguns leitores de tela, julgue o próximo item.

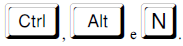

É possível encerrar uma seção de uso do programa Orca

e fechá-lo executando-se o atalho formado pelas teclas

A respeito de alguns leitores de tela, julgue o próximo item.

É possível ler um texto de forma contínua no Jaws mediante

a execução do atalho formado pelas teclas

A respeito de alguns leitores de tela, julgue o próximo item.

Para iniciar o NVDA, utiliza-se o atalho formado pelas teclas

Em um órgão federal que faz parte da área de integração do governo eletrônico, foi aberto um projeto para conduzir o desenvolvimento de uma solução técnica ERP (sistema integrado de gestão empresarial) e a aquisição do hardware necessário para sua instalação. Finalizado o projeto, foi realizada uma auditoria para investigar possíveis inconsistências nas regras de negócios obtidas e requisitos mal definidos, a qual identificou o seguinte:

• dificuldades na comunicação entre stakeholders;

• falta da formalização de um gerente de projetos;

• falta de capacidade do sistema trocar informações com outros sistemas do governo brasileiro e com a sociedade.

Considerando a situação hipotética precedente, julgue o item seguinte.

À luz das recomendações da eMAG, um sistema que seja

acessível por meio de browser não deve abrir novas instâncias

sem a solicitação do usuário, logo, não devem ser utilizados

pop-ups.

Em um órgão federal que faz parte da área de integração do governo eletrônico, foi aberto um projeto para conduzir o desenvolvimento de uma solução técnica ERP (sistema integrado de gestão empresarial) e a aquisição do hardware necessário para sua instalação. Finalizado o projeto, foi realizada uma auditoria para investigar possíveis inconsistências nas regras de negócios obtidas e requisitos mal definidos, a qual identificou o seguinte:

• dificuldades na comunicação entre stakeholders;

• falta da formalização de um gerente de projetos;

• falta de capacidade do sistema trocar informações com outros sistemas do governo brasileiro e com a sociedade.

Considerando a situação hipotética precedente, julgue o item seguinte.

De acordo com as recomendações da ePING, um sistema não

necessita trocar informações com a sociedade, pois a premissa

é que haja interoperabilidade na prestação dos serviços

de governo eletrônico com elevado nível de segurança, ou seja,

a troca deve restringir-se aos poderes e esferas de governo.

Acerca da integração de sistemas e da implantação de uma arquitetura orientada a serviços (SOA, na sigla em inglês), julgue o item seguinte.

API (application program interface) pode ser usada para

integrar sistemas, de forma que um dos lados seja consumidor

de um serviço provido pelo outro lado, desde que tais serviços

tenham sido implementados por meio de SOA.

Acerca da integração de sistemas e da implantação de uma arquitetura orientada a serviços (SOA, na sigla em inglês), julgue o item seguinte.

Na implantação de SOA, os serviços disponibilizados devem

lidar com processos de negócio, encapsulando todas as funções

que sejam necessárias para a sua execução e gerando

independência em relação a outros serviços.

Tendo como referência a situação hipotética precedente, julgue o item que se segue, com base no e-MAG, versão 3.0.

No referido sítio, os documentos para download podem ser

disponibilizados no formato PDF.

Tendo como referência a situação hipotética precedente, julgue o item que se segue, com base no e-MAG, versão 3.0.

Nas páginas do sítio em questão, não é possível apresentar

os dados estatísticos por meio de gráficos.

Uma arquitetura em três camadas possibilita a reutilização e facilita a manutenção e a evolução do código, pois existe uma clara decomposição de funcionalidades.

Nesse modelo de arquitetura, como são denominadas essas três camadas?

A usabilidade aborda principalmente a capacidade cognitiva, perceptiva e motora dos usuários, que é empregada durante a interação com o sistema.

É um fator de usabilidade a facilidade de

O estilo de arquitetura de software descrito no texto acima é denominado