Questões de Concurso Sobre arquitetura de software

Foram encontradas 7.541 questões

Um administrador de uma rede de computadores, com sistema operacional MS Windows 8.1 em português, precisa iniciar uma conexão com o Terminal Service de um desses computadores, por meio da porta TCP, que esse serviço utiliza. Essa porta é a de número:

Um administrador de computadores baseados no Linux, após instalar o banco de dados MariaDB, vai iniciar esse serviço via linha de comando. A linha de comando para iniciar o MariaDB é:

Uma empresa vai retirar todo o seu antigo sistema de arquivos para implementar somente sistemas gerenciadores de banco de dados (SGBDs). Uma vantagem de se trabalhar com SGBDs, ao invés de um sistema de arquivos comuns, é que o SGBD:

Um usuário precisa instalar um microprocessador em uma placa mãe, cuja arquitetura se constitui de um pequeno conjunto de instruções simples que são executadas diretamente pelo hardware, sem a intervenção de microcódigo. Essas instruções são executadas em uma única microinstrução. Esse tipo de arquitetura é conhecido como:

Uma empresa de software deseja utilizar um algoritmo de criptografia simétrico que trabalhe com três chaves de 56 bits cada, gerando uma chave maior de 168 bits. Nesse caso, o algoritmo utilizado será:

Um computador de uma rede na internet recebeu um endereço IP privado, sendo que esse endereço está sendo descartado pelos roteadores externos (da internet), justamente por ser um endereço privado. Um exemplo de endereço IP privado que teria esse tipo de problema é:

Em uma empresa, que está instalando uma rede baseada no MS Windows Server 2016 em português, na configuração do Active Directory, pretende-se criar o conjunto de regras para definir as classes de objetos e os atributos contidos no diretório, as restrições e os limites das instâncias desses objetos e o formato dos nomes. O nome dado a esse conjunto de regras é:

Qual dos comandos abaixo, da linguagem SQL, pode ser utilizado para selecionar todas as colunas de uma tabela nomeada como FORNECEDOR?

As funções incorporadas por um Sistema Gerenciador de Banco de Dados (SGBD) são:

I. Alteração de dados.

II. Definição de dados.

III. Interpretação de dados.

IV. Recuperação de dados.

Quais estão corretas?

Avalie o algoritmo abaixo, escrito no software VisuAlg 3.0.

algoritmo "professor"

var

var_1, var_2, var_3: inteiro

inicio

var_1 <- 5

var_2 <- 2

enquanto var_1 > 0 faça

var_3 <- var_1 - var_2

se var_3 < 0 entao

var_1 <- var_1 - 2

fimse

var_2 <- var_2 + 3

fimenquanto

fimalgoritmo

Ao final da execução do algoritmo acima, qual será o valor da variável “var_3”?

A estrutura de dados em que os elementos só podem ser retirados na ordem inversa da ordem em que foram inseridos, o que é conhecido como LIFO (last in, first out), é chamada de:

O Scratch é uma linguagem de programação com uma interface visual simples e que permite criar histórias, jogos e animações digitais. Nesse contexto, analise as afirmações a seguir. Marque V, para verdadeiras, e F, para falsas:

(__) É uma plataforma utilizada por meio de um navegador para a internet.

(__) O ator padrão do sistema é um gato, que poderá ser trocado somente por atores disponíveis na galeria.

(__) Existem blocos que permitem o uso de movimentos, sensores e sons.

(__) O palco é a área onde ocorre toda a ação e serão exibidos os movimentos do ator.

Assinale a alternativa com a sequência correta:

Sobre a computação desplugada, analise as afirmações a seguir. Marque V, para verdadeiras, e F, para falsas:

(__) Envolve o uso de atividades práticas para ensinar conceitos de programação.

(__) Introduz conceitos de resolução de problemas, tornando os conceitos de programação mais acessíveis e visuais, por meio de programação avançada.

(__) Faz com que as crianças dependam de dispositivos eletrônicos.

(__) Estimula a criatividade e o pensamento lógico.

(__) Torna conceitos complexos mais acessíveis por meio de atividades.

Assinale a alternativa com a sequência correta:

A computação em nuvem oferece uma variedade de serviços, como armazenamento e processamento de dados, servidores virtuais e aplicativos distribuídos. Assinale a alternativa que apresenta uma das principais vantagens da computação em nuvem no contexto da educação:

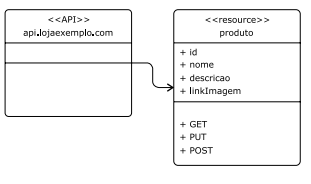

Considerando as convenções do estilo arquitetural REST, dentre as alternativas a seguir, é esperado que o acesso de leitura ao produto cujo identificador é 123 seja feito pelo seguinte caminho a partir da URL api.lojaexemplo.com:

Analise a estrutura de programação abaixo, em que foi ocultado, propositalmente, o nome que identifica o tipo de estrutura.

<nome> ( <parâmetros> ) <tipo_de_dado>

var

<variáveis locais>

início

<instruções>

fim

Que tipo de estrutura é essa que, quando executada, exige o retorno explícito de um valor?

João está planejando instalar um serviço de armazenamento e transferência de arquivos para os usuários da rede corporativa. Ele prefere uma abordagem tradicional que mantenha um servidor de arquivos local, em que os usuários de máquinas Linux ou Windows podem armazenar e acessar documentos, e os técnicos do Setor de T.l. tenham maior domínio sobre esse serviço. Portanto, para que João tenha seu ambiente funcionando, quais protocolos seriam necessários?

Os requisitos não funcionais geralmente descrevem as características e propriedades que o software deve possuir para atender às expectativas de desempenho, segurança, confiabilidade, usabilidade, entre outras. Eles são especificações de qualidade que definem como o software deve ser construído e quais são os critérios para avaliar se o software atende ou não a essas expectativas. Sendo assim, assinale a alternativa que NÃO É um exemplo de requisito não funcional:

Em relação a Padrões de Projeto, analise as afirmações a seguir.

I - O padrão Abstract Factory é usado quando o sistema deve ser independente da maneira como seus produtos são criados, relacionados e representados.

II - Template Method tem por objetivo definir o esqueleto de um algoritmo em uma operação, postergando a definição de alguns passos para subclasses.

III - Strategy é um tipo de padrão estrutural.

Está CORRETO o que consta em:

Código fonte em Java para as questões 34 e 35.

package com.example. demo;

public class MyCalc {

public static void main(String[] args) {

double amount = 1000;

double intRate = 2;

int period = 12;

CalcSrv c = new CalcSrv(new CalcLC());

double fv = c.fValue (amount, intRate, period);

System.out.printf("VF of LC:%.2\n", fv);

c = new CalcSrv (new CalcCDB());

fv = c.fValue(amount,intRate, period);

System.out.printf("VE of CDB:%.2f", fv);

}

private static class CalcSrv {

private CalcFV calcsrv;

public CalcSrv(CalcFV calcsrv) {

this.calcsryv = calesrv;

}

public double fvalue(double amount, double intRate, int period) {

amount = amount + calcsrv.calc(amount, intRate, period);

return amount;

}

}

interface CalcFV {

double calc(double amount, double intRate, int period);

}

private static class CalcLC implements CalcFV{

@Override

public double calc(double amount, double intRate, int period)

return (amount * Math.pow(1 + intRate/100, period)) - amount;

}

}

private static class CalcCDB implements CalcFV{

@Override

public double calc(double amount, double intRate, int period){

double fv = amount * Math.pow(1 + intRate/100, period);

if (period >12)

return (fv - amount) * 0.85;

return (fv - amount) * 0.78;

}

}

}

Qual Padrão de Projeto foi implementado nesse código?