Questões de Banco de Dados para Concurso

Foram encontradas 12.812 questões

Julgue o seguinte item, relativo DevOps, CI/CD, contêiner e arquitetura de banco de dados.

Em que pese o fato de não serem particionáveis, os bancos

de dados do tipo chave-valor, por possuírem estrutura

maleável aos dados, permitem o armazenamento de objetos

complexos, proporcionando escalabilidade vertical de forma

mais fácil que os do tipo orientado a documento.

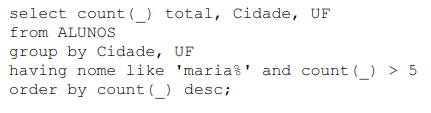

ALUNOS(ID,Nome,Endereço,Cidade,UF)

DISCIPLINA(Cod_disciplina, Nome_diciplina,

Carga_horaria)

Considerando que as tabelas precedentes façam parte de um banco de dados relacional, julgue o item subsequente.

O comando DML a seguir está correto, pois a cláusula WHERE é opcional.

UPDATE ALUNOS SET Cidade=’Curitiba’, UF=’PR’;

ALUNOS(ID,Nome,Endereço,Cidade,UF)

DISCIPLINA(Cod_disciplina, Nome_diciplina,

Carga_horaria)

Considerando que as tabelas precedentes façam parte de um banco de dados relacional, julgue o item subsequente.

A seguir, é apresentado um exemplo de comando DDL.

DELETE TABLE DISCIPLINA WHERE Carga_horaria > 3;

ALUNOS(ID,Nome,Endereço,Cidade,UF)

DISCIPLINA(Cod_disciplina, Nome_diciplina,

Carga_horaria)

Considerando que as tabelas precedentes façam parte de um banco de dados relacional, julgue o item subsequente.

O comando a seguir está sintaticamente correto em PostgreSql.

Julgue o seguinte item, relacionado a modelagem de dados.

O fato de haver um campo de chave estrangeira com o valor

NULL não viola a restrição de chave estrangeira.

Julgue o seguinte item, relacionado a modelagem de dados.

Em uma modelagem dimensional, os elementos tabelas fato

(para os dados que são métricas) e tabelas dimensões (para

os dados descritivos) são opcionais, por exemplo, em um

data warehouse.

Julgue o seguinte item, relacionado a modelagem de dados.

Considere-se que uma tabela de nome Produto tenha os

atributos cod_cliente, cod_produto, nome_produto,

preco e quantidade. Nesse caso, se a chave primária for

composta de cod_cliente e cod_produto, a tabela estará

na segunda forma normal, pois não possui grupos repetitivos.

Julgue o seguinte item, relacionado a modelagem de dados.

O modelo lógico pode conter chaves primárias e estrangeiras

e pode ser usado em vários bancos de dados, tais como SQL

Server, MySql, Oracle e PostgreSql.

Como aplicar a Terceira Forma Normal a essa tabela?

Um Sistema Gerenciador de Banco de Dados (SGBD) é um software projetado para gerenciar e facilitar o armazenamento, a organização, a recuperação, a atualização e a segurança de dados em um banco de dados. Qual das seguintes afirmações define corretamente o conceito de schema em um SGBD?

Com relação à Privacy by Design e o princípio de Privacy by default, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) A Privacy by Design representa um conjunto de boas práticas que visam garantir a privacidade e proteção dos titulares e suas informações desde a concepção e durante o início do ciclo de vida do projeto, sistema, serviço, produto ou processo.

( ) A Privacy by Default busca garantir que dados pessoais sejam protegidos automaticamente com grau básico de privacidade, sem qualquer ação por parte do titular, pois ela já estará embutida no sistema, por padrão nos sistemas de TI ou práticas de negócio

( ) Em atendimento à Lei Geral de Proteção de Dados Pessoais (LGPD) as instituições, públicas e privadas, devem adotar metodologias de implementação de medidas proativas, como Privacy by Design e, como consequência, adotar práticas de proteção de dados pessoais como padrão dos sistemas de TI ou práticas de negócio, conforme o princípio Privacy by Default.

As afirmativas são, respectivamente,

Com relação às ameaças e desafios comuns, analise os itens a seguir.

I. Os erros humanos continuam sendo uma das mais importantes causas de todas as violações de dados relatadas, em especial devidos a acidentes, senhas fracas, compartilhamento de senhas e outros comportamentos de usuários imprudentes ou desinformados.

II. As vulnerabilidades do software de banco de dados tem sua exposição reduzida pela aplicação dos patches fornecidos pelas empresas comerciais e plataformas de gerenciamento de banco de dados de software livre.

III. São ameaças permanentes em bancos de dados os ataques de injeção SQL/NoSQL e as invasões por estouro de buffer.

Está correto o que se afirma em:

( ) A tolerância a falhas é a capacidade de um sistema de continuar funcionando mesmo quando ocorrem falhas em seus componentes.

( ) A redundância é uma técnica comum usada para aumentar a tolerância a falhas em sistemas críticos.

( ) A tolerância a falhas é uma técnica que garante que um sistema nunca falhe.

As afirmativas são, respectivamente,

Com relação à otimização para tipos BLOB, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) Ao armazenar um BLOB grande contendo dados textuais, o analista deverá considerar compactá-lo primeiro e não deve usar esta técnica quando a tabela inteira estiver compactada por InnoDB ou MyISAM.

( ) Para uma tabela com diversas colunas, afim de reduzir os requisitos de memória para consultas que não utilizam a coluna BLOB, o analista deverá considerar dividir a coluna BLOB em uma tabela separada e referenciá-la com uma consulta de junção quando necessário.

( ) Como os requisitos de desempenho para recuperar e exibir um valor BLOB podem ser muito diferentes de outros tipos de dados, o analista deverá colocar a tabela específica do BLOB em um dispositivo de armazenamento diferente ou até mesmo em uma instância de banco de dados separada. Por exemplo, para recuperar um BLOB pode ser necessária uma grande leitura sequencial de disco, mais adequada a um disco rígido tradicional do que a um dispositivo SSD.

As afirmativas são, respectivamente,

A representação do tipo geográfico closed path e o tamanho alocado para o armazenamento de dados são, respectivamente,

A esse respeito, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) Existem três tipos de independência de dados no SGBDs relacionais: a independência lógica, a semântica e a física.

( ) A independência lógica dos dados é a capacidade de alterar o esquema conceitual sem ter que alterar esquemas externos ou programas aplicativos. É possível alterar o esquema conceitual para expandir o banco de dados, para alterar restrições ou para reduzir o banco de dados (removendo um tipo de registro ou itens de dados).

( ) A independência física dos dados é a capacidade de alterar o esquema interno sem ter que alterar o esquema conceitual. No entanto, os esquemas externos também precisam ser alterados.

As afirmativas são, respectivamente,

As propriedades que correspondem as letras C e D são, respectivamente,