Questões de Concurso

Sobre segurança em banco de dados

Foram encontradas 187 questões

de banco de dados e à linguagem SQL.

de banco de dados e à linguagem SQL.

dados, julgue os itens de 55 a 60.

Num# Status Período [de:até]

N5 20 [p05:p05]

N5 20 [p06:p07]

Esta situação é uma possibilidade que apresenta um problema de

seguir.

seguir.

seguir.

O usuário i pode ver o objeto j apenas se o nível de autorização de i for maior ou igual ao nível de classificação de j.

O usuário i pode ver o objeto j apenas se o nível de autorização de i for maior ou igual ao nível de classificação de j.  O usuário i só pode modificar o objeto j se o nível de autorização de i for menor que o de j.

O usuário i só pode modificar o objeto j se o nível de autorização de i for menor que o de j.seguir.

Sobre as funções, aquelas ligadas com aspectos de segurança são as contidas em

A restrição de integridade, na qual um valor que aparece em uma relação para um determinado conjunto de atributos aparece também em outro conjunto de atributos em outra relação (tabela), é conhecida por:

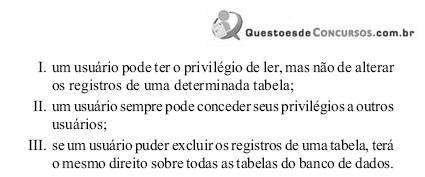

computacionais, julgue os itens que se seguem.