Questões de Noções de Informática - Internet para Concurso

Foram encontradas 5.249 questões

Considere o texto a seguir:

O acesso aos cursos virtuais é feito por meio do Portal da Universidade Empresarial, a interface entre o empregado e a Universidade, localizado na intranet de RH da empresa, que registra cerca de 200.000 acessos por ano.

Atualmente, os funcionários estão ligados diretamente à intranet e ao Portal, por meio de suas estações de trabalho na empresa.

(http://www.premiomariocovas.sp.gov.br)

Utilizando o texto e conhecimentos sobre Intranet, é correto afirmar que

Hoje a maioria das pessoas escuta músicas e assiste a vídeos na Internet através de um processo que não requer que se espere fazer o download de todo o conteúdo para depois assistir, sendo possível a exibição do áudio e do vídeo enquanto é feita a transferência dos dados. Além disso, o conteúdo é armazenado em um local e apagado após a conclusão da tarefa. Este processo só necessita, realmente, de um certo tipo de conexão com a Internet.

O texto faz referência a um processo e a um certo tipo de conexão com a Internet, que são, respectivamente,

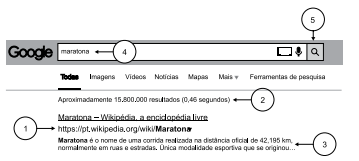

Na imagem a seguir, extraída do site de pesquisas Google, alguns elementos da imagem estão numerados. Assinale a alternativa que exibe uma URL.

( ) O endereço www.gmail.com é um endereço de correio eletrônico válido. ( ) Ransomware é um tipo de código malicioso capaz de capturar e armazenar as teclas digitadas pelo usuário no teclado do computador. ( ) A utilização de guias ou abas permite abrir diversas páginas em uma mesma janela. ( ) Nos navegadores de Internet, as teclas CTRL+F abrem um campo para busca de texto. ( ) Spam é um termo que se refere a e-mails não solicitados, que geralmente são enviados para um grande número de pessoas.

Assinale a alternativa que contém, de cima para baixo, a sequência correta.

Ao acessar o sítio http://wwws.simp.mppi.mp.br/ para efetuar uma pesquisa sobre peças processuais, um usuário ficou em dúvida se deveria informar dados sigilosos. Nessa situação, a dúvida do usuário é improcedente, pois o fato de o sítio possuir um s (de secure) no endereço, especificamente em wwws., significa que todo acesso a esse sítio é seguro, uma vez que os dados trafegados entre o computador do usuário e o servidor são criptografados.

Uma empresa deseja permitir que seus colaboradores acessem vários de seus recursos de forma distribuída, via rede, sem, no entanto, permitir que outras pessoas, estranhas à empresa, tenham esse mesmo privilégio.

Para isso, o departamento de suporte de TI da empresa deve providenciar uma

Nas ferramentas de busca, o indexador é o programa que navega autonomamente pela Internet, localizando e varrendo os documentos em busca de palavras-chaves para compor a base de dados da pesquisa.

Julgue o próximo item, a respeito de proteção e segurança, e noções de vírus, worms e pragas virtuais.

A superexposição de dados pessoais nas redes sociais facilita

o furto de identidade ou a criação de identidade falsa com

dados da vítima, identidades essas que podem ser usadas para

atividades maliciosas tais como a realização de transações

financeiras fraudulentas, a disseminação de códigos maliciosos

e o envio de mensagens eletrônicas falsas por email ou redes

sociais.

Tendo como referência essa situação hipotética, julgue o item a seguir.

A despeito das configurações dos ativos de segurança

corporativos e do serviço de firewall instalado na estação

de trabalho, Marta poderá acessar remotamente sua estação

de trabalho usando a Conexão de Área de Trabalho Remota,

a partir de outra estação conectada à Internet.

Tendo como referência essa situação hipotética, julgue o item a seguir.

Por meio do serviço de proxy para rede local, Marta poderá

acessar, a partir da sua estação de trabalho, tanto os sítios da

intranet quanto os sítios da Internet pública.

Julgue o próximo item a respeito de redes de computadores e de cloud computing.

Conceitualmente, a computação em nuvem pode ser

implementada por meio da LAN (local area network) interna

de uma organização.

Julgue o próximo item a respeito de redes de computadores e de cloud computing.

As nuvens do tipo híbridas são implementadas por

organizações que possuem interesses em comum, como na

área de segurança, por exemplo.

Acerca de Internet, intranet e tecnologias e procedimentos a elas associados, julgue o item a seguir.

Disponível exclusivamente no Google Chrome, o modo de navegação anônima permite ao usuário navegar pela Internet sem registrar as páginas acessadas.

Acerca das características de Internet, intranet e rede de computadores, julgue o próximo item.

A Internet e a intranet, devido às suas características

específicas, operam com protocolos diferentes, adequados

a cada situação.

A Internet pode ser dividida em intranet, restrita aos serviços disponibilizados na rede interna de uma organização, e extranet, com os demais serviços (exemplo: redes sociais e sítios de outras organizações).