Questões de Concurso

Sobre internet em noções de informática

Foram encontradas 5.253 questões

Uma rede do tipo VPN (virtual private network) é fundamental para evitar que vírus ou programas maliciosos entrem nos computadores de determinada empresa, já que esse tipo de rede é configurado de modo a bloquear qualquer arquivo que não seja reconhecido pelo firewall nela instalado.

A Internet funciona a partir do modelo cliente/servidor, no qual os computadores dos usuários operam como clientes conectados aos servidores que funcionam como provedores de acesso e de serviços de correio eletrônico, transferência de arquivos e acesso a páginas web.

A partir da janela do Internet Explorer 6 (IE6) ilustrada acima, que mostra uma página web do sítio do Tribunal Regional Eleitoral de Alagoas (TRE/AL), julgue os itens seguintes, sabendo que, no momento em que essa figura foi capturada, o ponteiro do mouse encontrava-se sobre o mapa do Brasil mostrado na referida página web.

constitui um hyperlink a uma página web, ao se clicar esse hyperlink, será iniciado um processo de acesso à página a ele associada.

constitui um hyperlink a uma página web, ao se clicar esse hyperlink, será iniciado um processo de acesso à página a ele associada. I. Sempre feche todas as aplicações abertas antes de

instalar qualquer software. Para um cuidado extra,

faça uma nova inicialização (boot) e feche todas as

aplicações que são inicializadas automaticamente

antes de você instalar algum programa. Sempre

desligue seu computador antes de plugar ou desplugar

qualquer tipo de equipamento.

II. Nunca instale um software enquanto seu programa

antivírus estiver executando. Em ambientes de

rede, via de regra, a política de uso dos recursos

com-putacionais restringe ou permite determinados

privi-légios aos usuários da rede, por exemplo, a

insta-lação de aplicativos (processadores de texto,

plani-lhas eletrônicas, agendas corporativas,

browsers e programas diversos).

III. Sempre atualize e execute a proteção contra vírus,

sempre configure para o antivírus fazer um "scan"

nos downloads e nunca confie em qualquer anexo

de mensagens enviadas, mesmo que sejam de

pessoas que você conheça. A autopropagação de

virus começa a partir das pessoas que mantém o seu

endereço de email nos livros de endereço (address

book) dos programas de correio eletrônico.

IV. Se o seu computador faz parte de uma rede, normalmente

as políticas corporativas recomendarão

que você gerencie o uso de seu espaço em disco

na rede, de modo a utilizar o mínimo indispensável.

Faça backups! Apesar de aparentemente você não

ter um problema em seu computador, seu disco

rígido (HD) pode parar sem prévio aviso.

V. Dependendo do sistema operacional, ele avisará

que uma atualização é necessária, por questões de

segurança e integridade do sistema. Nesse caso,

faça backup do registro (registry) ou, se o sistema

operacional suportar, crie um ponto de restauração

antes de fazer o download solicitado e de instalar

qualquer software ou driver.

VI. Mantenha sempre o seu navegador configurado de

acordo com as recomendações da administração

da rede. Em corporações, os computadores da rede

local acessam a Internet, sob regras restritivas, que

visam a proteção do ambiente interno, tais como

bloqueio/limitação de downloads a determinados tamanhos,

bloqueio de acesso a sites pornográficos e

chats.

da informação, julgue os itens subsequentes.

da informação, julgue os itens subsequentes.

da informação, julgue os itens subsequentes.

O Ministério Público do Governo Federal de um país

deseja modernizar seu ambiente tecnológico de informática.

Para tanto irá adquirir equipamentos de computação eletrônica

avançados e redefinir seus sistemas de computação a fim de

agilizar seus processos internos e também melhorar seu

relacionamento com a sociedade.

REQUISITOS PARA ATENDER AO OBJETIVO:

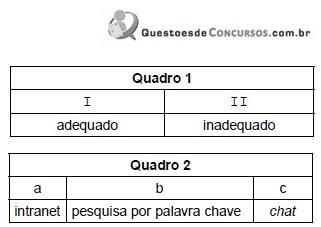

(Antes de responder às questões, analise

cuidadosamente os requisitos a seguir, considerando que estas

especificações podem ser adequadas ou não).

§1º ? Cadastros recebidos por intermédio de anexos de

mensagens eletrônicas deverão ser gravados em arquivos

locais e identificados por ordem de assunto, data de

recebimento e emitente, para facilitar sua localização nos

computadores.

§2º ? Todos os documentos eletrônicos oficiais deverão

ser identificados com o timbre federal do Ministério que será

capturado de um documento em papel e convertido para

imagem digital.

§3º ? A intranet será usada para acesso de toda a

sociedade aos dados ministeriais e às pesquisas por palavrachave,

bem como os diálogos eletrônicos serão feitos por

ferramentas de chat.

§4º ? Os documentos elaborados (digitados) no

computador (textos) não podem conter erros de sintaxe ou

ortográficos.

§5º ? Todas as planilhas eletrônicas produzidas deverão

ter as colunas de valores totalizadas de duas formas: total da

coluna (somatório) e total acumulado linha a linha, quando o

último valor acumulado deverá corresponder ao somatório da

coluna que acumular. Exemplo:

Quanto ao uso das especificações dos requisitos, a relação apresentada nos quadros é correta entre

summary (RSS).

Nesse processo, o TCP recebe os dados de programas e processa esses dados como um fluxo de bytes, sendo os bytes agrupados em pacotes que o TCP numera em sequência para entrega.

Na comunicação, antes que dois hosts TCP possam trocar dados, eles devem primeiro estabelecer uma sessão entre si, inicializada através de um processo de handshake, com o objetivo de sincronizar os números de sequência e oferecer informações de controle necessárias para estabelecer uma conexão virtual entre os dois hosts. De acordo com a aplicação, os programas TCP usam números de porta reservados ou conhecidos.

Dessa forma, para as aplicações HTTPS e DNS, as portas foram padronizadas e identificadas, respectivamente, por meio dos seguintes números: