Questões de Concurso

Sobre malware (vírus, worms e pragas virtuais) em noções de informática

Foram encontradas 1.593 questões

A respeito de segurança e de cloud computing, julgue o item subsequente.

Ransomware é um programa malicioso de computador que

se propaga por meio da inserção de cópias de si mesmo em

arquivos criptografados.

I- Ransomware é um software malicioso que infecta computadores, criptografando arquivos e exigindo o pagamento de uma taxa/resgate para descriptografar o sistema. II- A criptografia em dois fatores impede que as credenciais do usuário sejam descriptografadas por terceiros. III- Computadores Apple, que rodam o Sistema Operacional MacOS, são imunes a vírus.

É correto o que se afirma em:

O conceito refere-se à:

Assinale a alternativa que explica corretamente porque esse termo também é utilizado na área de informática para designar programas de computador que executam código malicioso.

Leia as afirmativas a seguir:

I. O Microsoft Excel é um software de planilha eletrônica cujas opções de formatação de células não incluem alterar as características visuais do tipo de Fonte, Bordas ou o Sombreamento das planilhas, individualmente, pois qualquer mudança deve ser aplicada a uma planilha inteira.

II. Uma importante regra de segurança na Internet é sempre clicar em links ou anexos enviados para o e-mail por endereços virtuais desconhecidos. Essas mensagens podem ser vetores de ameaças virtuais, como vírus ou um cavalo de Tróia, as quais podem ser impedidas ao clicar nas mesmas.

Marque a alternativa CORRETA:

Analise as seguintes afirmações sobre os vírus de computador e sua disseminação.

I. Cavalos de Tróia são programas maliciosos que se passam por arquivos ou softwares legítimos. II. Worms são malwares que, apesar de infectar a máquina hospedeira, não têm como objetivo se espalhar para outros computadores. III. Rootkits permitem que invasores assumam total controle da máquina para roubar dados ou instalar outros malwares. IV. Anexos de e-mail de remetentes confiáveis são sempre seguros.

Estão CORRETAS:

I- Cavalo de Troia pode ser entendido como um software que se apresenta como benigno, mas que, quando executado, opera ações maliciosas, diversas ao propósito originalmente apresentado ao usuário. II- A autenticação em dois fatores é um mecanismo de prevenção de perda de dados. III- Criptografia é o ato de embaralhar informações de maneira que apenas quem as embaralhou consegue desembaralhar (descriptografar).

É correto o que se afirma em:

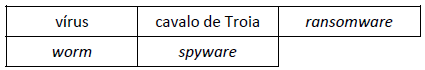

Assinale a alternativa que apresenta o número de malwares com capacidade de autoduplicação que constam na tabela acima.