Questões de Concurso

Sobre malware (vírus, worms e pragas virtuais) em noções de informática

Foram encontradas 1.603 questões

I Uma das vantagens de serviços webmail em relação a aplicativos clientes de correio eletrônico tais como o Mozilla ThunderbirdTM 2 está no fato de que a infecção por vírus de computador a partir de arquivos anexados em mensagens de e-mail é impossível, já que esses arquivos são executados no ambiente do sítio webmail e não no computador cliente do usuário.

II Phishing e pharming são pragas virtuais variantes dos denominados cavalos-de-tróia, se diferenciando destes por precisarem de arquivos específicos para se replicar e contaminar um computador e se diferenciando, entre eles, pelo fato de que um atua em mensagens de e-mail trocadas por serviços de webmail e o outro, não.

III O uso de firewall e de software antivírus é a única forma eficiente atualmente de se implementar os denominados filtros anti-spam.

IV Se o sistema de nomes de domínio (DNS) de uma rede de computadores for corrompido por meio de técnica denominada DNS cache poisoning, fazendo que esse sistema interprete incorretamente a URL (uniform resource locator) de determinado sítio, esse sistema pode estar sendo vítima de pharming.

V Quando enviado na forma de correio eletrônico para uma quantidade considerável de destinatários, um hoax pode ser considerado um tipo de spam, em que o spammer cria e distribui histórias falsas, algumas delas denominadas lendas urbanas.

A quantidade de itens certos é igual a

operações financeiras pela Internet. Mas, para que essas ferramentas tenham real eficácia, você deve tomar alguns

cuidados. Confira abaixo algumas regras para aumentar a sua segurança ao realizar transações financeiras pela Internet.

I CERTIFIQUE-SE de que está na área segura do portal BB, verifique a existência de um pequeno cadeado fechado

na tela do programa de navegação. Note também que, no início do campo "endereço", surgem as letras "https".

II EVITE atalhos para acessar o sítio do BB, especialmente os obtidos em sítios de pesquisa. Digite sempre no campo

"endereço".

III EVITE abrir e-mail de origem desconhecida. EVITE também executar programas ou abrir arquivos anexados, sem

verificá-los com antivírus atualizado. Eles podem conter vírus ou cavalos-de-tróia, sem que os remetentes sequer saibam disso.

IV SOLICITE aos seus amigos que não enviem mensagens de e-mail de corrente (spam). Essas mensagens são muito utilizadas para propagar vírus e cavalo-de-tróia.

V UTILIZE somente provedores com boa reputação no mercado e browsers e antivírus mais atualizados. A escolha de um provedor deve levar em conta também as políticas de segurança e a confiabilidade da empresa.

Internet:

Considerando as informações apresentadas no texto acima e na janela do Internet Explorer 7 (IE7) ilustrada, julgue os itens de 71 a 80,

sabendo que a janela do IE7 está sendo executada em um computador PC e usada para um acesso à Internet.

operações financeiras pela Internet. Mas, para que essas ferramentas tenham real eficácia, você deve tomar alguns

cuidados. Confira abaixo algumas regras para aumentar a sua segurança ao realizar transações financeiras pela Internet.

I CERTIFIQUE-SE de que está na área segura do portal BB, verifique a existência de um pequeno cadeado fechado

na tela do programa de navegação. Note também que, no início do campo "endereço", surgem as letras "https".

II EVITE atalhos para acessar o sítio do BB, especialmente os obtidos em sítios de pesquisa. Digite sempre no campo

"endereço".

III EVITE abrir e-mail de origem desconhecida. EVITE também executar programas ou abrir arquivos anexados, sem

verificá-los com antivírus atualizado. Eles podem conter vírus ou cavalos-de-tróia, sem que os remetentes sequer saibam disso.

IV SOLICITE aos seus amigos que não enviem mensagens de e-mail de corrente (spam). Essas mensagens são muito utilizadas para propagar vírus e cavalo-de-tróia.

V UTILIZE somente provedores com boa reputação no mercado e browsers e antivírus mais atualizados. A escolha de um provedor deve levar em conta também as políticas de segurança e a confiabilidade da empresa.

Internet:

Considerando as informações apresentadas no texto acima e na janela do Internet Explorer 7 (IE7) ilustrada, julgue os itens de 71 a 80,

sabendo que a janela do IE7 está sendo executada em um computador PC e usada para um acesso à Internet.

intranet, julgue os itens subseqüentes.

informação em ambientes eletrônicos, julgue os itens que se

seguem.

Está correto o que se afirma APENAS em

subsequentes.

Considerando a figura acima, que apresenta uma janela com

algumas informações da central de segurança do Windows de um

sistema computacional (host) de uso pessoal ou corporativo,

julgue os próximos itens, a respeito de segurança da informação.

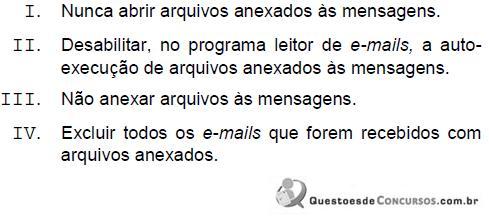

I. Nunca abrir arquivos anexados às mensagens.

II. Desabilitar, no programa leitor de e-mails, a auto- execução de arquivos anexados às mensagens.

III. Não anexar arquivos às mensagens.

IV. Excluir todos os e-mails que forem recebidos com arquivos anexados.

Está correto o que se afirma APENAS em

Um usuário da Internet e cliente do BB acessou por meio do Internet Explorer 6 o sítio cujo URL é http://www.bb.com.br para obter informações acerca dos mecanismos de segurança implementados nesse sítio. Após algumas operações nas páginas do sítio, o usuário obteve a página ilustrada na figura acima, contendo informações acerca do teclado virtual, uma ferramenta disponibilizada aos clientes do BB no acesso a funcionalidades referentes a transações bancárias. A partir da figura mostrada, julgue os itens seguintes, relativos à Internet, à segurança no acesso à Internet, às informações contidas na página ilustrada e ao Internet Explorer 6.

Antes de acessar o sítio do BB, o usuário acessou páginas da Internet não muito confiáveis e o computador por meio do qual o acesso à Internet foi realizado contraiu um vírus de script.

Nessa situação, é possível que um trojan seja instalado no computador do usuário sem que este saiba o que está acontecendo.

Um usuário da Internet e cliente do BB acessou por meio do Internet Explorer 6 o sítio cujo URL é http://www.bb.com.br para obter informações acerca dos mecanismos de segurança implementados nesse sítio. Após algumas operações nas páginas do sítio, o usuário obteve a página ilustrada na figura acima, contendo informações acerca do teclado virtual, uma ferramenta disponibilizada aos clientes do BB no acesso a funcionalidades referentes a transações bancárias. A partir da figura mostrada, julgue os itens seguintes, relativos à Internet, à segurança no acesso à Internet, às informações contidas na página ilustrada e ao Internet Explorer 6.

Na navegação descrita acima, enquanto o usuário manipulava as páginas do sítio do BB, ele observou em determinados momentos que recursos de hardware e de software de seu computador estavam sendo utilizados sem a sua requisição. Em determinados momentos, verificou que arquivos estavam sendo deletados, outros criados, o drive do CD-ROM abria e fechava sem ser solicitado. O usuário chegou, enfim, à conclusão de que seu computador estava sendo controlado via Internet por uma pessoa por meio de uma porta de comunicação estabelecida sem sua autorização.

Nessa situação, é provável que o computador do usuário estivesse sendo vítima de um vírus de macro.

Um usuário da Internet e cliente do BB acessou por meio do Internet Explorer 6 o sítio cujo URL é http://www.bb.com.br para obter informações acerca dos mecanismos de segurança implementados nesse sítio. Após algumas operações nas páginas do sítio, o usuário obteve a página ilustrada na figura acima, contendo informações acerca do teclado virtual, uma ferramenta disponibilizada aos clientes do BB no acesso a funcionalidades referentes a transações bancárias. A partir da figura mostrada, julgue os itens seguintes, relativos à Internet, à segurança no acesso à Internet, às informações contidas na página ilustrada e ao Internet Explorer 6.