Questões de Noções de Informática - Princípios de Segurança, Confidencialidade e Assinatura Digital para Concurso

Foram encontradas 802 questões

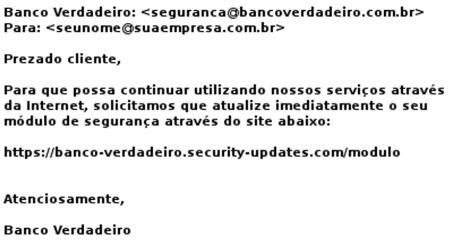

Suponha que o banco no qual você movimenta a sua empresa se chame “Banco Verdadeiro”, e o site dele seja “www.bancoverdadeiro.com.br”. No e-mail da sua empresa, você recebe um e-mail do remetente “[email protected]” solicitando que você atualize o módulo de segurança do seu computador para acesso de serviços bancários através da Internet, conforme a imagem a seguir:

Observando os detalhes da mensagem, qual das alternativas a seguir está correta e seria

a mais recomendada para não comprometer a segurança do computador e dos seus dados

pessoais?

I. Disponibilidade é a garantia de que os sistemas e as informações de um computador estarão disponíveis quando necessário. II. Confidencialidade é a capacidade de garantir que a informação somente seja acessada por pessoas autorizadas. III. Integridade garante que o conteúdo da mensagem não foi alterado ou violado indevidamente. IV. Criptografia é uma técnica que embaralha a informação por meio de algoritmos, fazendo com que a informação se torne ininteligível para terceiros. V. Autenticidade garante a veracidade de quem está enviando a informação, ou seja, do autor.

Assinale a alternativa CORRETA.

I. Devem conter caracteres especiais. II. Devem ser alteradas com frequência. III. Devem conter letras, símbolos e números. IV. Devem conter grande quantidade de caracteres. V. Não devem conter informações pessoais.

Assinale a alternativa CORRETA.

I. A criptografia assimétrica utiliza uma chave única, que é usada para cifrar e decifrar mensagens. Já a criptografia simétrica emprega um par de chaves, sendo uma privada e uma pública, que são usadas para cifrar e decifrar as mensagens, respectivamente. II. Engenharia social é o termo usado para designar práticas utilizadas a fim de se obter informações sigilosas ou importantes de empresas, usuários e sistemas de informação, explorando a confiança das pessoas para enganá-las. III. São conhecidos como spammers os responsáveis pelo envio de diversas mensagens não solicitadas para muitos usuários. No entanto, o termo spam é empregado apenas para as mensagens enviadas por meio de um correio eletrônico, não envolvendo, portanto, as mensagens veiculadas em outros meios como blogs, fóruns e redes sociais.

Está(ão) correto(s) o(s) item(ns)

Sobre segurança no acesso à Internet, analise as afirmativas a seguir.

I. Phishing é uma prática utilizada para coletar informações pessoais, como senhas e número de contas bancárias. Uma tentativa de phishing pode acontecer através do contato do usuário com páginas Web construídas para imitar sites de bancos e outras instituições.

II. O ataque do homem-do-meio refere-se à forma de ataque em que uma comunicação entre duas pessoas é interceptada por uma terceira. O atacante simplesmente recebe e, opcionalmente, repassa as informações do transmissor para o receptor, sem que ambos percebam que a comunicação não está sendo, de fato, direta.

III. Ransomware é um software malicioso que bloqueia o acesso do usuário aos arquivos do computador. Os criminosos exigem alguma forma de recompensa mediante a promessa de que o acesso aos dados será restabelecido.

Com base na análise realizada, é correto afirmar que

Quando se navega na Internet com o uso do protocolo HTTPS, é comum aparecer, na barra de endereços, o ícone de um cadeado ao lado da URL. Considerando esse fato, atente às seguintes afirmações:

I. O cadeado informa que a comunicação com o site em questão está fazendo uso criptografado do protocolo seguro de transporte de hipertexto OpenSSH.

II. A figura do cadeado procura assegurar que a troca de informações entre o navegador e o site está protegida de intrusos.

III. O protocolo TLS, bastante usado nesses casos, não garante a total segurança do website, pois este ainda pode sofrer ataques de DDoS, entre outros.

Está correto o que se afirma em