Questões de Concurso

Sobre princípios de segurança, confidencialidade e assinatura digital em noções de informática

Foram encontradas 859 questões

Para a resolução das questões desta prova, considere os seguintes detalhes: (1) o mouse

está configurado para uma pessoa que o utiliza com a mão direita (destro) e que usa, com

maior frequência, o botão esquerdo, que possui as funcionalidades de seleção ou de

arrastar normal, entre outras. O botão da direita serve para ativar o menu de contexto ou

de arrastar especial; (2) os botões do mouse estão devidamente configurados com a

velocidade de duplo clique; (3) os programas utilizados nesta prova foram instalados com

todas as suas configurações padrão, entretanto, caso tenham sido realizadas alterações

que impactem a resolução da questão, elas serão alertadas no texto da questão ou

mostradas visualmente, se necessário; (4) nos enunciados e nas respostas de algumas

questões, existem letras, abreviaturas, acrônimos, palavras ou textos que foram digitados

entre aspas, apenas para destacá-los. Neste caso, para resolver as questões, desconsidere

tais aspas e atente-se somente para as letras, abreviaturas, acrônimos, palavras ou os

textos propriamente ditos; e, (5) para resolver as questões desta prova, considere, apenas,

os recursos disponibilizados para os candidatos, tais como essas orientações, os textos

introdutórios das questões, normalmente disponibilizados antes das Figuras, os enunciados

propriamente ditos e os dados e informações disponíveis nas Figuras das questões, se

houver.

As Figuras 8(a) e 8(b) abaixo, publicadas no site da Associação dos Notários e

Registradores de Pernambuco (ANOREG/PE), no endereço

<<htpp://www.anoregpe.org.br/?galeria-de-fotos=enchente-cartorio-belem-de-maria>>,

mostram a destruição completa de documentos do Cartório da cidade de Belém de Maria/PE,

devido à forte enchente ocorrida naquela cidade, em 2017.

Os documentos destruídos eram de natureza pública e podiam ser consultados pelos cidadãos a qualquer momento. Nesse caso, pode-se afirmar que o seguinte princípio básico da Segurança da Informação foi violado:

I. Disponibilidade.

II. Não repúdio.

III. Confidencialidade.

Quais estão corretas?

Sobre os conhecimentos em segurança na internet relacione os princípios de segurança de acordo com a sua característica.

I. É a garantia de que um sistema estará sempre disponível quando necessário.

II. É a garantia de que uma informação não foi alterada durante seu percurso do emissor para o receptor ou durante o seu armazenamento.

III. É a garantia de que os dados só serão acessados por pessoas autorizadas, normalmente com utilização de login e senha que lhes concedem esses direitos de acesso.

• Autenticidade.

• Integridade.

• Confidencialidade.

• Disponibilidade.

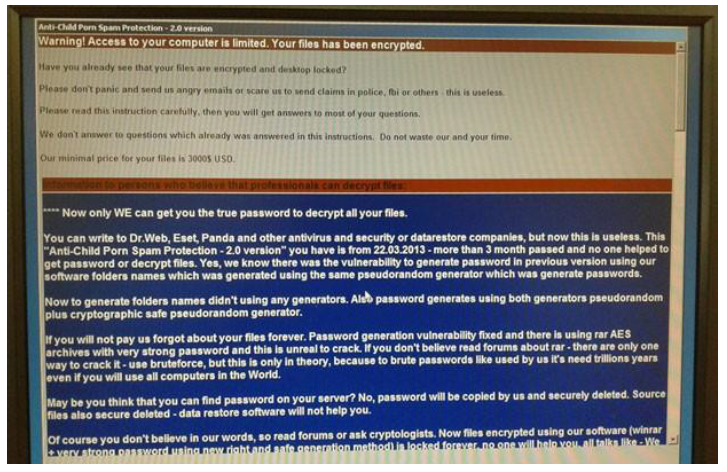

Praga 'sequestra' computador e pede US$ 3 mil de resgate no Brasil

Arquivos são criptografados com senha de 256 caracteres.

Fraude afeta servidores com Windows e tem origem no leste europeu.

Técnicos de informática estão relatando na web que um golpe comum em outras partes do mundo tem feito diversas vítimas no Brasil: o "sequestro" de computadores e arquivos. Esse tipo de ataque bloqueia o sistema ou codifica os arquivos e documentos armazenados, de modo a impedir o acesso, e exige que a vítima entre em contato com o criador do vírus e faça um pagamento para que uma senha seja liberada. Os relatos apontam que o pagamento exigido tem sido de US$ 3 mil a US$ 9 mil (R$ 6,6 mil a R$ 20 mil). Um fórum on-line da Microsoft contém diversas publicações feitas por técnicos que tiveram contato com sistemas afetados. Os computadores infectados são aparentemente servidores em sua maioria. Há suspeita de que a praga estaria entrando no sistema por meio do protocolo de Área de Trabalho Remota (RDP, na sigla em inglês). Uma brecha corrigida pela Microsoft em 2012 e que permite o acesso via RDP sem uso da senha também poderia estar sendo usada para o ataque, juntamente com outra vulnerabilidade semelhante deste ano. Os identificadores técnicos das falhas na Microsoft são MS12-020 e MS13-029. O computador infectado exibe uma tela de "instruções" para a vítima, que afirma em texto claro que ela está sendo vítima de um golpe e que não há meio de recuperar os arquivos sem realizar o pagamento. De acordo com a ameaça, a senha usada para codificar os arquivos teria 256 símbolos, de tal maneira que tentar todas as alternativas poderia levar milhares de anos. Os arquivos codificados estão no formato WinRAR. Depois que os arquivos são convertidos para esse formato, os originais são removidos do sistema. No nome do arquivo codificado está o endereço de e-mail dos criminosos, que terá de ser contatado para fazer o pagamento e obter a senha. Felippe Barros, especialista em segurança da Logical IT, recebeu um chamado de um cliente que foi vítima do ataque. O computador infectado era um notebook, cujo responsável já havia reiniciado e tentado consertar com soluções antivírus. De acordo com Barros, essa não é a atitude correta. "Se não tivesse reiniciado, a chave de criptografia ainda poderia ser achada na memória", explicou. O dinheiro, três mil dólares, foi solicitado para ser pago pelo serviço PerfectMoney.

Disponível em: <http://g1.globo.com/tecnologia/noticia/2013/07/praga-sequestra-computador-e-pede-us-3-mil-de-resgate-no-brasil.html>. Acesso em: 02 mar. 2017.

Por causa do grande aumento de ameaças online, e buscando esclarecer o público brasileiro que acessa a Internet, o Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil (cert.br) criou a “Cartilha de Segurança para Internet”. Nela, encontramos diversas definições de formas de vulnerabilidades, golpes, códigos maliciosos e formas de proteção e prevenção contra eles. A definição do caso apresentado na notícia está corretamente descrita em:

Sobre requisitos básicos de segurança da informação, marque V para as afirmativas verdadeiras e F para as falsas.

( ) A identificação determina as ações que a entidade pode executar.

( ) A confidencialidade protege uma informação contra acesso não autorizado.

( ) A disponibilidade garante que um recurso esteja disponível sempre que necessário.

( ) O não repúdio é evitar que uma entidade possa negar que foi ela quem executou uma ação.

A sequência está correta em

A Segurança da Informação consiste na prevenção de acesso não autorizado, de uso indevido, na modificação ou gravação de informação. Diante disso, marque a alternativa CORRETA em relação às afirmativas abaixo:

I. Com a criptografia é possível transformar a forma original de uma informação para outra ilegível, de maneira que possa ser conhecida apenas por seu destinatário o qual possui a "chave secreta".

II. Um Roteador é um dispositivo ou software de uma rede de computadores que tem por objetivo aplicar uma política de segurança a um determinado ponto da rede.

III. Assinatura ou firma digital é um método de autenticação de informação digital tipicamente tratada como substituta à assinatura física, utilizada quando não existe a necessidade de ter uma versão em papel.

Sobre requisitos básicos de segurança da informação, marque V para as afirmativas verdadeiras e F para as falsas.

( ) A identificação determina as ações que a entidade pode executar.

( ) A confidencialidade protege uma informação contra acesso não autorizado.

( ) A disponibilidade garante que um recurso esteja disponível sempre que necessário.

( ) O não repúdio é evitar que uma entidade possa negar que foi ela quem executou uma ação.

A sequência está correta em

I. Acessar sites de instituições financeiras por meio de endereços vindos em mensagens cujo remetente não seja conhecido.

II. Copiar arquivos da Internet e verificar se alguma legislação, em termos de direitos autorais, está sendo infringida.

III. Repassar correntes de e-mails somente se as informações forem comprovadamente verdadeiras.

IV Preencher cadastros com informações pessoais somente em sites reconhecidamente seguros.

V Não abrir o arquivo ao receber anexos não solicitados ou de destinatário desconhecido.

Das práticas de segurança apresentadas, estão corretas somente

Por meio de um token protegido por senha, com chaves e certificados digitais, pode-se garantir a integridade do conteúdo de um documento eletrônico.

A zona desmilitarizada de uma rede (ZDM ou DMZ) é o local indicado para a instalação de um gateway de saída de uma sub-rede que adota um esquema de NAT (network address translation) para proteção de seus computadores no momento de acesso à Internet.

apoiadas por redes de computadores de alta velocidade

revolucionou o cenário das tecnologias da informação. A realização

diária de muitas atividades depende, cada vez mais, das tecnologias

da informação. Tendo essas informações como referência inicial,

julgue os itens a seguir.

A ferramenta Navegação InPrivate do Internet Explorer proporciona anonimato ao usuário na Internet, impedindo que os sítios por ele visitados o identifiquem por meio de seu endereço da Web e que sejam gravadas no computador utilizado na navegação informações acerca dos sítios visitados.

A assinatura digital emprega chaves criptográficas definidas como um conjunto de bits baseado em um determinado algorítmo capaz de cifrar e decifrar informações que, para isso, utiliza chaves simétricas ou chaves assimétricas.

A esse respeito, analise as afirmativas a seguir.

I. Chaves simétricas são simples e nelas o emissor e o receptor utilizam a mesma chave para cifrar e decifrar uma informação, acarretando riscos menores, diminuindo consideravelmente as possibilidades de extravio ou fraudes. É por esta razão que chaves públicas são utilizadas em assinaturas digitais.

II. Chaves assimétricas funcionam com duas chaves: a chave privada e a chave pública. Nesse esquema, uma pessoa ou uma organização deve utilizar uma chave de codificação e disponibilizá-la a quem for mandar informações a ela. Essa é a chave pública. Uma outra chave deve ser usada pelo receptor da informação para o processo de decodificação: é a chave privada, que é sigilosa e individual. As chaves são geradas de forma conjunta, portanto, uma está associada à outra.

III. A assinatura digital funciona da seguinte forma: é necessário que o emissor tenha um documento eletrônico e a chave pública do destinatário. Por meio de algorítmos apropriados, o documento é então cifrado de acordo com esta chave pública. O receptor usará então sua chave privada correspondente para decifrar o documento. Se qualquer bit deste for alterado, a assinatura será deformada, invalidando o arquivo.

Assinale: