Questões de Noções de Informática para Concurso

Foram encontradas 53.514 questões

constante

no MS-Excel 2016 é encontrado no menu?

constante

no MS-Excel 2016 é encontrado no menu? I - 8 horas.

II - 24 horas.

III - duas semanas.

É correto o que se afirma em:

( ) Nas configurações de privacidade e segurança, um usuário pode selecionar se deseja remover dados de navegação acessados: na última hora, nas últimas 24 horas, nos últimos sete dias, nos últimos quatro meses ou todo o período.

( ) Ao adicionar um novo perfil no Chrome, o usuário pode personalizá-lo somente a partir das cores pré-definidas pelo navegador, sendo três opções: azul noturno, cinza frio ou preto.

( ) Para fechar a guia atual, um usuário pode utilizar o atalho de teclado Ctrl + W.

Os itens são, de cima para baixo, respectivamente:

(Fonte: Disponível em: :https://support.google.com/chrome/answer/96816?hl=pt-BR--Acesso em 01 de mar de 2024)

No navegador Google Chrome, é possível importar favoritos e configurações através de um arquivo HTML. Sobre esse processo de importação, assinale a alternativa CORRETA que contém o caminho para iniciá-lo.

(Fonte: Disponível em :https://support.microsoft.com/pt-br/office/aplicar-vários-efeitos-de-ani,ação-a-um-único-objeto-9bb7b925-ab0f-47d4-bc11-85d93919bed--Acesso em 01 de mar de 2024)

Sobre as animações no Microsoft PowerPoint 2021, assinale a alternativa que CORRETA que contém a subjanela que pode ser acessada através da guia Animações, onde é possível controlar aspectos das animações adicionadas a um slide.

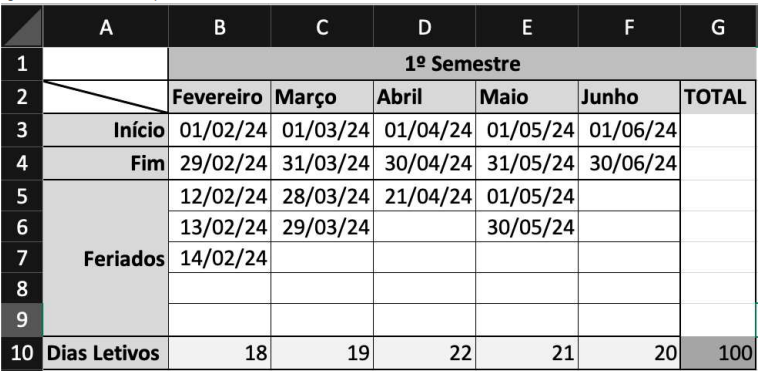

Figura 2. Enxerto de planilha no Microsoft Excel 2021. (Fonte: autoria própria)

Você foi solicitado a planejar o calendário do ano letivo para uma escola gerida pela SEMEC e resolveu utilizar o Microsoft Excel 2021 para contabilizar os dias letivos em cada mês do ano.

Assinale a alternativa que indica o comando correto para contabilizar os dias letivos do mês de março a ser digitados na célula C10 para obter o resultado exibido na figura. (Considere para sua resposta, o fim de semana como sábados e domingos e as datas de feriado indicadas na tabela):

Os protocolos de internet são um conjunto de regras e padrões que definem como os dados são transmitidos e recebidos entre dispositivos conectados em uma rede, como a internet. Esses protocolos funcionam como a "linguagem" comum que permite a comunicação entre computadores, smartphones, servidores e outros dispositivos, garantindo que as informações sejam trocadas de forma ordenada, eficiente e segura.

A seguir são apresentadas 3 afirmações, cada uma

descrevendo um protocolo de Internet.

I. É o protocolo que define como os pacotes de dados são encaminhados entre computadores através de redes diferentes.

II. É o protocolo que garante que os pacotes de dados sejam entregues corretamente e na ordem correta. Ele é responsável por estabelecer conexões confiáveis e garantir a integridade dos dados.

III. É o protocolo usado para transferir arquivos entre computadores em uma rede.

Analise as afirmações apresentadas e marque a

alternativa que relaciona corretamente as afirmações e

protocolos de Internet descritos.

As topologias de rede são arranjos físicos ou lógicos que definem a forma como os dispositivos em uma rede estão interconectados. Elas determinam o layout dos cabos, a configuração dos dispositivos e a maneira como os dados são transmitidos entre eles. A escolha de uma topologia de rede afeta diretamente a eficiência, a confiabilidade e a escalabilidade da comunicação dentro da rede.

A respeito da topologia de rede, analise os itens a

seguir:

I. Todos os dispositivos estão conectados a um ponto central, geralmente um switch ou um hub. O ponto central controla e gerencia o tráfego entre os dispositivos.

II. Os dispositivos são conectados em uma sequência circular. Cada dispositivo está conectado a outros dois, um de cada lado, e os dados circulam em uma única direção (ou, em alguns casos, em ambas).

III. Todos os dispositivos estão conectados a um único cabo central. As mensagens são transmitidas ao longo deste cabo e podem ser recebidas por qualquer dispositivo conectado a ele.

Assinale a alternativa CORRETA:

Engenharia social é uma técnica utilizada por hackers para explorar a confiança e a ingenuidade humana para obter informações confidenciais ou acesso a sistemas. Ao invés de atacar diretamente uma rede ou sistema, os hackers aproveitam-se da ingenuidade ou desconhecimento das vítimas, utilizando métodos persuasivos para enganá-las.

São exemplos de ataques de engenharia social:

Assinale a alternativa CORRETA:

• ver o slide atual, o slide seguinte e anotações do orador;

• ver o tempo atual para ajudá-la a definir o ritmo de sua apresentação;

• escolher o ícone da caneta de anotações para desenhar na tela em tempo real, ou escolher um apontador laser;

• escolher a lupa para aumentar o zoom em uma determinada parte de um slide.

Para isso, no Microsoft Power Point, Ana deve:

De acordo com o NIST SP 800-145, a característica essencial da computação em nuvem descrita é:

No seu trabalho, Virgínia faz uso de uma funcionalidade do Word chamada “Opção de linha preta legal” para:

Tendo o texto acima como referência, e considerando a amplitude do tema que ele aborda, julgue o item subsequente:

A função PROCV no Excel é amplamente utilizada

para localizar informações em linhas de uma tabela ou

intervalo, especialmente quando você precisa buscar um

valor específico, como um número de identificação, e

retornar outro valor associado na mesma linha, como um

nome ou número de telefone. Essa função é essencial

para quem trabalha com grandes volumes de dados e

precisa realizar buscas rápidas e precisas dentro de

tabelas organizadas verticalmente.