Questões de Concurso Comentadas sobre noções de informática

Foram encontradas 54.027 questões

Assinale a alternativa que apresenta corretamente o tipo de rede de computadores indicado.

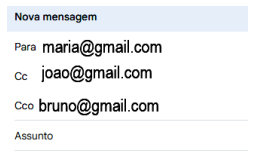

O colega Bruno decide responder à mensagem, utilizando para isso a opção “Responder para todos”.

Diante da situação apresentada, assinale a alternativa que apresenta quem receberá a resposta enviada por Bruno.

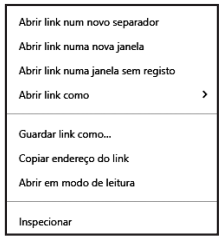

Considerando a situação apresentada, assinale a alternativa que contém a opção correta a ser escolhida.

Assinale a alternativa que indica corretamente o atalho de teclado para abrir o gerenciador de downloads, ou seja, abrir o histórico de downloads realizados pelo navegador.

Observe o seguinte endereço da internet:

Assinale a alternativa correta com relação ao endereço apresentado.

( ) Deve-se ter cuidado quando uma pessoa desconhecida envia um e-mail contendo anexos e imagens.

( ) O usuário, ao navegar em um site que apresenta uma janela pop-up informando que seu computador foi infectado e solicitando que faça o download de um software para sua proteção, deve clicar imediatamente e iniciar o download do software indicado.

( ) Sempre que possível, devem ser utilizadas contas de administrador para a navegação diária na Web.

( ) Deve-se limitar o compartilhamento de arquivos com outros usuários através de sites e aplicativos.

Assinale a alternativa que indica a sequência correta, de cima para baixo.

1. É dispensável a atenção com os tipos de conectores durante a instalação de periféricos de áudio, considerando que eles possuem conectores similares em aparência.

2. O processo de instalação e funcionamento dos dispositivos periféricos em sistemas operacionais, tais como o Windows 10 ou versões superiores, envolve, de maneira geral, o uso de drivers, ou seja, softwares que permitem a comunicação entre o sistema operacional e o hardware do periférico.

3. De uma forma geral, as impressoras matriciais funcionam através do impacto de agulhas contra uma fita de tinta para imprimir em papel, sendo mais silenciosas e mais rápidas que as impressoras térmicas, por exemplo.

Assinale a alternativa que indica todas as afirmativas corretas.

Assinale a alternativa que corresponde corretamente a este tipo de dispositivo.

Considerando a situação apresentada, é correto afirmar:

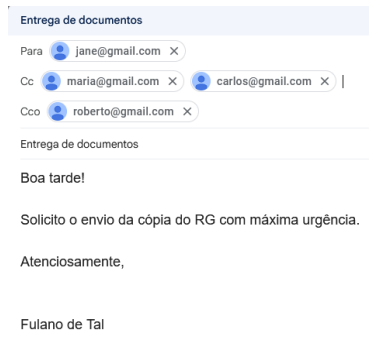

A imagem abaixo representa uma mensagem de e-mail enviada para determinadas pessoas.

Assinale a alternativa correta com base na situação

apresentada.

Disponível em https://softwarelab.org/pt/blog/worm-informatico/.

Sobre o assunto acima, analise os itens abaixo:

I. Worms podem ser usados como mecanismos de entrega de outros malwares. Nesses casos, o código extra carregado pelo worm é conhecido como “playload”; uma estratégia que abre uma “porta dos fundos” em computadores infectados, permitindo que cibercriminosos assumam depois o controle do sistema.

II. Worms podem ser instalados através de unidades removíveis conectadas à máquina infectada e se replicam nelas; em alguns casos, eles são capazes de criar atalhos nos arquivos hospedados nessas unidades, com a intenção de confundir o usuário e levá-los a executar um desses atalhos, que acabam executando o malware além do arquivo original.

III. O worm é tipo de vírus comum, menos nocivo que malware, e sua propagação depende de um programa hospedeiro.

Mediante a análise dos itens acima, assinale a alternativa correta.