Questões de Concurso Comentadas sobre noções de informática

Foram encontradas 54.036 questões

Em relação ao controle de configurações e às versões de software, ao gerenciamento de mudanças e à gestão de bases de conhecimento, julgue o item seguinte.

Zendesk é uma plataforma que facilita a criação, organização e compartilhamento de conhecimento em ambientes colaborativos.

Em relação à pesquisa na Internet e aos aplicativos para a segurança da informação, julgue o item seguinte.

Um firewall pode ser configurado para permitir ou para bloquear o tráfego com base em regras predefinidas, controlando o acesso à rede e protegendo‑a contra ameaças.

Em relação à pesquisa na Internet e aos aplicativos para a segurança da informação, julgue o item seguinte.

Ao se realizar uma pesquisa, não se deve confiar apenas nas primeiras páginas de resultados, já que, muitas vezes, informações valiosas podem estar em páginas subsequentes.

Em relação à pesquisa na Internet e aos aplicativos para a segurança da informação, julgue o item seguinte.

Uma prática recomendada para realizar uma pesquisa eficaz na Internet é utilizar aspas ao pesquisar frases específicas para obter resultados mais relevantes e direcionados.

Quanto aos conceitos de hardware, aos conceitos de redes de computadores e ao programa de correio eletrônico Microsoft Outlook 2016, julgue o item a seguir.

O Outlook 2016 não suporta o envio de e‑mails com anexos maiores que 1 MB.

Quanto aos conceitos de hardware, aos conceitos de redes de computadores e ao programa de correio eletrônico Microsoft Outlook 2016, julgue o item a seguir.

A memória RAM é responsável por executar instruções e realizar cálculos complexos dentro de um computador, atuando como o cérebro do sistema.

Considerando isso, avalie as afirmativas a seguir:

I- É usado para navegação em sites da internet e funciona como uma conexão entre o cliente (browser) e o servidor (site ou domínio).

II- É a forma mais simples para transferir dados entre dois computadores por meio de uso da rede.

III- Permite a comunicação segura entre os lados cliente e servidor de uma aplicação web, por meio de uma confirmação da identidade de um servidor e a verificação do seu nível de confiança.

IV- Permite gerenciar as informações relativas a erros nas máquinas conectadas.

Assinale a sequência que descreve o nome de cada protocolo mencionado, considerando as afirmativas de cima para baixo.

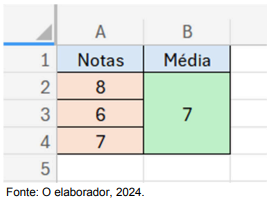

Um aluno foi avaliado a partir de 3 notas e obteve a seguinte média:

Diante da planilha exposta acima, avalie qual fórmula pode ser utilizada para obter o valor da média:

I- mv: pode ser usado para apagar ou renomear arquivos.

II- mkdir: cria um diretório.

III- rm: cria arquivos e diretórios.

IV- sudo: executa um comando como superusuário.

V-.find: busca arquivos em diretórios.

Estão CORRETOS os comandos

No Firefox, um usuário deseja garantir maior privacidade ao navegar na internet sem deixar rastros de sua atividade no histórico de navegação.

A opção que melhor descreve o modo adequado para realizar essa navegação é:

Nessa janela, ele digitou “LGPD”, uma sigla para Lei Geral de Proteção de Dados Pessoais, uma lei brasileira, promulgada em 2018, com o objetivo de proteger os direitos fundamentais de liberdade e privacidade, e a livre formação da personalidade de cada indivíduo. Em seguida, pressionou a tecla correspondente a <Enter>.

O atalho de teclado correspondente é:

A guia da Barra de Menu é:

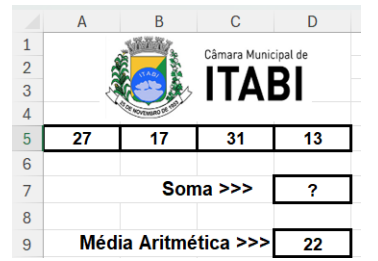

Nessas condições, o número mostrado em D7 e a fórmula inserida em D9 são, respectivamente:

No que se refere ao uso de softwares no ambiente legislativo, o Word, do pacote MS Office 2019 BR (x64), é bastante utilizado. Durante a digitação de um texto nesse editor, em um microcomputador Intel com Windows 10 BR (x64), estando com a guia “Página Inicial” selecionada na Barra de Menu, foi acionado um ícone que tem por significado “aplicar subscrito”. Continuando, foi selecionada e acionada a guia “Inserir”, na Barra de Menu, por meio do ponteiro do mouse. Para finalizar, foi executado um atalho de teclado, que tem por significado abrir ou ocultar os recursos/ ícones mostrados na Faixa de Opções.

O ícone e o atalho de teclado são, respectivamente: