Questões de Concurso Sobre noções de informática

Foram encontradas 59.968 questões

Acerca do programa de correio eletrônico Mozilla Thunderbird e do programa de navegação Google Chrome, em sua versão mais recente, julgue o item.

No Google Chrome, uma guia pode ser adicionada aos

Favoritos. Para isso, o usuário deverá usar as teclas de

atalho

Acerca do programa de correio eletrônico Mozilla Thunderbird e do programa de navegação Google Chrome, em sua versão mais recente, julgue o item.

Caso o usuário esteja no modo de navegação anônima do Google Chrome, ele não receberá notificações intrusivas ou enganosas de alguns sites.

Acerca do programa de correio eletrônico Mozilla Thunderbird e do programa de navegação Google Chrome, em sua versão mais recente, julgue o item.

Por ser um programa de correio eletrônico seguro e consistente, o Mozilla Thunderbird não permite que o usuário desanexe arquivos de um e‐mail recebido.

Acerca do programa de correio eletrônico Mozilla Thunderbird e do programa de navegação Google Chrome, em sua versão mais recente, julgue o item.

O Mozilla Thunderbird dispõe de um recurso que permite a verificação ortográfica de mensagens em diferentes idiomas, simultaneamente.

Acerca do programa de correio eletrônico Mozilla Thunderbird e do programa de navegação Google Chrome, em sua versão mais recente, julgue o item.

Ao clicar em  localizado na parte superior

esquerda do programa Mozilla Thunderbird, conforme

mostra parte da tela a seguir:

localizado na parte superior

esquerda do programa Mozilla Thunderbird, conforme

mostra parte da tela a seguir:  , o usuário

encontrará algumas opções do painel de pastas, como,

por exemplo, pastas não lidas e pastas favoritas.

, o usuário

encontrará algumas opções do painel de pastas, como,

por exemplo, pastas não lidas e pastas favoritas.

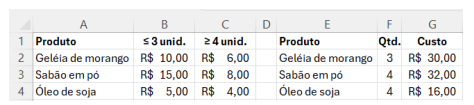

Suponha que um determinado comerciante conceda um desconto para compras acima de 3 unidades de um mesmo produto, conforme demonstrado na planilha da figura abaixo, editada no MS Excel, versão 13 ou superior em português.

Assinale a alternativa que contém a fórmula correta a ser informada na célula G2 e copiada para as células G3 e G4 para que as mesmas fiquem corretas.

Assinale a alternativa que apresenta as quatro fases do Power Query.

juntamente com a tecla U.

juntamente com a tecla U. A tarefa de compactação de dados é raramente usada em sistemas de backup, pois, além de não economizar espaço de armazenamento, pode ainda corromper os arquivos.

Uma das funções do firewall é executar um comando de filtragem previamente especificado com base nas necessidades de compartilhamento, acesso e proteção requeridas pela rede.

Um dos aplicativos para a segurança da informação é o antivírus, que inspeciona o conteúdo de um arquivo e tenta localizar códigos para compará‐los com o seu banco de dados de vacinas, visando a interromper uma possível infecção do sistema.

Os botnets são a categoria de vírus mais perigosa atualmente, pois eles se instalam na partição de inicialização do sistema e executam a formatação do computador no momento em que ele é iniciado.

A principal característica dos vírus de boot é que eles se fixam diretamente na memória RAM do computador.

Mesmo que o computador não esteja conectado à Internet, o usuário poderá fazer uso do Outlook Express 6 para gerenciar as mensagens de e‐mail.