Questões de Concurso Sobre noções de informática

Foram encontradas 60.799 questões

Na computação em nuvem, as empresas podem usar recursos compartilhados de computação e armazenamento, ao invés de criar, operar e melhorar a infraestrutura por conta própria. É um modelo que permite os seguintes recursos:

I. Os provedores de serviços em nuvem podem ativar um modelo de pagamento conforme o uso, em que os clientes são cobrados com base no tipo de recursos e por uso.

II. Os usuários podem provisionar e liberar recursos sob demanda.

III. O redimensionamento automático para cima ou para baixo é bloqueado por medidas de segurança. Essa operação é de responsabilidade exclusiva da contratada.

IV. Os recursos são acessíveis em uma rede com segurança adequada.

Estão corretos os recursos que constam APENAS em

Um Assistente quer navegar no Google Chrome, porém não quer deixar registrado o histórico de navegação, cookies e informações eventualmente informadas em formulários.

Para isto ele deve clicar

Utilizando o Microsoft Office 2010 ou superior, em Português, e em condições normais de funcionamento e configuração, um Assistente criou uma planilha Excel com duas colunas: uma com categoria de animal e outra com tipo de animal, exemplo: categoria: mamífero, tipo: gato, categoria: inseto, tipo: grilo e assim por diante.

Uma forma de exibir as colunas contendo somente os tipos de animal de uma categoria específica é utilizar uma função aplicada às colunas que é:

Um Assistente recebeu um e-mail de um amigo confiável com um arquivo executável anexo.

O Assistente

Acerca dos softwares maliciosos e da segurança de ativos de rede, julgue o item subsequente.

O keylogger é o software malicioso existente mais limitado,

uma vez que ele possui uma única forma de agir, que

consiste em capturar todos os caracteres digitados no teclado.

Acerca dos softwares maliciosos e da segurança de ativos de rede, julgue o item subsequente.

Quando instalado e ao ser executado pelo operador do

sistema, o rootkit substitui arquivos executáveis importantes

do sistema operacional.

Acerca dos softwares maliciosos e da segurança de ativos de rede, julgue o item subsequente.

Os trojans possuem características totalmente distintas em relação aos vírus; a principal delas é que os trojans não permitem ser controlados à distância pela pessoa que os instalou, diferentemente dos vírus.

Julgue os item seguinte, a respeito de sistemas operacionais, tecnologias de redes de computadores e arquiteturas em nuvem.

Diferentemente das bridges, os repetidores são dispositivos capazes

de reconhecer e examinar os quadros da camada de enlace.

Julgue os item seguinte, a respeito de sistemas operacionais, tecnologias de redes de computadores e arquiteturas em nuvem.

Na execução de um programa, se ocorrer um evento de falta

de página após a referência a um endereço de memória, o

sistema operacional troca um quadro de página em memória

física pelo quadro de página em memória virtual que contém

o endereço referenciado no programa em execução.

Julgue os item seguinte, a respeito de sistemas operacionais, tecnologias de redes de computadores e arquiteturas em nuvem.

No modelo IaaS de serviço em nuvem, o consumidor

gerencia e controla sistemas operacionais, armazenamento,

componentes e sistemas de segurança e a infraestrutura de

nuvem subjacente.

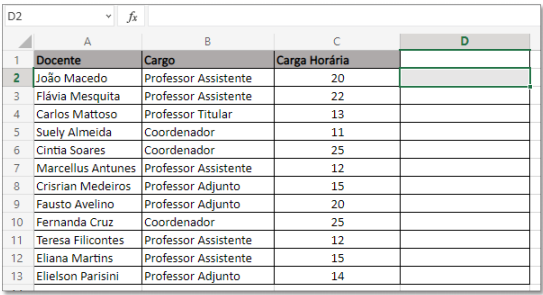

Considere a planilha elaborada no Excel do Microsoft Office 365, com informações de docentes de um curso, conforme imagem a seguir. As células das colunas A e B têm formato de texto, já as colunas C e D têm formato de número.

Para saber quantos docentes com carga horária superior a 20 horas NÃO ocupam cargo de coordenador,

deve-se aplicar a seguinte fórmula na célula D2: