Questões de Concurso Sobre noções de informática

Foram encontradas 60.069 questões

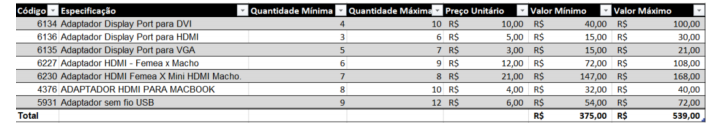

Considere a seguinte Tabela denominada tblItens, com cabeçalho, construída no Microsoft Excel 2016, na versão PT-BR instalado no Windows 10.

Para adicionar a linha de totais em uma tabela e permitir que o somatório da coluna Valor Máximo esteja sujeito aos filtros, deve-se escrever a fórmula

Das cinco comunicações abaixo, indique quais não seriam apropriadas para veiculação no âmbito de uma intranet.

1) Vídeo instrutor de técnicas de vendas recomendadas para o mais novo produto de uma empresa.

2) Vídeo de promoção do mais novo produto de uma empresa, para impulsionar as vendas em todo o país.

3) Relatório listando as políticas estratégicas a serem adotadas pelas gerências locais de uma empresa na articulação com os sindicatos locais dos trabalhadores.

4) Relatório listando as estratégias de vendas de uma concorrente da empresa, elaborado por um diretor.

5) Mensagem anunciando um recall de um produto de uma empresa.

Estão corretas, apenas:

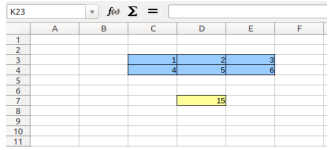

Considere o OpenOffice Calc, com uma planilha parcialmente mostrada na figura a seguir:

Acerca da planilha, analise as afirmações a seguir.

1) É admissível a célula D7 conter a fórmula: SE(D4>5;D3*E4;D4*E3);

2) É admissível a célula D7 conter a fórmula: SOMA(C3:D4);

3) É admissível a célula D7 conter a fórmula: MULT(D4:E3);

Está(ão) correta(s), apenas:

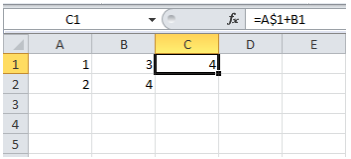

Considere no Microsoft Excel a planilha que está parcialmente ilustrada na imagem a seguir.

Suponha que alguém clicou no canto inferior direito da alça (que está selecionada) da célula C1 e a arrastou para a célula

C2. Depois fez o mesmo com a alça na célula C2, arrastando-a para a célula D2. Assinale a alternativa que apresenta o

valor que foi mostrado na célula D2 após essas operações.

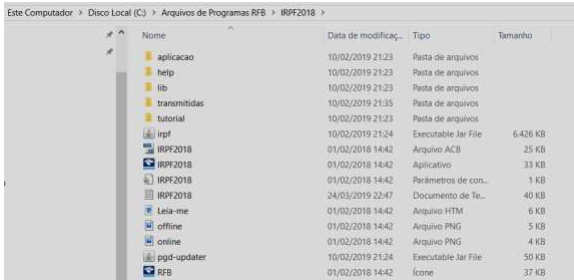

Considere o Microsoft Windows Explorer. Nele é possível configurar a forma de exibição dos nomes e outras informações dos arquivos. A figura a seguir mostra uma parte de uma janela do Windows Explorer de um certo diretório.

Assinale a alternativa que apresenta a forma de exibição utilizada na figura.

Na maioria dos computadores que vêm de fábrica equipados com o sistema operacional Microsoft Windows, o teclado vem com uma tecla cujo símbolo é ilustrado nas figuras:

Essa tecla, quando combinada com outra, produz atalhos para diversas funções do sistema. Sobre essa combinação, analise as afirmações a seguir.

1) Quando combinada com ‘R’, ela habilita a rede (cartão Ethernet).

2) Quando combinada com ‘E’, ela cria uma instância do Internet Explorer.

3) Quando combinada com ‘D’, ela apresenta a área de trabalho.

4) Quando combinada com ‘L’, ela bloqueia o computador, cujo desbloqueio deverá ser feito mediante senha ou outra forma de acesso controlado.

Estão corretas, apenas:

Esse ícone representa, por padrão,

I Um Backdoor pode ser instalado através do recebimento de um e-mail. II Um Vírus insere cópia de si próprio em arquivos. III Uma das ações mais comuns de um Worm é a remoção de arquivos. IV Um Bot é capaz de furtar informações sensíveis. V Um Rootkit permite que o invasor retorne ao computador infectado.

É correto o que se afirma em