Questões de Concurso Sobre noções de informática

Foram encontradas 60.090 questões

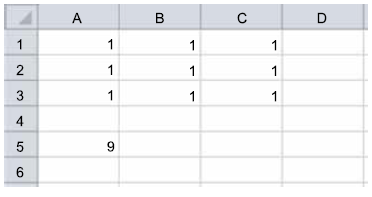

Tem-se a planilha a seguir criada no Microsoft Excel 2010, em sua configuração original.

Assinale a alternativa que apresenta a fórmula correta

que foi aplicada na célula A5 para gerar o resultado 9.

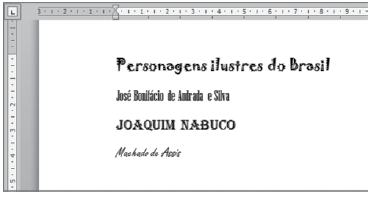

No Microsoft Word 2010, em sua configuração padrão, um documento com as margens superior e inferior contendo 2,5 cm, e esquerda e direita com 3 cm, tem a aparência a seguir:

Se um usuário configurar as margens como superior com 15 cm, inferior 2,5 cm, esquerda 10 cm e direita 3 cm, a aparência será da seguinte forma:

Se o usuário selecionar todas as quatro linhas, pressionar CTRL+C, abrir o bloco de notas do Windows 7, em sua configuração original, e pressionar CTRL+V, o resultado será o seguinte:

Considere que um usuário utiliza o ambiente Office Excel para editar uma planilha. Ele deseja encontrar a soma dos valores inseridos da célula B1 até a célula B5. Assim, na célula B6 ele deverá inserir a função:

A B C

1 sanduíche R$ 3,00

2 doce R$ 1,00

3 refrigerante R$ 2,00

4 suco R$ 3,00

5 pizza R$ 4,00

6 despesa

Alguns termos relacionados à segurança da informação estão disponibilizados na coluna I. Estabeleça a correta correspondência com os seus significados, disponibilizados na coluna II.

Coluna I

1. Cavalo de Troia

2. Cookies

3. Firewall

4. Criptografia

5. Assinatura digital

Coluna II

( ) técnica utilizada que gera um código para garantir autenticidade, integridade e não repúdio na mensagem, utilizando uma infraestrutura de chaves públicas.

( ) pequenos arquivos gerados durante a navegação na Internet a pedido do site visitado.

( ) técnica utilizada para embaralhar dados, usada para proteger a privacidade de e-mails. Pode ser simétrica ou assimétrica.

( ) tipo de malware aparentemente inofensivo que inicia, de forma escondida, ataques ao sistema.

( ) medida de segurança que pode ser implementada para limitar o acesso de terceiros a uma determinada rede ligada à Internet.

A sequência correta é:

. Qual a função do botão  no Office?

no Office?