Questões de Concurso Sobre noções de informática

Foram encontradas 60.137 questões

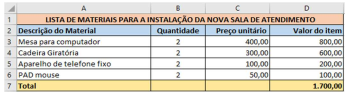

Para facilitar o trabalho de um órgão público, uma planilha eletrônica do pacote Microsoft Office, MS-Excel 2016 (versão em português e em sua configuração padrão), foi usada para registrar uma lista de equipamentos que deveriam ser comprados. Como poderá ser observado no modelo da planilha, um título foi incluído usando as células A1, B1, C1 e D1. Assinale a alternativa que representa o nome do recurso que foi usado para que fosse possível inserir o título “LISTA DE MATERIAIS PARA A INSTALAÇÃO DA NOVA SALA DE ATENDIMENTO” usando as 4 células simultaneamente.

Sobre os subsistemas de entrada e saída, analise as afirmativas a seguir:

I- Armazena dados e programas para uso futuro.

II- Tem como função receber e enviar informações ao meio exterior.

III- Converte as informações de entrada em uma forma inteligível para a máquina.

Estão CORRETAS as afirmativas:

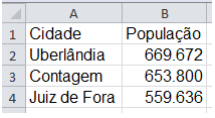

Observe a planilha do Excel 2010 a seguir:

Assinale a alternativa que apresenta o tipo de gráfico

MAIS adequado para representar os dados da planilha.

Sobre as operações de manipulação de pastas e arquivos no Windows 7, assinale V para afirmativas verdadeiras e F para as falsas.

( ) A operação “mover pasta para” equivale à sequência de operações “copiar” e “colar”.

( ) A sequência de operações “recortar” e “colar” transfere um arquivo de pasta.

( ) A sequência de operações “copiar” e “colar” duplica um arquivo em outra pasta.

Assinale a alternativa que apresenta a sequência CORRETA:

Relacione os serviços da internet da COLUNA I com as funções apresentadas na COLUNA II.

COLUNA I

1. FTP.

2. SMTP.

3. POP3.

COLUNA II

( ) Troca de mensagens de correio eletrônico.

( ) Leitura de mensagens de correio eletrônico.

( ) Transferência de arquivos.

Assinale a alternativa que apresenta a sequência CORRETA:

Sobre as maneiras como os códigos maliciosos podem atuar em um computador, analise as afirmativas a seguir:

I- Execução de arquivos previamente infectados.

II- Autoexecução de mídias removíveis infectadas.

III- Exploração de vulnerabilidades existentes nos programas instalados.

Estão CORRETAS as afirmativas: