Questões de Concurso Sobre noções de informática

Foram encontradas 60.177 questões

Assinale a alternativa que indica corretamente o recurso do MS Excel que permite realizar essa ação.

1. Pode-se mapear uma unidade de rede clicando com o botão direito do mouse sobre o item ‘Este Computador’ e selecionando a opção ‘Mapear Unidade de Rede’. 2. Pode-se mapear uma unidade de rede utilizando credenciais distintas daquelas do usuário que está utilizando o Windows no momento do mapeamento. 3. O mapeamento de uma unidade de rede deve apontar para uma pasta que necessariamente segue a sintaxe \\<servidor>\compartilhamento>

Assinale a alternativa que indica todas as afirmativas corretas.

1. Pode-se definir o local onde o Chrome salva os arquivos. 2. Pode-se configurar o Chrome para perguntar onde salvar cada arquivo antes de fazer o download. 3. Pode-se configurar o Chrome para Imprimir automaticamente os arquivos após fazer o download.

Assinale a alternativa que indica todas as afirmativas corretas.

1. Permite calcular a diferença entre duas datas. 2. Pode-se adicionar ou subtrair dias de uma data, informando a quantidade de dias. 3. Pode-se adicionar ou subtrair semanas de uma data, informando a quantidade de semanas. 4. Pode-se adicionar ou subtrair meses de uma data, informando a quantidade de meses. 5. Pode-se adicionar ou subtrair anos de uma data, informando a quantidade de anos.

Assinale a alternativa que indica todas as afirmativas corretas.

Qual a função do recurso do MS Word para Office

365 em português representado pela figura/botão  ?

?

( ) Deve-se abrir o Internet Explorer e pressionar a tecla Shift para exibir as opções de tamanho de fonte.

( ) Na barra de menu, pode-se clicar em Exibir e em Tamanho do texto.

As _________ são identificadas com números no canto esquerdo da tela que vai de 1 a 1.048.576. As _________ são identificadas com letras de A a Z e combinações de duas ou três letras (AB, ABC etc.) até totalizarem 16.384.

I. Informações pessoais e outros dados podem ser obtidos tanto pela interceptação de tráfego como pela exploração de possíveis vulnerabilidades existentes no computador.

II. Um atacante pode usar a rede para enviar grande volume de mensagens para um computador, até torná-lo inoperante ou incapaz de se comunicar.

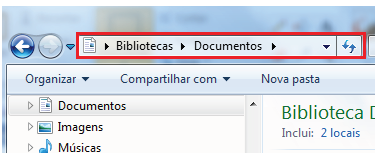

A barra de ___________ aparece na parte superior de todas as janelas de pastas e exibe seu local atual como uma série de links separados por setas.