Questões de Concurso Sobre noções de informática

Foram encontradas 59.968 questões

+ R” tem a

funcionalidade de:

+ R” tem a

funcionalidade de: “_____________ é um protocolo de rede padrão usado para transferir arquivos entre um cliente e um servidor em uma rede TCP/IP. Ele não criptografa os dados nem as credenciais transmitidas, tornando-o vulnerável a ataques de interceptação. Para transferência segura, um protocolo como o _____________ é suficiente.”

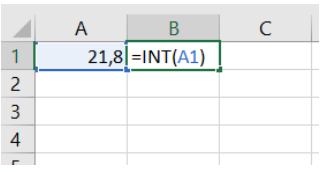

Analise as seguintes informações sobre as funções do Excel 2010.

I. A função POS retorna o valor positivo de um número.

II. A função ARRUMAR remove os espaços de uma cadeia de texto, com exceção dos espaços simples entre as palavras.

III. A função TRUNCAR trunca um número para reduzir o número de casas decimais ao valor definido no segundo argumento.

Está(ão) CORRETO(S):

Analise as seguintes afirmativas sobre tipos de rootkit em termos de local de instalação e atuação.

I. Rootkits que podem ser instalados no núcleo do sistema operacional.

II. Rootkits que podem ser instalados no MBR ou na tabela de partição do disco rígido.

III. Rootkits que podem ser instalados em componentes como BIOS e UEFI.

Assinale a alternativa CORRETA: