Questões de Concurso Sobre noções de informática

Foram encontradas 61.708 questões

O Google Documentos é acessível a partir de qualquer dispositivo conectado à internet. Isso significa que os alunos podem trabalhar em seus projetos tanto na escola quanto em casa, facilitando a continuidade do aprendizado e a colaboração fora do ambiente escolar.

Os worms são projetados para se espalhar por meio de redes de computadores, aproveitando-se da conectividade entre dispositivos. Eles podem se propagar através de compartilhamento de arquivos, e-mails, mensagens instantâneas, mídias sociais ou outras formas de comunicação online.

O FTP: File Transfer Protocol (Protocolo de Transferência de Arquivo) é um recurso utilizado para transferências de arquivos pela internet. Este protocolo permite apenas o envio e o recebimento dos arquivos, no entanto para a leitura serão necessários outros programas.

O Google Documentos permite que seus arquivos sejam exportados para dois tipos de arquivos: pdf e word, mantendo o arquivo original intacto, pois ele fica salvo no Google Drive. Para isso, clique em "Arquivo", selecione "Fazer download como" e escolha o formato que preferir.

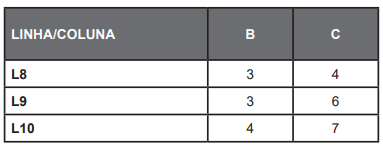

Um usuário de uma planilha MS Excel, na versão 201X, confeccionou a seguinte tabela:

Na célula D11, escreveu a fórmula “=(MED(B8:C10))”, copiou-a e colou-a para a célula D13.

A nova fórmula foi executada e apresentou como resultado o

número:

no Microsoft Excel 2016, serve para:

no Microsoft Excel 2016, serve para: O BrOffice Calc é significativamente mais rápido e eficiente do que o Excel para processamento de grandes conjuntos de dados.

O hardware, incluindo memórias, processadores/CPU e discos de armazenamento (HDs, CDs e DVDs), é a base física de qualquer sistema de computação, sendo responsável pela execução de operações, armazenamento de dados e funcionamento dos dispositivos eletrônicos modernos.

O Windows XP Professional foi uma versão altamente influente e amplamente adotada do sistema operacional da Microsoft, introduzindo várias melhorias em relação às suas versões anteriores, como uma interface mais amigável, maior estabilidade e suporte a hardware mais moderno, o que contribuiu significativamente para a popularização dos computadores pessoais e para a evolução da computação pessoal.

O hardware, que inclui memórias, processadores/CPU e discos de armazenamento (HDs, CDs e DVDs), constitui os componentes físicos de um sistema de computação, sendo essenciais para o armazenamento de dados, processamento de informações e funcionamento de dispositivos eletrônicos.