Questões de Concurso Sobre noções de informática

Foram encontradas 60.131 questões

I. permite que um sistema de computador se adapte às alterações de hardware com intervenção mínima do usuário.

II. por meio dela, um usuário pode adicionar e remover dispositivos sem precisar fazer a configuração manual e sem conhecimento do hardware do computador.

III. os dispositivos como pen-drives, mouses e impressoras, podem — muitas vezes - ser utilizados assim que são conectados, por conta dessa função.

IV. ela não se inicia quando o Windows é carregado, apenas sob demanda e roda em segundo plano, enquanto o Windows estiver em execução. Não pode ser desativada — apenas a restauração do sistema às configurações de fábrica, por meio do Painel de Controle, leva à desinstalação completa do aplicativo.

Atende(m) ao enunciado:

I. O atalho Ctrl+Shift+C permite salvar como o desenho. II. F8 alterna o modo ortogonal. III. DAN – DIMANGULAR, permite criar uma cota angular.

Quais estão corretas?

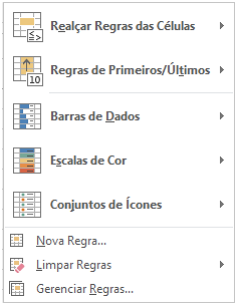

Figura 1 – Excel 2013

Pode-se afirmar corretamente que estão sendo apresentadas as opções do(a):

Coluna 1

1. Backup completo.

2. Backup diferencial.

3. Backup incremental.

Coluna 2

( ) Copia apenas os arquivos que foram modificados desde o último backup.

( ) Copia todos os dados, independentemente de alterações.

( ) Copia apenas os arquivos que foram modificados desde o último backup completo.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

I. O worm pode espalhar sozinho cópias de si mesmo para computadores não infectados. Worms são capazes de se aproveitar de falhas de segurança nas redes para se propagar em vários dispositivos e servem como porta de entrada para ameaças ainda mais graves.

II. Um vírus de computador é um tipo de programa ou código malicioso criado para alterar a forma como um computador funciona.

III. Os trojans invadem o computador disfarçados de programas reais. Quando um deles entra no sistema, pode executar ações destrutivas antes mesmo de que você perceba.

Quais estão corretas?

Julgue o item que segue.

Para distinguir entre a presença de vírus em um

computador e o acúmulo de cookies no navegador, é

necessário atentar para determinados indicadores, uma

vez que ambos compartilham um sintoma comum: a

exaustão do armazenamento e a coleta não autorizada

de dados. Essa diferenciação pode ser realizada por meio

de uma análise do desempenho do sistema após a

remoção dos excessos de cookies. Esse procedimento

deve ser conduzido através das configurações de

Privacidade, ou Privacidade e Segurança, disponíveis no

navegador.

Julgue o item que segue.

O Google Classroom é uma plataforma que facilita a

aplicação de métodos de ensino a distância de maneira

simples, eficaz e unificada. Essa plataform é adequada

tanto para instituições educacionais quanto para

empresas, pois proporciona um ambiente online onde

professores, alunos e equipes podem interagir de forma

organizada e eficiente. Uma das grandes vantagens do

Google Classroom é sua capacidade de oferecer

feedbacks personalizados.

Julgue o item que segue.

O Google Planilhas representa uma solução tecnológica

de acesso apenas gratuito, oferecendo diversas

facilidades ao usuário. Entre suas funcionalidades mais

avançadas destaca-se o recurso do botão “Explorar”, que

mobiliza a inteligência artificial do Google para pesquisar

tendências, criar gráficos e produzir visualizações

personalizadas.

Julgue o item que segue.

Para habilitar o uso do mouse por meio do teclado em

todas as versões do Windows, é preciso pressionar

simultaneamente as teclas Alt esquerda + Shift esquerda

+ Num Lock. Isso abrirá uma janela chamada "Teclas

para Mouse". Para ativar o recurso, deve-se usar a tecla

"Tab" para selecionar entre "Sim" ou "Não", e em seguida

pressionar "Enter" no teclado para confirmar a seleção.

Julgue o item que segue.

Para identificar os vários tipos de arquivos (arquivos de

textos, de som, imagem etc), é necessário observar a

extensão, entendendo que, no caso do Windows, “ppsx”

significa que o documento é uma apresentação de slides

do PowerPoint; “PDF” é um arquivo de formato de

documento portátil; “JPG” ou “JPEG” são arquivos de foto

Join Photographic Experts Group; “doc” e “docm” são

documentos do Microsoft Word. Para alterar a extensão

do arquivo, é necessário alterar o nome do mesmo,

trocando a sigla após o “.”, por exemplo: “RELATÓRIO

2024.pdf”, para “RELATÓRIO 2024.docm”.

Julgue o item que segue.

Worms são programas instalados em um computador

sem o conhecimento do usuário durante a execução de

outro software. Eles capturam informações sobre o

usuário, como padrões de navegação e senhas, e as

enviam remotamente para outro computador.

Julgue o item que segue.

A implementação de procedimentos de backups é

fundamental para preservar a integridade dos arquivos.

Existem três metodologias para o armazenamento de

cópias de segurança: Full (completo), que replica todos

os dados integralmente; Incremental, que registra apenas

os novos ou alterados; e Diferencial, similar ao

Incremental, porém copia tudo o que foi modificado

desde o último Backup completo.

Julgue o item que segue.

A detecção de malware em computadores requer a

observação cuidadosa de diversos indicadores, que

incluem, entre outros, a redução do espaço de

armazenamento interno, uma vez que muitos malwares

têm o hábito de baixar e instalar arquivos adicionais no

dispositivo infectado. Além disso, a ocorrência excessiva

de pop-ups e o superaquecimento do computador

também podem ser sintomas reveladores da presença de

malware.

Julgue o item que segue.

Para converter um arquivo do formato .DOC para um

formato .DOCX Aberto, é necessário abrir o arquivo

utilizando o bloco de notas e salvar como docx.

Julgue o item que segue.

Em situações de falha técnica, é fundamental que o

usuário do dispositivo esteja familiarizado com métodos

alternativos para contornar o problema até que seja

solucionado. Por exemplo, para acessar a Central de

Segurança do Windows, sem o uso do mouse, e realizar

funções como desligar e reiniciar o computador, é

necessário pressionar as teclas CTRL + ALT + ENTER.