Questões de Concurso Sobre noções de informática

Foram encontradas 60.138 questões

O grupo de pesquisa liderado por Natália possui integrantes de vários países do mundo como Alemanha, Brasil, China e Índia. Muitos dos pesquisadores trabalham remotamente, nas universidades e nos institutos de pesquisa dos seus respectivos países e colaboram com dados obtidos em pesquisas locais.

Para integrar todo o conhecimento produzido pelo grupo, Natália utiliza documentos de texto do Google Docs e frequentemente necessita compartilhar esses documentos entre os pesquisadores e também com pessoas que não pertencem ao grupo de pesquisa, sendo que, nesse último caso, o acesso das pessoas é limitado à leitura do material.

Recentemente Natália passou pela seguinte situação: precisava compartilhar um relatório de pesquisa de tal forma que uma colaboradora de projeto no Brasil pudesse fazer alterações, um pesquisador alemão pudesse fazer sugestões sem alterar o conteúdo e um membro do conselho de ética no uso de animais em pesquisa tivesse acesso ao conteúdo sem permissões de editar nem de comentar.

A estratégia utilizada por Natália foi: na opção Compartilhar, adicionou o endereço de e-mail da colaboradora brasileira com nível de acesso X, adicionou o endereço de e-mail do pesquisador alemão com nível de acesso Y e adicionou o endereço de e-mail do membro do conselho de ética com nível de acesso Z.

Considerando as opções de compartilhamento de arquivos disponíveis no Google Docs configurado em português e compreendendo exatamente o objetivo da Natália, quais termos substituem, corretamente e na mesma sequência, os termos X, Y e Z, citados no texto, de forma a tornar a estratégia dela correta?

O documento que especifica os cabos e condutores elétricos a serem adquiridos pela instituição é enviado uma vez por ano ao Setor de Compras por meio de um e-mail cujo assunto é “Especificação de Cabos e Condutores Elétricos para Aquisição”.

No ano de 2024, como em todos os outros, Artur elaborou e enviou o pedido dentro do prazo, respeitando todas as normas estabelecidas pelo Setor de Compras. No entanto, assim que acabou de enviar o e-mail, Artur se lembrou de que a especificação de um dos cabos estava incorreta e precisaria ser corrigida.

Sem hesitar, Artur utilizou a opção Desfazer, recurso disponível no Gmail que aparece ao lado de Mensagem Enviada, no canto inferior esquerdo da tela, sempre que o usuário clica em Enviar. Essa opção, visível apenas durante alguns segundos após o envio, interrompe o disparo da mensagem e retorna para a tela de edição do e-mail.

Nas configurações do Gmail, é possível escolher um tempo determinado dentro do qual se pode cancelar o envio de uma mensagem. As opções disponíveis para período de cancelamento de envio, no Gmail, versão para computador, configurado em português, são:

No entanto, dessa vez, Marina não quer que as colegas saibam que outras servidoras também estão sendo consultadas, de forma que cada uma delas entenda estar sendo a única a apreciar o resultado do exame além dela. Existe uma forma segura de fazer com que cada uma das colegas de Marina receba ao mesmo tempo e, individualmente, o resultado do exame para apreciação. E Marina consegue fazer isso enviando uma única mensagem de e-mail.

As colegas de departamento eleitas para apreciar o resultado em conjunto com Marina dessa vez foram as servidoras Claudia, Débora e Mônica. A Universidade onde todas elas trabalham utiliza como plataforma oficial de correio eletrônico o serviço do Google, conhecido como Gmail, configurado em português do Brasil.

Sabendo que Marina vai utilizar o e-mail institucional para enviar o resultado do exame para a apreciação das colegas, analise as alternativas disponíveis e marque aquela em que a forma de preencher o cabeçalho garante que cada uma das servidoras escolhidas:

• Receba corretamente o e-mail;

• Saiba que o e-mail foi enviado pela Marina;

• Tenha ciência de que Marina enviou uma cópia do e-mail para ela mesma;

• Não tenha ciência de que o mesmo e-mail foi enviado para outras colegas além de Marina.

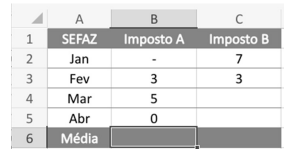

Considerando a figura precedente, que ilustra parte de uma planilha desenvolvida no MS Excel 365, assinale a opção em que está apresentado corretamente o resultado a ser mostrado na célula B6 ao se digitar, nessa célula, a fórmula =MÉDIAA(B2:B5).

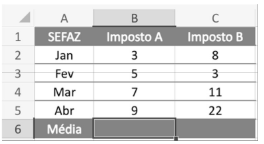

Considerando a figura precedente, que ilustra parte de uma planilha desenvolvida no Microsoft Excel 365, assinale a opção que corresponde ao resultado a ser mostrado na célula B6 ao se digitar, nessa célula, a fórmula =MAIOR(B2:C5;2).

“Unidade de armazenamento rápido que faz a leitura de códigos quando esses são requeridos. Quanto maior for a memória _________, então maior será a capacidade de trabalho do computador.”

Assinale a alternativa que completa CORRETAMENTE a lacuna.