Questões de Concurso Sobre noções de informática

Foram encontradas 60.343 questões

I - É um tipo de malware que ameaça a vítima destruindo ou bloqueando o acesso a dados críticos até que um resgate seja pago.

II - É um tipo de malware que conta com um usuário que faz seu download inadvertidamente, porque ele parece ser um aplicativo ou arquivo legítimo.

III - É um tipo de malware que se apresenta como uma fonte confiável a fim de roubar informações confidenciais por meio de e-mails, sites, mensagens de texto ou outras formas de comunicação eletrônica.

Assinale a alternativa que apresenta os tipos de malwares mencionados nas afirmativas, considerando-as de cima para baixo.

INSTRUÇÃO: Leia o texto a seguir para responder a esta questão.

[...] é um programa instalado no seu computador, normalmente sem o seu conhecimento explícito, que captura e transmite informações pessoais ou de navegação na internet hábitos e detalhes para o usuário. Permite que seus usuários monitorem todas as formas de comunicações no dispositivo alvo. É frequentemente usado pelas autoridades policiais, órgãos governamentais e organizações de segurança da informação para testar e monitorar as comunicações em um ambiente sensível ou em uma investigação. [...]

Disponível em https://www.mcafee.com/pt br/antivirus/malware.html#:~:text=Spyware%20%C3%A9%20um%20programa%20instalado,de%20comunica%C3%A7%C %B5es%20no%2 0dispositivo%20alvo. Acesso em:15 ago. 2023.Adaptado.

I. É o campo que contém o endereço de e-mail do remetente. Se o endereço de e-mail estiver associado a um nome de exibição, ele também pode ser mostrado nesse campo, que também é um campo de cabeçalho obrigatório.

II. É o campo que contém o endereço de e-mail do destinatário. Se o endereço de e-mail estiver associado a um nome de exibição, ele também pode ser mostrado neste campo.

Os campos mencionados são, respectivamente:

( ) Internet é uma rede global de comunicação que usa o conjunto de protocolos TCP/IP para conectar milhões de computadores, aplicações e pessoas ao redor do mundo. É através dela que websites e redes sociais podem ser acessados, e-mails podem ser enviados e recebidos e vídeos podem ser assistidos em dispositivos.

( ) Intranet é uma rede de comunicação privada que utiliza o conjunto de protocolos TCP/IP para compartilhar dados, prover comunicação e serviços dentro de uma empresa. Apesar da semelhança com os serviços de internet, uma intranet só permite que pessoas autorizadas tenham acesso às informações.

( ) Extranet é uma rede de comunicação que usa a infraestrutura da internet, porém restrita a um grupo específico de usuários. Ela permite que usuários desautorizados acessem recursos e dados que estão dentro da rede interna (intranet) de uma organização, também protegidos por mecanismos de segurança.

Assinale a alternativa CORRETA, considerando as afirmativas de cima para baixo.

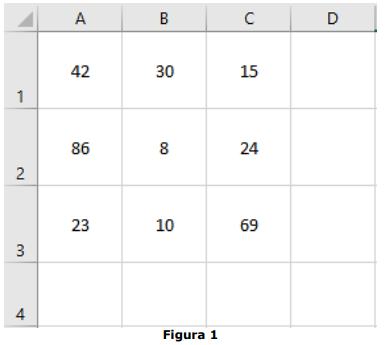

Analise a Figura 1 abaixo, que mostra uma planilha criada no Excel 2016:

Se na célula D4 for digitada a fórmula =SOMASE(A1:C3;">15"), qual será o resultado?

( ) Para limpar a caixa de entrada sem excluir e-mails, é possível arquivá-los ou ignorá-los.

( ) Se uma mensagem for arquivada, ela voltará para a caixa de entrada se alguém respondê-la.

( ) Se uma mensagem for ignorada, as respostas serão salvas na pasta “mensagens ignoradas”.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

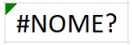

Michele abriu um arquivo do Excel 2016 e em uma das células havia a seguinte informação:

Essa informação está sendo apresentada porque:

Assinale a alternativa que preenche corretamente a lacuna do trecho acima.

( ) Scheila utiliza a opção “Fixar” da guia/separador para as páginas que ela costuma utilizar todo o dia.

( ) Rochelle trabalha com muitas guias/separadores e, para deixar seu navegador mais organizado, ela cria grupos de guias/separadores.

( ) Lucas adicionou manualmente um site, um nome de usuário e uma senha no “Gerenciador de senhas” para que o Chrome possa fazer preenchimentos automáticos no futuro.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

Em computadores, a memória RAM é uma forma permanente de armazenamento usada para armazenar programas e dados permanentemente.

No Microsoft Excel, é possível utilizar a função PROCV quando for necessário encontrar itens em uma tabela ou um intervalo por linha. Por exemplo, a fórmula =PROCV(B:C;2;A2;FALSO) retorna à correspondência exata do valor da 2ª coluna da matriz B:C de acordo com o valor inicialmente pesquisado, presente na célula A2.

Julgue o item subsequente.

No Windows 8, a tela inicial é conhecida por ser otimizada

para dispositivos com tela sensível ao toque, tornando-a

menos eficiente para uso em computadores tradicionais.

Em um computador, a unidade de processamento gráfico (GPU) é responsável pelo processamento de cálculos matemáticos e não desempenha um papel importante no processamento gráfico.

O conceito de “Ransomware” envolve o sequestro de dados ou sistemas de computador por invasores, que exigem um resgate para liberar o acesso aos dados ou sistemas.

Julgue o item subsequente.

O “Windows Defender” é um programa antivírus integrado

ao sistema operacional Windows, que oferece proteção

em tempo real contra ameaças de segurança.