Questões de Concurso Sobre noções de informática

Foram encontradas 60.415 questões

Um dos recursos fornecidos pelo site de busca Bing é a Pesquisa Segura. Por meio desse recurso, o usuário pode selecionar a opção Moderada, a qual permite filtrar imagens e vídeos para adultos, mas não o texto dos resultados da pesquisa.

A função da extensão de arquivo .exe, no Windows, é representar um arquivo de imagem. Logo, o programa Paint poderá ser utilizado para abrir e editar arquivos com essa extensão.

Diferentemente do navegador Chrome, o Mozilla Firefox não permite ser definido como navegador padrão.

O Mozilla Firefox permite ao usuário imprimir uma versão simplificada da página utilizando o recurso Leitor, caso ele esteja disponível.

Um protocolo pode ser definido como um conjunto de regras e padrões que governa a comunicação entre os dispositivos em uma rede.

Um proxy é um serviço que atua como intermediário entre um cliente e um servidor, fornecendo serviços como anonimato e cache.

ASCARI; Soelaine Rodrigues; SILVA, Edenilson José da. Informática Básica. [s.l.]. Curitiba: UTFPR, 2016.

Considerando esse contexto, avalie as seguintes afirmativas e a relação proposta entre elas.

I. Todo software precisa de um hardware para ser executado.

PORQUE

II. O funcionamento de um software passa pela execução do seu conjunto de instruções, convertido em linguagem de máquina para ser executado no computador.

Assinale a alternativa correta.

“Permite criar uma lista com diferentes marcadores. Depois que um marcador for inserido toda vez que for pressionado Enter será colocado um marcador no próximo parágrafo, caso o usuário não deseje mais nenhum marcador, basta pressionar Enter novamente ou clicar no respectivo ícone.”

No Microsoft Word 2016, onde você pode encontrar a função de “Marcadores”, que permite criar uma lista com diferentes marcadores e inseri-los conforme necessário?

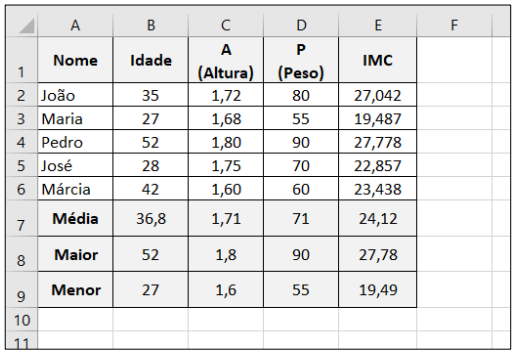

Sobre a figura e sabendo-se que o IMC (índice de massa corpórea) de uma pessoa é calculado pela fórmula: IMC = P/A2, marque V para as afirmativas verdadeiras e F para as falsas.

( ) O valor exibido na célula E4 pode ser produzido pela fórmula =D4/(C4*C4) ou então pela fórmula =D4/C4^2

( ) O valor apresentado na célula B8 pode ser obtido pela fórmula =MAIOR(B2:B6;5)

( ) O conteúdo da célula C9 pode ser a fórmula =MENOR(C2:C6;5)

( ) O valor exibido na célula C7 pode ser produzido pela fórmula =MÉDIA(C2:C6) ou então pela fórmula =SOMA(C2:C6)/5

Assinale a sequência correta.

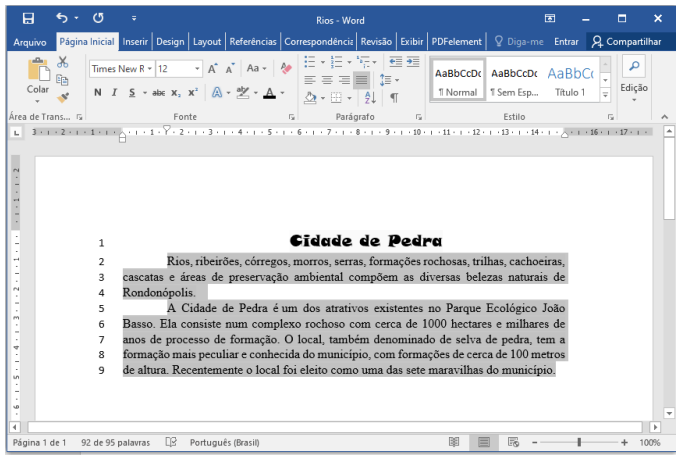

Sobre a figura, analise as afirmativas.

I. O nome do arquivo salvo que está sendo editado é Cidade de Pedra.

II. A margem esquerda da página é 3 cm e o recuo esquerdo do texto selecionado (linhas 2 a 9) é 0 cm.

III. O recuo de primeira linha dos parágrafos selecionados (linhas 2 a 9) está ajustado para 1,5 cm e o recuo direito para 0 cm.

IV. O título do texto (linha 1) está formatado com fonte Times New Roman, tamanho 12 e alinhamento justificado.

V. O texto selecionado (linhas 2 a 9) possui 92 palavras e o nível de zoom de exibição do documento é de 100%.

Estão corretas as afirmativas

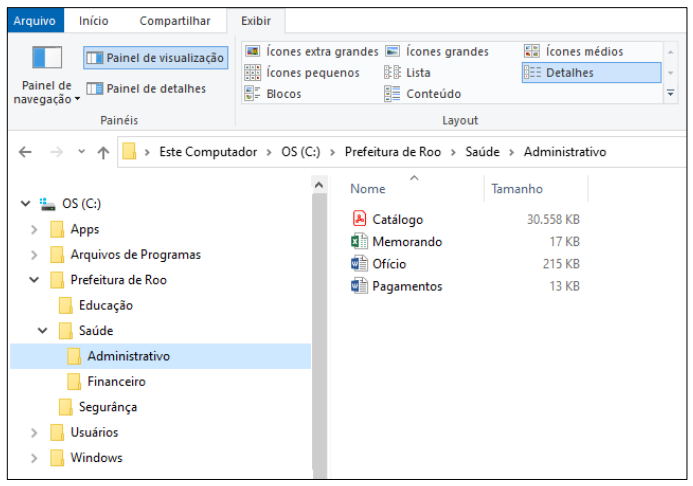

Sobre a figura, marque V para as afirmativas verdadeiras e F para as falsas.

( ) A pasta Educação é conteúdo (subpasta) da pasta Prefeitura de Roo, que, por sua vez, está localizada na raiz da unidade OS(C:).

( ) As pastas Administrativo, Financeiro e Segurança são conteúdos (subpastas) da pasta Saúde, sendo esta última, conteúdo (subpasta) da pasta Prefeitura de Roo.

( ) O arquivo Catálogo ocupa mais de 30,5 GB (gigabyte), enquanto que os outros três juntos ocupam menos de 250 KB (kilobyte) de espaço de armazenamento.

( ) Tanto a pasta Usuários quanto a pasta Windows possuem uma ou mais pastas (subpastas) em seus conteúdos.

( ) A pasta Administrativo possui quatro arquivos, dentre eles uma planilha do Microsoft Excel e dois documentos do Microsoft Word.

Assinale a sequência correta.

Códigos maliciosos são programas que executam ações danosas e atividades maliciosas. São muitas vezes chamados genericamente de I , mas existem diversos tipos com características próprias.

II é um tipo de código malicioso que torna inacessíveis os dados armazenados no dispositivo, geralmente usando criptografia, e exige pagamento de resgate para restabelecer o acesso ao usuário e não vazar os dados.

Keylogger, screenlogger, adware e stalkerware são tipos específicos de III , que são projetados para monitorar as atividades de um sistema e enviar as informações coletadas para terceiros.

O RAT (trojan de acesso remoto) permite a um atacante remoto acessar um dispositivo infectado de forma direta e interativa. Combina as características de IV e V .

Marque a alternativa que preenche corretamente as lacunas.

I. O cooler é um dispositivo cuja função principal é resfriar componentes internos do computador.

II. O pen drive é um dispositivo de armazenamento removível de memória não volátil, que é conectado ao computador pela porta USB.

III. O HD (disco rígido) possui tecnologia mais recente que o SSD (unidade de estado sólido).

IV. A memória RAM do computador é composta pela Unidade de Controle (UC), Unidade Lógica e Aritmética (ULA) e Registradores.

Estão corretas as afirmativas