Questões de Concurso Sobre noções de informática

Foram encontradas 60.746 questões

( ) Rootkit é um malware que visa fraudar o acesso, logando em seu sistema com perfil de administrador para que outros tipos de ataques possam ser executados. ( ) Smurf é um tipo de ataque de negação de serviço, parecido com DDoS, que envia uma sequência de solicitações de ping para um endereço de um servidor de broadcast, esse por sua vez, encaminha as respostas das solicitações para o endereço da vítima. ( ) DDoS tem como objetivo tornar um sistema, infraestrutura ou servidores indisponíveis, causando interrupção dos serviços. ( ) Phishing consiste no envio de mensagens de e-mail, onde o cracker se passa por uma instituição legítima e confiável, induzindo a vítima a fornecer informações. ( ) Ransomware é um conjunto de vírus malware que é utilizado para sequestro de dados, onde a vítima tem todos seus dados bloqueados, impedindo que o sistema possa ser utilizado até a realização do pagamento do resgate.

A sequência correta de cima para baixo é:

Preencha as lacunas abaixo:

A Segurança da Informação surgiu para

reduzir ataques aos sistemas empresariais e

domésticos e um dos seus princípios básicos

é a _________________ , na qual garante que

as informações não foram alteradas

acidentalmente ou deliberadamente, e que

elas estejam corretas e completas. Outro

princípio não menos importante é a ______________________ que garante que os

sistemas e as informações de um computador

estarão disponíveis quando forem solicitadas.

Sobre essas plataformas, foram apresentadas as informações a seguir:

I. Sincronização – os arquivos são armazenados na nuvem e poderão ser acessados por meio da Web, do aplicativo de desktop e em dispositivo móvel. As alterações feitas em um arquivo serão sincronizadas em todos os dispositivos associados à conta.

II. Compartilhamento – para compartilhar conteúdo na nuvem, é necessário ter uma conta numa plataforma de armazenamento e estar conectado à internet, sendo factível a configuração das restrições de acesso a outro usuário, mantendo assim os dados seguros e protegidos.

III. Trabalho colaborativo – Google Drive, Dropbox e OneDrive permitem, gratuitamente, o acesso por meio de um link de convite, para que pessoas colaborem e trabalhem simultaneamente em planilhas e documentos on-line. Para a utilização das ferramentas de autoria e escrita colaborativa, não é necessário que o usuário convidado tenha conta na plataforma utilizada.

IV. Compatibilidade com sistema operacional – Google Drive, Dropbox e OneDrive podem ser acessados em Windows, iOS, Android e Linux.

Estão corretas

I. Utilizar senhas com elevada complexidade é uma boa prática de segurança na internet. II. Um erro bastante comum é tentar utilizar o Microsoft Excel para criar um banco de dados.

Marque a alternativa CORRETA:

I. A área de trabalho é uma função disponível no Windows apenas até a versão XP. II. O comando F6 + DELETE possibilita criar uma cópia do arquivo selecionado no Microsoft Windows.

Marque a alternativa CORRETA:

I. Um arquivo com extensão .xls pode incluir uma ou mais planilhas. II. No Excel, a fórmula =A1+A2+A3 concatena o texto das células A1, A2 e A3.

Marque a alternativa CORRETA:

( ) a Intranet é uma subdivisão da Internet dividida pelos continentes do mundo. ( ) pode-se utilizar o correio eletrônico por meio dos navegadores da Internet. ( ) tanto a Internet, como a Intranet, utilizam do protocolo de comunicação TCP/IP.

Assinale a alternativa que apresenta a sequência correta de cima para baixo.

Assinale a alternativa que preencha correta e respectivamente as lacunas.

"Guarda Civil Municipal"

Após a edição pelo Microsoft Word esse texto ficou da seguinte maneira:

"Guarda Civil Municipal"

Quanto aos recursos que foram utilizados, na formatação desse texto, assinale a alternativa correta.

O relatório deverá ser inserido no e-mail por meio do recurso de

Os ícones a seguir foram retirados do MS-PowerPoint 2010, em sua configuração padrão.

Os ícones apresentados são efeitos aplicados a

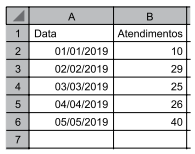

Assinale a alternativa que apresenta o valor que será exibido na célula A7, após esta ser preenchida com a fórmula =MÉDIA(B2:B6)

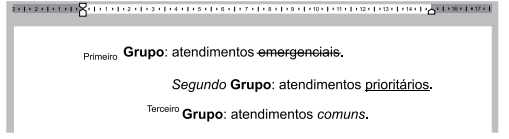

Assinale a alternativa que correlaciona corretamente uma palavra do texto com uma formatação de Fonte aplicada e com o alinhamento do parágrafo em que a palavra se localiza.

Nessa operação, antes do envio da chave simétrica, o remetente deve assinar essa chave e, em seguida, criptografá-la com a chave